在这篇文章中,我们将带领您了解基于K8S的云原生PaaS平台基础架构-如何进行Docker镜像瘦身的全貌,包括k8s构建docker镜像的相关情况。同时,我们还将为您介绍有关13.Manifest实现

在这篇文章中,我们将带领您了解基于 K8S 的云原生 PaaS 平台基础架构 - 如何进行 Docker 镜像瘦身的全貌,包括k8s构建docker镜像的相关情况。同时,我们还将为您介绍有关13.Manifest实现多CPU架构Docker镜像(Docker 镜像跨平台使用)、3.docker基础架构、33套云原生实战训练营K8s,挑战年薪50万K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh、39 套云原生实战训练营 K8s,挑战年薪 50 万(K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh)的知识,以帮助您更好地理解这个主题。

本文目录一览:- 基于 K8S 的云原生 PaaS 平台基础架构 - 如何进行 Docker 镜像瘦身(k8s构建docker镜像)

- 13.Manifest实现多CPU架构Docker镜像(Docker 镜像跨平台使用)

- 3.docker基础架构

- 33套云原生实战训练营K8s,挑战年薪50万K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh

- 39 套云原生实战训练营 K8s,挑战年薪 50 万(K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh)

基于 K8S 的云原生 PaaS 平台基础架构 - 如何进行 Docker 镜像瘦身(k8s构建docker镜像)

本文内容源自于 erda 的生产实践

Erda Cloud: www.erda.cloud

Erda 开源地址: https://github.com/erda-project/erda

简介

容器镜像类似于虚拟机镜像,封装了程序的运行环境,保证了运行环境的一致性,使得可以一次创建任意场景部署运行。镜像构建的方式有两种,一种是通过 docker build 执行 Dockerfile 里的指令来构建镜像,另一种是通过 docker commit 将存在的容器打包成镜像,通常我们都是使用第一种方式来构建容器镜像。

在构建 docker 容器时,我们通常希望尽量减小镜像,以便加快镜像的分发;但是不恰当的镜像构建方式,很容易导致镜像过大,造成带宽和磁盘资源浪费,尤其是遇到 daemonset 这种需要在每台机器上拉取镜像的服务,会造成大量资源浪费;而且镜像过大会影响服务的启动速度,尤其是处理紧急线上镜像变更时,直接影响变更的速度。如果不是刻意控制镜像大小、注意镜像瘦身,一般的业务系统中可能 90% 以上的大镜像都存在镜像空间浪费现象(不信可以尝试检测看看)。因此非常有必要了解镜像瘦身方法,减小容器镜像。

如何判断镜像是否需要瘦身

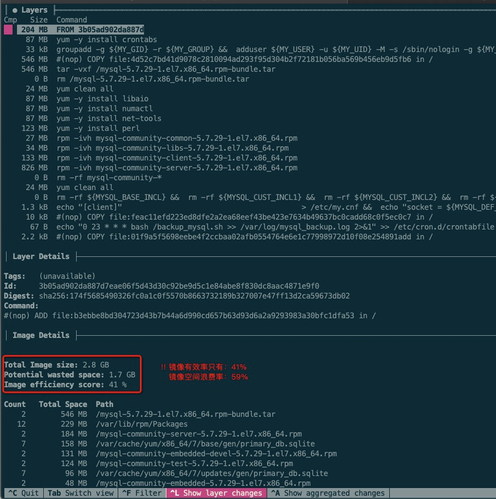

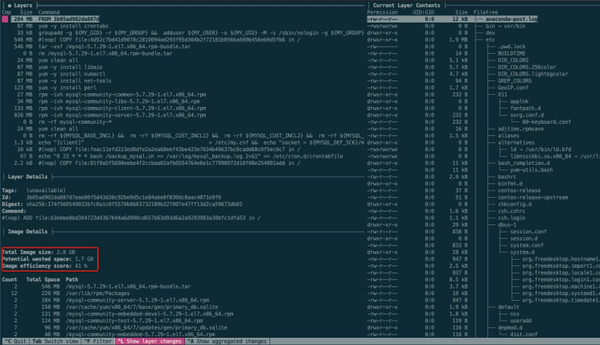

通常,我们可能都是在容器镜像过大,明显影响到镜像上传 / 拉取速度时,才会考虑到分析镜像,尝试镜像瘦身。此时采用的多是 docker image history 等 docker 自带的镜像分析命令,以查看镜像构建历史,镜像大小在各层的分布等,然后根据经验判断是否存在空间浪费。但是这种判断方式起点较高、没有量化,不方便自动化判断。当前,社区中也有很多镜像分析工具,其中比较流行的 dive 分析工具,就可以量化给出 容器镜像有效率 , 镜像空间浪费率 等指标,如下图:

采用 dive 对一个 mysql 镜像进行效率分析,发现镜像有效率只有 41%,镜像空间浪费率高达 59%,显然需要瘦身。

如何进行镜像瘦身

判断完一个镜像需要瘦身后,就需要知道如何进行镜像瘦身,下面将结合具体案例讲解一些典型的镜像瘦身方法。

多阶段构建

所谓多阶段构建,实际上是允许在一个 Dockerfile 中出现多个 FROM 指令。最后生成的镜像,以最后一条 FROM 构建阶段为准,之前的 FROM 构建阶段会被抛弃。通过多阶段构建,后一个阶段的构建过程可以直接利用前一阶段的构建缓存,有效降低镜像大小。一个典型的场景是将编译环境和运行环境分离,以一个 go 项目镜像构建过程为例:

# Go语言编译环境基础镜像

FROM golang:1.16-alpine

# 拷贝源码到镜像

COPY server.go /build/

# 指定工作目录

WORKDIR /build

# 编译镜像时,运行 go build 编译生成 server 程序

RUN CGO_ENABLED=0 GOOS=linux GOARCH=amd64 GOARM=6 go build -ldflags ''-w -s'' -o server

# 指定容器运行时入口程序

ENTRYPOINT ["/build/server"]

这种传统的构建方式有以下缺点:

-

基础镜像为支持编译环境,包含大量 go 语言的工具 / 库,而运行时并不需要

-

COPY 源码,增加了镜像分层,同时有源码泄漏风险

采用多阶段构建方式,可以将上述传统的构建方式修改如下:

## 1 编译构建阶段

# Go语言编译环境基础镜像

FROM golang:1.16-alpine AS build

# 拷贝源码到镜像

COPY server.go /build/

# 指定工作目录

WORKDIR /build

# 编译镜像时,运行 go build 编译生成 server 程序

RUN CGO_ENABLED=0 GOOS=linux GOARCH=amd64 GOARM=6 go build -ldflags ''-w -s'' -o server

## 2 运行构建阶段

# 采用更小的运行时基础镜像

FROM scratch

# 从编译阶段仅拷贝所需的编译结果到当前镜像中

COPY --from=build /build/server /build/server

# 指定容器运行时入口程序

ENTRYPOINT ["/build/server"]

可以看到,使用用多阶段构建,获取如下好处:

-

最终镜像只关心运行时,采用了更小的基础镜像

-

直接拷贝上一个编译阶段的编译结果,较少了镜像分层,还避免了源码泄漏

减少镜像分层

镜像的层就像 Git 的提交(commit)一样,用于保存镜像的当前版本的上一版本之间的差异,但是镜像层会占用空间,拥有的层越多,最终的镜像就越大。在构建镜像时,RUN, ADD, COPY 指令对应的层会增加镜像大小,其他命令并不会增加最终的镜像大小。下面以实际工作中的一个案例讲解如何减少镜像分层,以较小镜像大小:

背景

测试项目 mysql 镜像时,发现容器创建比较慢,发现主要是因为容器镜像较大,拉取镜像时间较长,所以就打算看看 mysql 镜像为什么这么大,是否可以减小容器镜像。

镜像大小分析

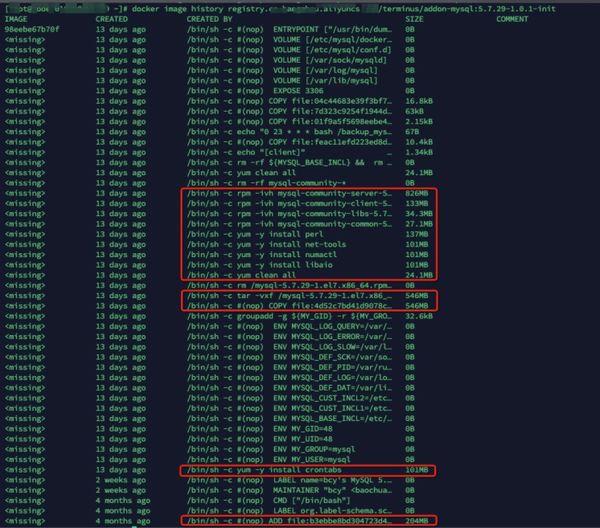

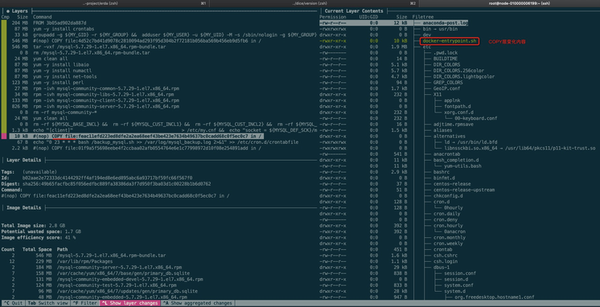

通过 docker image history 查看镜像构建历史及各层大小

镜像大小:2.9GB

其相应 Dockerfile 如下:

##

## MySQL 5.7

##

FROM centos:7

MAINTAINER "xuwei"

...

RUN yum -y install crontabs

RUN groupadd -g ${MY_GID} -r ${MY_GROUP} && \ adduser ${MY_USER} -u ${MY_UID} -M -s /sbin/nologin -g ${MY_GROUP}

# RUN wget https://dev.mysql.com/get/Downloads/MySQL-5.7/mysql-5.7.29-1.el7.x86_64.rpm-bundle.tar

COPY mysql-5.7.29-1.el7.x86_64.rpm-bundle.tar /

RUN tar -vxf /mysql-5.7.29-1.el7.x86_64.rpm-bundle.tar

RUN rm /mysql-5.7.29-1.el7.x86_64.rpm-bundle.tar

RUN yum clean all

RUN yum -y install libaio

RUN yum -y install numactl

RUN yum -y install net-tools

RUN yum -y install perl

# RUN rpm -e --nodeps mariadb-libs-1:5.5.52-1.el7.x86_64

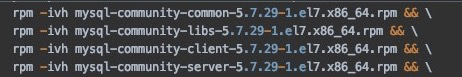

RUN rpm -ivh mysql-community-common-5.7.29-1.el7.x86_64.rpm

RUN rpm -ivh mysql-community-libs-5.7.29-1.el7.x86_64.rpm

RUN rpm -ivh mysql-community-client-5.7.29-1.el7.x86_64.rpm

RUN rpm -ivh mysql-community-server-5.7.29-1.el7.x86_64.rpm

RUN rm -rf mysql-community-*

RUN yum clean all

##

## Entrypoint

##

ENTRYPOINT ["/bin/bash","/docker-entrypoint.sh"]

可以发现 Dockerfile 中过多的分散的 RUN/COPY 指令,而且还是大文件相关操作,导致了过多的镜像分层,使得镜像过大,可以尝试合并相关指令,以减小镜像分层。

合并 RUN 指令

该 Dockerfile 中 RUN 指令较多,可以将 RUN 指令合并到同一层

RUN yum -y install crontabs && \

mv /tmp/dumb-init_1.2.5_x86_64 /usr/bin/dumb-init && \

chmod +x /usr/bin/dumb-init && \

groupadd -g ${MY_GID} -r ${MY_GROUP} && \

adduser ${MY_USER} -u ${MY_UID} -M -s /sbin/nologin -g ${MY_GROUP} && \

tar -vxf /tmp/mysql-5.7.29-1.el7.x86_64.rpm-bundle.tar && \

yum clean all && \

yum -y install libaio numactl net-tools perl && \

rpm -ivh mysql-community-common-5.7.29-1.el7.x86_64.rpm && \

rpm -ivh mysql-community-libs-5.7.29-1.el7.x86_64.rpm && \

rpm -ivh mysql-community-client-5.7.29-1.el7.x86_64.rpm && \

rpm -ivh mysql-community-server-5.7.29-1.el7.x86_64.rpm && \

rm -rf mysql-community-* && \

rm -rf /tmp/mysql-5.7.29-1.el7.x86_64.rpm-bundle.tar

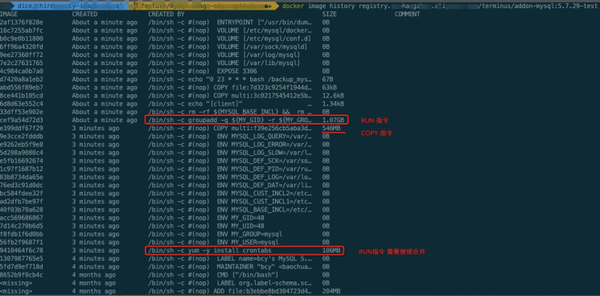

编译后镜像大小显著下降 镜像大小:1.92GB

COPY 指令转换合并到 RUN 指令

从上图中可以看到,一个较大的镜像层是 COPY 指令导致的,拷贝的文件较大,所以考虑将 COPY 指令转换合并到 RUN 指令;具体做法是将文件上传到 oss,在 RUN 指令中下载。当然也可以发现之前还有一个 RUN 指令漏掉没有合并,需要继续合并到已有 RUN 指令中。

RUN curl -o /tmp/mysql-5.7.29-1.el7.x86_64.rpm-bundle.tar http://xxx.oss.aliyuncs.com/addon-pkgs/mysql-5.7.29-1.el7.x86_64.rpm-bundle.tar && \

tar -vxf /tmp/mysql-5.7.29-1.el7.x86_64.rpm-bundle.tar && \

...

编译后镜像大小显著下降 镜像大小: 1.27GB

注意 :此处主要是因为 COPY 指令操作的相关文件较大,对应层占用空间较多,才会将 COPY 指令转换合并到 RUN 指令;如果其对应层占用空间较小,则只需分别合并 COPY 指令、RUN 指令即可,会更加清晰,而没必要将两者转换合并到一层。

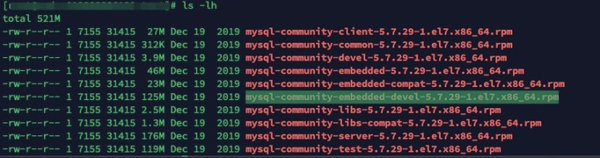

减少容器中不必要的包

还是以上述 mysql 镜像为例,发现下载的包 mysql-5.7.29-1.el7.x86_64.rpm-bundle.tar 包含如下 rpm 包

而安装所需的 rmp 包只有

删除不必要的包,用最新的最小 rpm 压缩包替换 mysql-5.7.29-1.el7.x86_64.rpm-bundle.tar 后重新编译镜像

镜像大小: 1.19GB

镜像分析工具

前面我们通过 docker 自带的 docker image history 命令分析镜像,本节主要讲解镜像分析工具 dive 的使用,其主要特征如下:

-

按层显示 Docker 镜像内容;

-

指出每一层的变化

-

评估 “镜像的效率”,浪费的空间;

-

快速的构建 / 分析周期;

-

和 CI 集成,方便自动化检测镜像效率是否合格;

镜像效率分析

之前是通过 docker image history 分析镜像体积分布,并进行镜像瘦身,此处将采用 dive 分析镜像有效率。

使用方法:dive <image_name>

优化前

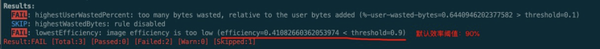

原始镜像有效率 : 41%,大部分镜像体积都是浪费的

如下:

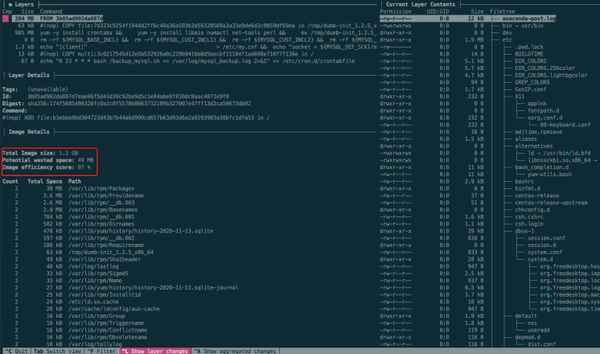

优化后

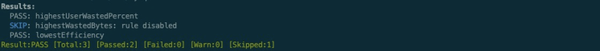

优化后镜像有效率:97%

注意: 优化后,镜像分层明显减少,镜像有效率显著提高;但是此时的镜像效率提升主要是依靠减少浪费空间获取的,如果要继续优化镜像体积,需要结合镜像体积瓶颈点评估下一步优化方向。一个通常的继续优化点是,减小基础镜像体积和不必要的包。

如下:

番外篇:如何通过镜像恢复 Dockerfile

前面主要通过镜像分析工具分析镜像体积分布,发现浪费空间,优化镜像大小。镜像分析工具的另一个典型应用场景是,当只有容器镜像时如何通过镜像恢复 Dockerfile。

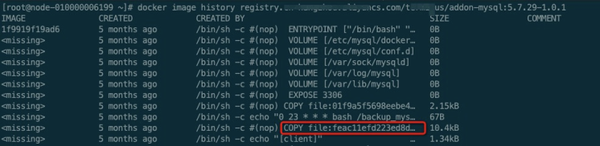

镜像构建历史查看

一般,我们可以通过 docker image history 查看镜像构建历史、镜像层及对应的构建指令,从而还原出对应 Dockerfile。

注意: docker image history 查看对应的构建命令可能显示不全,需要带上 --no-trunc 选项

这种方法有如下缺陷:

- 一些指令信息提取不完整、不易读,如 COPY/ADD 指令,对应的操作文件用 id 表示,如下图

- 对于一些镜像层,不是通过 Dockerfile 指令构建出来的,而是直接通过修改容器内容,然后 docker commit 生成,则不方便查看该层变更的文件

借助 dive 分析工具还原

借助 dive 分析工具还原 Dockerfile,主要是因为 dive 可以指出每一层的变化,如下

-

可以根据 COPY 层变化内容(右侧),直观的判断拷贝的文件

-

因为可以查看每一层的变化,所以对于 docker commit 也更容易分析相关操作对应的变动范围

思考

镜像变胖的原因

镜像变胖的原因很多,如:

-

无用文件,比如编译过程中的依赖文件对编译或运行无关的指令被引入到镜像

-

系统镜像冗余文件多

-

各种日志文件,缓存文件

-

重复编译中间文件

-

重复拷贝资源文件

-

运行无依赖文件

但是一般情况是,用户可能对少量的镜像空间浪费不那么敏感;但是在操作大文件时,一些不当的指令(RUN/COPY/ADD)使用方式却很容易造成大量的空间浪费,此时尤其要注意镜像分析与镜像瘦身。

镜像瘦身难吗

对于基础镜像的减小,系统包的减小,将镜像体积从 200M 减小到 190M 等可能相对难些,此时需要对程序镜像非常熟悉,并结合专门的分析工具具体分析。但是一般场景下,镜像的浪费很可能仅仅是因为镜像构建命令的使用姿势不佳。此时结合本文的镜像瘦身方法,和 Dockerfile 最佳实践,一般都能实现镜像瘦身。

如何评价瘦身效果(镜像效率)

如果可以评价镜像的空间使用效率,一方面可以比较直观的判断哪些镜像空降浪费严重,需要瘦身;另一方面也可以对瘦身的效果进行评价。上文介绍的,镜像分析工具 dive 即可满足要求。

CI 集成

如果需要对大量镜像的体积使用效率进行把关,就必须将效率检测作为自动化流程的一环,而 dive 就比如容易集成到 CI 中,只需执行如下指令:

CI=true dive <image-name>

优化前 mysql 镜像执行结果:

由上文可知,优化前实际效率值为 41%,由于默认效率阈值为 90%,所以执行失败。

优化后镜像执行结果:

优化后,效率值为 97%,由于默认效率阈值为 90%,所以执行通过。

同时项目也可以根据其对镜像大小的敏感度,将镜像大小最为一个检测条件,如只有镜像大小超过 1G 时,才进行镜像效率检测,这就可以避免大量小镜像的检测,加快 CI 流程。

如何自动化的检测 Docerfile 并给出优化建议呢

结合上文,ADD/COPY/RUN 指令对应层会增加最终镜像大小,而一般镜像的构建过程包含:文件准备、文件操作等;文件准备阶段在 ADD/COPY/RUN 指令中都有可能出现,文件操作阶段主要由 RUN 指令实现;如果指令过于分散,文件操作阶段会根据 写时复制 原则,拷贝一份到当前镜像层,造成空间浪费,尤其是在涉及大文件操作时。更严重的情况是,假如对文件的操作分散在不同的 RUN 指令中,不就造成了多次文件拷贝浪费了。试想一下,如果拷贝和操作在同一层进行,不就可以避免这些文件跨层拷贝了吗。

所以有一下一些通用的优化检测方法和建议:

-

检测 RUN 指令是否过于分散,建议合并

-

检测 COPY/ADD 指令是否有拷贝大文件,且在 RUN 指令中有对文件进行操作,则建议将 COPY/ADD 指令转换合并到 RUN 指令中。当然此种检测方法,仅仅只有 Dockerfile 还是不够的,还需要有上下文,才能检测相关文件的大小。

当然还有很多其他的检测方向和优化建议,有待进一步完善,欢迎大家留言讨论。。。

参考

dive

Best practices for writing Dockerfiles

13.Manifest实现多CPU架构Docker镜像(Docker 镜像跨平台使用)

原文:https://www.jianshu.com/p/fad6b6fb4599

1、manifest是什么,干什么用?

manifest是一个文件,这个文件包含了有关于镜像信息,如层、大小和摘要。docker manifest命令还向用户提供附加信息,比如构建镜像的操作系统和体系结构。而manifest list是一个镜像清单列表,用于存放多个不同os/arch的镜像信息。我们可以创建一个manifest list来指向两个镜像(一个linux 64位和一个指向arm64位的镜像),然后对用户提供一个唯一的镜像名称。从Docker registry v2.3和Docker 1.10 开始,Docker hub就可以pull multi architecture Docker镜像了。

一个镜像的manifest文件信息如下:

[root@localhost ~]# docker manifest inspect java

{

"schemaVersion": 2, "mediaType": "application/vnd.docker.distribution.manifest.v2+json", "config": { "mediaType": "application/vnd.docker.container.image.v1+json", "size": 4733, "digest": "sha256:d23bdf5b1b1b1afce5f1d0fd33e7ed8afbc084b594b9ccf742a5b27080d8a4a8" }, "layers": [ #---镜像层的摘要信息 { "mediaType": "application/vnd.docker.image.rootfs.diff.tar.gzip", "size": 51361210, "digest": "sha256:5040bd2983909aa8896b9932438c3f1479d25ae837a5f6220242a264d0221f2d" }, ................... ] } 一个manifest list的例子如下:

{

"schemaVersion": 2, "mediaType": "application/vnd.docker.distribution.manifest.list.v2+json", "manifests": [ { "mediaType": "application/vnd.docker.distribution.manifest.v2+json", "size": 1357, "digest": "sha256:9b47044b1e79b965a8e1653e7f9c04b5f63e00b9161bedd5baef69bb8b4c4834", "platform": { "architecture": "amd64", "os": "linux" } }, { "mediaType": "application/vnd.docker.distribution.manifest.v2+json", "size": 1357, "digest": "sha256:8aecae775e1f81d3889929ef15647187b414c833b0798d060bfd778bee668ced", "platform": { "architecture": "arm64", "os": "linux", "variant": "v8" } } ] } 注意:manifest的功能目前仅仅作用于docker 官方的镜像仓库。

总结:简单的说manifest list就是多个manifest的一个集合,通过列表方式来管理。

2、manifest list处理流程:

3、开启docker子命令manifest功能:

manifest是做为docker客户端的子命令存在,不过这个子命令目前处在实验性中一般没有开启。我们需要手动开始这个子命令的功能。开启过程如下:

1)、编辑配置文件config.json应用实验性功能:

docker 的默认配置文件config.json是在$HOME目录下的.docker目录下。编辑config.json文件,若目录和文件不存在手动创建。

$vim ~/.docker/config.json { "experimental": "enabled" } 2)、编辑守护进程配置文件daemon.json开启实验性功能:

编辑daemon.json,若目录和文件不存在手动创建

$vim /etc/docker/daemon.json

{

"experimental": true

}

3)、重启docker:

$systemctl daemon-reload

$service docker restart

$docker manifest --help #----查看manifest帮助信息

开启docker的实验性功能后docker pull可以拉取指定平台镜像如下:

$docker pull --platform arm64 镜像

--platform:该参数是用于拉取指定平台的镜像,也是实验性功能,在上面步骤中开启后就会出现。通

过该参数可以手动指定需要的CPU平台镜像,而不用自动去识别。

4、使用manifest创建多CPU架构的镜像:

查看一个镜像的manifest文件信息

$docker manifest inspect java

查看一个镜像的manifest文件的详细信息包括cpu平台架构等信息

$docker manifest inspect --verbose java

这里准备好了两个不同CPU架构的镜像如下:

这里的镜像是自己在docker hub上创建的仓库

xxx/public_docker:nginx-arm64

xxx/public_docker:nginx-x86

将上面两个镜像推到docker hub上面

1)、创建一个manifest list列表:

创建一个自定义命名的镜像名的manifest list,然后用该列表关联仓库里面的两个不同架构的镜像

$docker manifest create xxx/public_docker:nginx-v1 xxx/public_docker:nginx-arm64 xxx/public_docker:nginx-x86

2)、将创建好的manifest list 推到仓库中:

$docker manifest push xxx/public_docker:nginx-v1

3)、查看仓库中创建好的manifest list:

$docker manifest inspect xxx/public_docker:nginx-v1

补充:

在我们拉取镜像时显示的摘要(Digest):

就是对镜像的 manifest 内容计算 sha256sum 得到的。

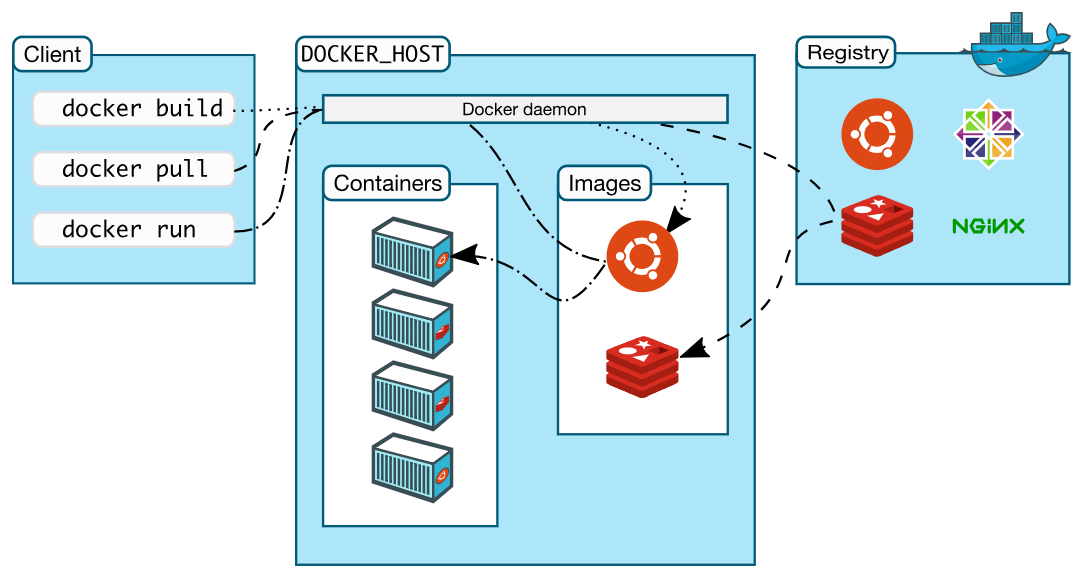

3.docker基础架构

docker是一个典型的c/s架构产品。

dockerd :为客户端提供 RESTFUL API,响应来自客户端的请求, 采用模块化的架构, 通过专门的 Engine 模块来分发管理各 个来自客户端的任务。 可以单独升级;

docker-proxy :是 dockerd 的子进程, 当需要进行容器端口映射时, docker-proxy 完成网络映射配置;

[root@master ~]# ps -ef |grep [doc]ker-proxy

root 6550 3875 0 21:26 ? 00:00:00 /usr/bin/docker-proxy -proto tcp -host-ip 0.0.0.0 -host-port 10000 -container-ip 172.17.0.3 -container-port 80

[root@master ~]# ps -ef |grep 38[75]

root 3875 1 1 2月19 ? 07:29:54 /usr/bin/dockerd -H fd://

root 6550 3875 0 21:26 ? 00:00:00 /usr/bin/docker-proxy -proto tcp -host-ip 0.0.0.0 -host-port 10000 -container-ip 172.17.0.3 -container-port 80containerd :以前是dockerd 的子进程(在此版本中独立运行), 提 供 gRPC 接口响应来自 dockerd 的请 求,对下管理 runc 镜像和容器环境。 可以单独升级;

[root@master ~]# pstree

systemd─┬─NetworkManager─┬─dhclient

│ └─2*[{NetworkManager}]

├─abrt-watch-log

├─abrtd

├─2*[agetty]

├─auditd───{auditd}

├─containerd─┬─6*[containerd-shim─┬─pause]

│ │ └─10*[{containerd-shim}]]

│ ├─containerd-shim─┬─etcd───11*[{etcd}]

│ │ ├─sh

│ │ └─12*[{containerd-shim}]

│ ├─containerd-shim─┬─kube-apiserver───11*[{kube-apiserver}]

│ │ └─11*[{containerd-shim}]

│ ├─containerd-shim─┬─kube-scheduler───9*[{kube-scheduler}]

│ │ └─10*[{containerd-shim}]

│ ├─containerd-shim─┬─kube-controller───9*[{kube-controller}]

│ │ └─10*[{containerd-shim}]

│ ├─containerd-shim─┬─kube-proxy───8*[{kube-proxy}]

│ │ └─10*[{containerd-shim}]

│ ├─3*[containerd-shim─┬─nginx───nginx]

│ │ └─10*[{containerd-shim}]]

│ ├─containerd-shim─┬─flanneld───12*[{flanneld}]

│ │ └─10*[{containerd-shim}]

│ ├─3*[containerd-shim─┬─pause]

│ │ └─9*[{containerd-shim}]]

│ ├─2*[containerd-shim─┬─coredns───10*[{coredns}]]

│ │ └─10*[{containerd-shim}]]

│ └─30*[{containerd}]

├─crond

├─dbus-daemon

├─dockerd─┬─docker-proxy───6*[{docker-proxy}]

│ └─15*[{dockerd}]

containerd-shim:是 containerd 的子进 程,为 runc 容器提供支持,同时作 为容器内进程的根进程。 runc 是从 Docker 公司开源的 libcontainer 项目演化而来

33套云原生实战训练营K8s,挑战年薪50万K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh

33套云原生实战训练营K8s,挑战年薪50万K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh

33套云原生技术包含:云原生实战训练营K8s,挑战年薪50万(K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh)云计算,微服务,容器架构师,全栈架构师,集群实战,部署落地,服务治理,服务网格,原理剖析,实战应用,云原生架构,CKA认证实战班,平台设计与开发等

33套精品介绍:1、33套精品是掌柜最近整理出的最新教程,都是当下最火的技术,最火的课程,也是全网教程的精品;

2、33套资源包含:全套完整高清视频、完整源码、配套文档;

3、知识也是需要投资的,有投入才会有产出(保证投入产出比是几百上千倍),如果有心的朋友会发现,身边投资知识的大都是技术经理或者项目经理,工资一般相对于不投资的也要高出很多;

下载地址

总目录:33套云原生实战训练营K8s,挑战年薪50万(K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh)云计算,微服务,容器架构师,全栈架构师,集群实战,部署落地,服务治理,服务网格,原理剖析,实战应用,云原生架构,CKA认证实战班,平台设计与开发视频教程

第01套:云原生高薪课,挑战年薪50万,从零到一构建开源的企业级PaaS平台视频教程

第02套:拥抱云原生从无到有搭建企业自己的私有云平台实现云上亿级流Kubernetes+DevOps+Jenkins+Istio

第03套:云原生实战Docker+K8s+Kubeshere+DevOps云原生实战架构师必修课

第04套:云原生微服务架构实战精讲,微服务架构的迁移和落地视频教程

第05套:云原生微信小程序开发实战-云开发已经成为小程序开发的标配

第06套:云原生+边缘计算项目实战-KubeEdge打造边缘管理平台,实战云边端一体化设计,迈向高阶人才

第07套:真架构!真正的云原生架构与云IDC实操业务 腾讯架构师工程师TCP认证课程 含DevOps

第08套:Kubernetes全栈架构师:基于世界500强的k8s实战课程(最新V1.21版本)

第09套:K8S微服务与容器云架构师(Linux云计算微服务架构师) 讲解实际生产内容知识体系视频课程

第10套:KubernetesK8s CKA认证实战班(完整版)BAT大厂基于K8s构建企业容器云平台

第11套:Kubernetes 原理剖析与实战应用-进阶高级架构师的必须选项视频教程

第12套:K8S集群实战,k8s各种扩展组件的部署和使用,k8s持久化存储,k8s代码自动发布教程

第13套:Docker与Kubernetes最佳实践-架构师必备技能docker入门到专精高阶视频教程

第14套:全面Docker系统性入门+进阶实战(Docker 知识体系及使用指南&最佳实践)

第15套:DevOps实战笔记-DevOps平台设计和开发视频教程

第16套:大厂进阶篇Docker与微服务实战-技术点从入门到高级全面覆盖视频教程

第17套:DevOps落地笔记视频教程-优化研发流程,提高研发效率和产品质量,解决企业实际遇到问题

第18套:微服务Service Mesh实战 Service Mesh实践和落地的学习内容视频教程

第19套:火遍大厂的Service Mesh服务实战课程 从组件到架构全方位解读微服务之Service Mesh

第20套:Istio服务网格服务治理微服务架构与设计全面解析视频

第21套:大厂Istio基础与实践 云原生“薪”能力合集,一线大厂实战分享视频教程

第22套:KubernetesK8s CKS 认证实战班-架构+网络+存储+安+监控+日志+QCD视频

第23套:Kubernetes网络训练营,为运维和开发打造的进阶体系课Flannel+Calico+Multus+Cilium

第24套:Kubernetes实战与源码剖析体系进阶班MSB,自动化运维管理多个跨机器Docker的集群

第25套:基于阿里云平台,从0构建云原生应用架构设计与开发实战,掌握云原生技术架构开发全流程

第26套:百万云原生架构师4期-掌握云原生架构师的9大顶级架构设计思维模型,架构设计哲学本质

第27套:基于Jenkins的DevOps工程实践 使用Jenkins完成DevOps交付流水线实践落地视频教程

第28套:Jenkins核心功能快速上手Jenkins企业级持续集成持续部署CICD(DI)视频教程

第29套:P7云原生架构师剑指未来,一站式搞定企业级云原生-专业技能+核心原理+方案设计+系统分析

第30套:前端配置化+后端Serverless开发个人博客(全栈+实战)HOOKS+Redux+Webpack+Immer

第31套:玩转Serverless架构 概念篇+开发基础篇+开发进阶篇+场景案例篇视频教程

第32套:Serverless进阶实战课 成为会Serverless懂 Serverless的工程师,云原生技术要红利

第33套:kubernetesk8s各个版本高可用集群灵活安装 掌握k8s日常运维视频教程

下载地址

39 套云原生实战训练营 K8s,挑战年薪 50 万(K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh)

39 套云原生实战训练营 K8s,挑战年薪 50 万(K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh)

今天的关于基于 K8S 的云原生 PaaS 平台基础架构 - 如何进行 Docker 镜像瘦身和k8s构建docker镜像的分享已经结束,谢谢您的关注,如果想了解更多关于13.Manifest实现多CPU架构Docker镜像(Docker 镜像跨平台使用)、3.docker基础架构、33套云原生实战训练营K8s,挑战年薪50万K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh、39 套云原生实战训练营 K8s,挑战年薪 50 万(K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh)的相关知识,请在本站进行查询。

本文标签: