本文将分享docker问题的详细内容,并且还将对docker问题进行详尽解释,此外,我们还将为大家带来关于167dockerdocker构建nginx容器系列问题dockerregistrydocke

本文将分享docker 问题的详细内容,并且还将对docker问题进行详尽解释,此外,我们还将为大家带来关于167 docker docker构建nginx容器系列问题 docker registry docker run docker toolbo、Docker 04 应用部署与迁移备份 Dockerfile 与 Docker 私有仓库、Docker Compose比Docker Swarm和Docker Stack有什么好处?、Docker in Docker(实际上是 Docker outside Docker): /var/run/docker.sock的相关知识,希望对你有所帮助。

本文目录一览:- docker 问题(docker问题)

- 167 docker docker构建nginx容器系列问题 docker registry docker run docker toolbo

- Docker 04 应用部署与迁移备份 Dockerfile 与 Docker 私有仓库

- Docker Compose比Docker Swarm和Docker Stack有什么好处?

- Docker in Docker(实际上是 Docker outside Docker): /var/run/docker.sock

docker 问题(docker问题)

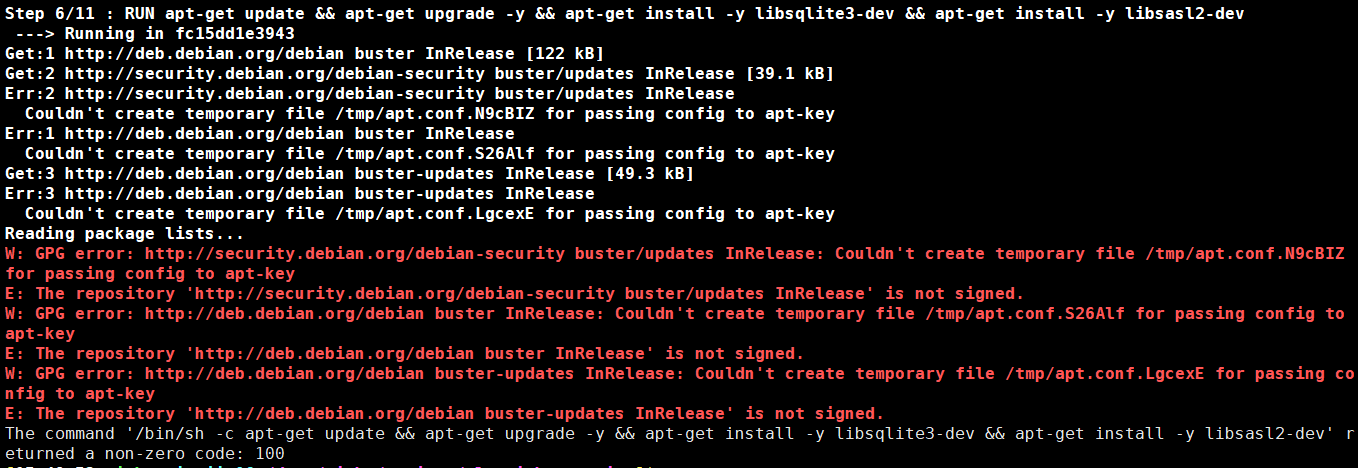

一、/tmp 权限问题

当我们根据 Dockerfile 使用 docker build 创建镜像时,出现下面的错误:

解决方法请点击,通过查看错误发现第六步 apt-get update 错误,问题在于我们的容器的 /tmp 目录权限错误,我们找到 Dockerfile 的 RUN 命令,并添加权限修改命令:

RUN chmod 1777 /tmp && apt-get update && apt-get upgrade -y && apt-get install -y.........

167 docker docker构建nginx容器系列问题 docker registry docker run docker toolbo

background : 最近为小伙伴们筹划docker系列的技术分享,研究了一会docker相关技术, 在此记录一下构建nginx容器时候的坑

1.nginx服务器根目录问题

docker 官方镜像提供的nginx基于debian/jessie平台,其文件结构和ubuntu中的nginx中并不相同

eg:

run一个niginx容器

<span>//80端口被占用,so...</span> $ sudo docker run <span>-it</span><span>-p</span><span>800</span>:<span>800</span> nginx $ sudo docker ps CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES <span>1801</span>a32aab54 nginx <span>"nginx -g ''daemon off"</span><span>2</span> minutes ago Up <span>2</span> minutes <span>80</span>/tcp, <span>443</span>/tcp, <span>0.0</span><span>.0</span><span>.0</span>:<span>800</span><span>-></span><span>800</span>/tcp berserk_kare

进入容器内部

<span>$ </span>sudo docker exec -it <span>1801</span>a32aab54 /bin/bash root<span>@1801a32aab54</span><span>:/</span><span># </span>

查看nginx目录

<span># cd /etc/nginx/</span> conf<span>.d</span>/ koi-utf mime<span>.types</span> nginx<span>.conf</span> uwsgi_params fastcgi_params koi-win modules/ scgi_params win-utf

可以看到不仅没有熟悉的 /sites-available,也没有 /sites-enabled

继续查看nginx配置

<span># cat /conf.d/default.conf</span><span>server</span> {

listen <span>80</span>;

server_name localhost;

<span>#charset koi8-r;</span><span>#access_log /var/log/nginx/log/host.access.log main;</span> location / {

root /usr/share/nginx/html;

<span>index</span><span>index</span>.html <span>index</span>.htm;

}

<span>#error_page 404 /404.html;</span><span># redirect server error pages to the static page /50x.html</span><span>#</span>

error_page <span>500</span><span>502</span><span>503</span><span>504</span> /<span>50</span>x.html;

location = /<span>50</span>x.html {

root /usr/share/nginx/html;

}

<span>#...省略php-fpm配置,好长..</span>

}根目录配置: root /usr/share/nginx/html;

测试

<span># cd /usr/share/nginx/html</span><span># touch index.html</span><span># echo "test nginx in docker" >index.html</span>

php-fpm配置相关

'').addClass(''pre-numbering'').hide(); $(this).addClass(''has-numbering'').parent().append($numbering); for (i = 1; i '').text(i)); }; $numbering.fadeIn(1700); }); });以上就介绍了167 docker docker构建nginx容器系列问题,包括了docker,nginx方面的内容,希望对PHP教程有兴趣的朋友有所帮助。

Docker 04 应用部署与迁移备份 Dockerfile 与 Docker 私有仓库

MySQL 部署

拉取 mysql 镜像 docker pull centos/mysql-57-centos7

创建 MySQL 容器 docker run -di --name=mysql01 -p 33306:3306 -e MYSQL_ROOT_PASSWORD=320512 centos/mysql-57-centos7

-p 代表端口映射,格式为 宿主机映射端口:容器运行端口

-e 代表添加环境变量 MYSQL_ROOT_PASSWORD 是 root 用户的登录密码

Tomcat 部署

拉取镜像 docker pull tomcat:7-jre7

创建容器 创建容器 -p 表示地址映射

docker run ‐di ‐‐name=mytomcat ‐p 9000:8080

‐v /usr/local/webapps:/usr/local/tomcat/webapps tomcat:7‐jre7

Nginx 部署

拉取镜像 docker pull nginx

创建容器 docker run ‐di ‐‐name=mynginx ‐p 80:80 nginx

Redis 部署

拉取镜像 docker pull redis

创建容器 docker run ‐di ‐‐name=myredis ‐p 6379:6379 redis

迁移与备份

容器保存为镜像

我们可以通过以下命令将容器保存为镜像

docker commit 容器名称 镜像名称

镜像备份

我们可以通过以下命令将镜像保存为 tar 文件

docker save -o tar 文件名称 镜像名称

恢复镜像

docker load -i tar 文件名称

Dockerfile

Dockerfile 是由一系列命令和参数构成的脚本,这些命令应用于基础镜像并最终创建一个新的镜像。

1、对于开发人员:可以为开发团队提供一个完全一致的开发环境;

2、对于测试人员:可以直接拿开发时所构建的镜像或者通过 Dockerfile 文件构建一个新的镜像开始工作了;

3、对于运维人员:在部署时,可以实现应用的无缝移植。

常用命令

| 命令 | 作用 |

| FROM image_name:tag | 定义了使用哪个基础镜像启动构建流程 |

| MAINTAINER user_name | 声明镜像的创建者 |

| ENV key value | 设置环境变量 (可以写多条) |

| RUN command | 是 Dockerfile 的核心部分 (可以写多条) |

| ADD source_dir/file dest_dir/file | 将宿主机的文件复制到容器内,如果是一个压缩文件,将会在复制后自动解压 |

| COPY source_dir/file dest_dir/file | 和 ADD 相似,但是如果有压缩文件并不能解压 |

| WORKDIR path_dir | 设置工作目录 |

使用脚本创建镜像

步骤:

(1)创建目录

mkdir –p /usr/local/dockerjdk8

(2)下载 jdk-8u171-linux-x64.tar.gz 并上传到服务器(虚拟机)中的 /usr/local/dockerjdk8 目录

(3)创建文件 Dockerfile vi Dockerfile

#依赖镜像名称和 ID

FROM centos:7

#指定镜像创建者信息

MAINTAINER ITCAST

#切换工作目录

WORKDIR /usr

RUN mkdir /usr/local/java

#ADD 是相对路径 jar, 把 java 添加到容器中

ADD jdk‐8u171‐linux‐x64.tar.gz /usr/local/java/

#配置 java 环境变量

ENV JAVA_HOME /usr/local/java/jdk1.8.0_171

ENV JRE_HOME $JAVA_HOME/jre

ENV CLASSPATH

$JAVA_HOME/lib/dt.jar:$JAVA_HOME/lib/tools.jar:$JRE_HOME/lib:$CLASSPATH

ENV PATH $JAVA_HOME/bin:$PATH

(4)执行命令构建镜像(注意后边的空格和点,不能省略)

docker build ‐t=''jdk1.8'' .

参看镜像是否建立完成

docker images

Docker 私有仓库

私有仓库搭建与配置

(1)拉取私有仓库镜像(此步省略)

docker pull registry

(2)启动私有仓库容器

docker run ‐di ‐‐name=registry ‐p 5000:5000 registry

(3) 打开浏览器输入地址 http://ip:5000/v2/_catalog,看到 {"repositories":[]} 表示私有仓库搭建成功并且内容为空。

(4) 修改 daemon.json vi /etc/docker/daemon.json

添加以下内容,保存退出,这是为了让 docker 信任私有仓库地址 {"insecure-registries":["ip:5000"]}

重启 docker 服务

systemctl restart docker

镜像上传到私有仓库

标记此镜像为私有仓库的镜像 docker tag jdk1.8 ip:5000/jdk1.8

再次启动私服容器

docker start registry

上传标记的镜像

docker push ip:5000/jdk1.8

Docker Compose比Docker Swarm和Docker Stack有什么好处?

从我读到的内容来看,似乎Docker-Compose是一个在单个主机上创建多个容器的工具,而Docker Swarm是一个可以完全相同但具有更多控制权的工具,并且在Docker Stack的帮助下可以在多个主机上完成.我浏览了教程,也遇到了这个帖子:

docker-compose.yml vs docker-stack.yml what difference?

而且我得出的结论是,当你可以将Docker Swarm与Docker Stack一起使用时,没有理由使用Docker-Compose.他们甚至可以使用相同的docker-compose.yml.

似乎Docker-compose出现在swarm和堆栈之前,并且可能是swarm堆栈的新解决方案使得compose过时,但它仍然是遗留原因.这个想法是否正确?如果没有,在构建开发或生产环境方面,Docker-Compose对Docker Swarm和Docker Stack有什么好处?

It seems that Docker-compose came before the swarm and stack and maybe the new solution of swarm + stack makes compose obsolete,but it still remains for legacy reasons. Is this thinking correct?

简而言之,是的. Compose在所有Swarm之前出现(它起源于名为fig的第三方实用程序).更糟糕的是,甚至还有两个不同的Swarms,旧的Swarm(一个是单独的工具)和Swarm模式(这些日子内置于docker二进制文件中).

它似乎正在演变为内置于Docker中的服务和部署概念.但我猜想Docker Compose和Swarm Mode部署的东西会并存一段时间.

知道Docker Compose基础是一个名为libcompose(https://github.com/docker/libcompose)的库是有益的,其他第三方实用程序使用它来支持用于部署的docker-compose.yml文件格式(参见Rancher和rancher-compose作为示例) .我想他们会努力继续支持libcompose.

我不清楚Docker Swarm部署的东西是否实际上使用了libcompose.在我粗略的搜索中,Swarm模式似乎没有实现libcompose并且做了自己的事情.我不确定这与Docker Compose和libcompose的未来有何关系.你认为合适的解释……

Docker in Docker(实际上是 Docker outside Docker): /var/run/docker.sock

在 Docker 容器里面使用 docker run/docker build?

Docker 容器技术目前是微服务/持续集成/持续交付领域的第一选择。而在 DevOps 中,我们需要将各种后端/前端的测试/构建环境打包成 Docker 镜像,然后在需要的时候,Jenkins 会使用这些镜像启动容器以执行 Jenkins 任务。

为了方便维护,我们的 CI 系统如 Jenkins,也会使用 Docker 方式部署。 Jenkins 任务中有些任务需要将微服务构建成 Docker 镜像,然后推送到 Harbor 私有仓库中。 或者我们所有的 Jenkins Master 镜像和 Jenkins Slave 镜像本身都不包含任何额外的构建环境,执行任务时都需要启动包含对应环境的镜像来执行任务。

我们的 Jenkins Master、Jenkins Slaves 都是跑在容器里面的,该如何在这些容器里面调用 docker run 命令启动包含 CI 环境的镜像呢? 在这些 CI 镜像里面,我们从源码编译完成后,又如何通过 docker build 将编译结果打包成 Docker 镜像,然后推送到内网仓库呢?

答案下面揭晓。

一、原理说明:/var/run/docker.sock

Docker 采取的是 Client/Server 架构,我们常用的 docker xxx 命令工具,只是 docker 的 client,我们通过该命令行执行命令时,实际上是在通过 client 与 docker engine 通信。

我们通过 apt/yum 安装 docker-ce 时,会自动生成一个 systemd 的 service,所以安装完成后,需要通过 sudo systemctl enable docker.service 来启用该服务。 这个 Docker 服务启动的,就是 docker engine,查看 /usr/lib/systemd/system/docker.service,能看到有这样一条语句:

ExecStart=/usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock

默认情况下,Docker守护进程会生成一个 socket(/var/run/docker.sock)文件来进行本地进程通信,因此只能在本地使用 docker 客户端或者使用 Docker API 进行操作。 sock 文件是 UNIX 域套接字,它可以通过文件系统(而非网络地址)进行寻址和访问。

因此只要以数据卷的形式将 docker 客户端和上述 socket 套接字挂载到容器内部,就能实现 "Docker in Docker",在容器内使用 docker 命令了。具体的命令见后面的「示例」部分。

要记住的是,真正执行我们的 docker 命令的是 docker engine,而这个 engine 跑在宿主机上。所以这并不是真正的 "Docker in Docker".

二、示例

在容器内部使用宿主机的 docker,方法有二:

- 命令行方式:将

/usr/bin/docker映射进容器内部,然后直接在容器内部使用这个命令行工具docker- 需要的时候,也可以将

/etc/docker文件夹映射到容器内,这样容器内的docker命令行工具也会使用与宿主机同样的配置。

- 需要的时候,也可以将

- 编程方式:在容器内部以编程的方式使用 docker

- 通过 python 使用 docker: 在 Dockerfile 中通过

pip install docker将 docker client 安装到镜像中来使用

- 通过 python 使用 docker: 在 Dockerfile 中通过

容器的启动方式也有两种,如下:

1. 直接通过 docker 命令启动

示例命令如下:

docker run --name <name> \

-v /var/run/docker.sock:/var/run/docker.sock \

-v /usr/bin/docker:/usr/bin/docker \

--user root \

<image-name>:<tag>

**必须以 root 用户启动!(或者其他有权限读写 /var/run/docker.sock 的用户)**然后,在容器内就能正常使用 docker 命令,或者访问宿主机的 docker api 了。

2. 使用 docker-compose 启动

docker-compose.yml 文件内容如下:

version: ''3.3''

services:

jenkins-master:

image: jenkinsci/blueocean:latest

container_name: jenkins-master

environment:

- TZ=Asia/Shanghai # 时区

ports:

- "8080:8080"

- "50000:50000"

volumes:

- ./jenkins_home:/var/jenkins_home # 将容器中的数据映射到宿主机

- /usr/bin/docker:/usr/bin/docker # 为容器内部提供 docker 命令行工具(这个随意)

- /var/run/docker.sock:/var/run/docker.sock # 容器内部通过 unix socket 使用宿主机 docker engine

user: root # 必须确保容器以 root 用户启动!(这样它才有权限读写 docker.socket)

restart: always

然后通过 docker-compose up -d 即可后台启动容器。

Docker 中的 uid 与 gid

通过上面的操作,我们在容器内执行 docker ps 时,还是很可能会遇到一个问题:权限问题。

如果你容器的默认用户是 root,那么你不会遇到这个问题,因为 /var/run/docker.sock 的 onwer 就是 root.

但是一般来说,为了限制用户的权限,容器的默认用户一般都是 uid 和 gid 都是 1000 的普通用户。这样我们就没有权限访问 /var/run/docker.sock 了。

解决办法:

方法一(不一定有效):在构建镜像时,最后一层添加如下内容:

# docker 用户组的 id,通常都是 999

RUN groupadd -g 999 docker \

&& usermod -aG docker <your_user_name>

这样我们的默认用户,就能使用 docker 命令了。

P.S.

999不一定是 docker 用户组,所以上述方法某些情况下可能失效。这时还是老老实实通过docker run -u root启动容器吧。(或者在docker-compose.yml中添加user: root属性)

参考

- Docker in Docker - 王柏元

今天的关于docker 问题和docker问题的分享已经结束,谢谢您的关注,如果想了解更多关于167 docker docker构建nginx容器系列问题 docker registry docker run docker toolbo、Docker 04 应用部署与迁移备份 Dockerfile 与 Docker 私有仓库、Docker Compose比Docker Swarm和Docker Stack有什么好处?、Docker in Docker(实际上是 Docker outside Docker): /var/run/docker.sock的相关知识,请在本站进行查询。

本文标签: