本篇文章给大家谈谈javakeytool使用总结(转),以及keytool.jar的知识点,同时本文还将给你拓展CreatingKeysUsingJavaKeytool、JavaJersey2使用总结

本篇文章给大家谈谈java keytool 使用总结(转),以及keytool.jar的知识点,同时本文还将给你拓展Creating Keys Using Java Keytool、Java Jersey2使用总结、Java keytool 安全证书学习笔记、java keytool 证书工具使用小结等相关知识,希望对各位有所帮助,不要忘了收藏本站喔。

本文目录一览:- java keytool 使用总结(转)(keytool.jar)

- Creating Keys Using Java Keytool

- Java Jersey2使用总结

- Java keytool 安全证书学习笔记

- java keytool 证书工具使用小结

java keytool 使用总结(转)(keytool.jar)

Keytool是一个Java数据证书的管理工具 ,Keytool将密钥(key)和证书(certificates)存在一个称为keystore的文件中在keystore里,包含两种数据:

密钥实体(Key entity)——密钥(secret key)又或者是私钥和配对公钥(采用非对称加密)

可信任的证书实体(trusted certificate entries)——只包含公钥

ailas(别名)每个keystore都关联这一个独一无二的alias,这个alias通常不区分大小写

JDK中keytool常用命令:

-genkey 在用户主目录中创建一个默认文件".keystore",还会产生一个mykey的别名,mykey中包含用户的公钥、私钥和证书

(在没有指定生成位置的情况下,keystore会存在用户系统默认目录,如:对于window xp系统,会生成在系统的C:\Documents and Settings\UserName\文件名为“.keystore”)

-alias 产生别名

-keystore 指定密钥库的名称(产生的各类信息将不在.keystore文件中)

-keyalg 指定密钥的算法 (如 RSA DSA(如果不指定默认采用DSA))

-validity 指定创建的证书有效期多少天

-keysize 指定密钥长度

-storepass 指定密钥库的密码(获取keystore信息所需的密码)

-keypass 指定别名条目的密码(私钥的密码)

-dname 指定证书拥有者信息 例如: "CN=名字与姓氏,OU=组织单位名称,O=组织名称,L=城市或区域名称,ST=州或省份名称,C=单位的两字母国家代码"

-list 显示密钥库中的证书信息 keytool -list -v -keystore 指定keystore -storepass 密码

-v 显示密钥库中的证书详细信息

-export 将别名指定的证书导出到文件 keytool -export -alias 需要导出的别名 -keystore 指定keystore -file 指定导出的证书位置及证书名称 -storepass 密码

-file 参数指定导出到文件的文件名

-delete 删除密钥库中某条目 keytool -delete -alias 指定需删除的别 -keystore 指定keystore -storepass 密码

-printcert 查看导出的证书信息 keytool -printcert -file yushan.crt

-keypasswd 修改密钥库中指定条目口令 keytool -keypasswd -alias 需修改的别名 -keypass 旧密码 -new 新密码 -storepass keystore密码 -keystore sage

-storepasswd 修改keystore口令 keytool -storepasswd -keystore e:\yushan.keystore(需修改口令的keystore) -storepass 123456(原始密码) -new yushan(新密码)

-import 将已签名数字证书导入密钥库 keytool -import -alias 指定导入条目的别名 -keystore 指定keystore -file 需导入的证书

下面是各选项的缺省值。

-alias "mykey"

-keyalg "DSA"

-keysize 1024

-validity 90

-keystore 用户宿主目录中名为 .keystore 的文件

-file 读时为标准输入,写时为标准输出

1、keystore的生成:

分阶段生成:

keytool -genkey -alias yushan(别名) -keypass yushan(别名密码) -keyalg RSA(算法) -keysize 1024(密钥长度) -validity 365(有效期,天单位) -keystore

e:\yushan.keystore(指定生成证书的位置和证书名称) -storepass 123456(获取keystore信息的密码);回车输入相关信息即可;

一次性生成:

keytool -genkey -alias yushan -keypass yushan -keyalg RSA -keysize 1024 -validity 365 -keystore e:\yushan.keystore -storepass 123456 -dname "CN=(名字与

姓氏), OU=(组织单位名称), O=(组织名称), L=(城市或区域名称), ST=(州或省份名称), C=(单位的两字母国家代码)";(中英文即可)

2、keystore信息的查看:

keytool -list -v -keystore e:\keytool\yushan.keystore -storepass 123456

显示内容:

---------------------------------------------------------------------

Keystore 类型: JKS

Keystore 提供者: SUN

您的 keystore 包含 1 输入

别名名称: yushan

创建日期: 2009-7-29

项类型: PrivateKeyEntry

认证链长度: 1

认证 [1]:

所有者:CN=yushan, OU=xx公司, O=xx协会, L=湘潭, ST=湖南, C=中国

签发人:CN=yushan, OU=xx公司, O=xx协会, L=湘潭, ST=湖南, C=中国

序列号:4a6f29ed

有效期: Wed Jul 29 00:40:13 CST 2009 至Thu Jul 29 00:40:13 CST 2010

证书指纹:

MD5:A3:D7:D9:74:C3:50:7D:10:C9:C2:47:B0:33:90:45:C3

SHA1:2B:FC:9E:3A:DF:C6:C4:FB:87:B8:A0:C6:99:43:E9:4C:4A:E1:18:E8

签名算法名称:SHA1withRSA

版本: 3

--------------------------------------------------------------------

缺省情况下,-list 命令打印证书的 MD5 指纹。而如果指定了 -v 选项,将以可读格式打印证书,如果指定了 -rfc 选项,将以可打印的编码格式输出证书。

keytool -list -rfc -keystore e:\yushan.keystore -storepass 123456

显示:

-------------------------------------------------------------------------------------------------------

Keystore 类型: JKS

Keystore 提供者: SUN

您的 keystore 包含 1 输入

别名名称: yushan

创建日期: 2009-7-29

项类型: PrivateKeyEntry

认证链长度: 1

认证 [1]:

-----BEGIN CERTIFICATE-----

MIICSzCCAbSgAwIBAgIESm8p7TANBgkqhkiG9w0BAQUFADBqMQ8wDQYDVQQGDAbkuK3lm70xDzAN

BgNVBAgMBua5luWNlzEPMA0GA1UEBwwG5rmY5r2tMREwDwYDVQQKDAh4eOWNj+S8mjERMA8GA1UE

CwwIeHjlhazlj7gxDzANBgNVBAMTBnl1c2hhbjAeFw0wOTA3MjgxNjQwMTNaFw0xMDA3MjgxNjQw

MTNaMGoxDzANBgNVBAYMBuS4reWbvTEPMA0GA1UECAwG5rmW5Y2XMQ8wDQYDVQQHDAbmuZjmva0x

ETAPBgNVBAoMCHh45Y2P5LyaMREwDwYDVQQLDAh4eOWFrOWPuDEPMA0GA1UEAxMGeXVzaGFuMIGf

MA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCJoru1RQczRzTnBWxefVNspQBykS220rS8Y/oX3mZa

hjL4wLfOURzUuxxuVQR2jx7QI+XKME+DHQj9r6aAcLBCi/T1jwF8mVYxtpRuTzE/6KEZdhowEe70

liWLVE+hytLBHZ03Zhwcd6q5HUMu27du3MPQvqiwzTY7MrwIvQQ8iQIDAQABMA0GCSqGSIb3DQEB

BQUAA4GBAGoQQ1/FnTfkpQh+Ni6h3fZdn3sR8ZzDMbOAIYVLAhBb85XDJ8QZTarHbZMJcIdHxAl1

i08ct3E8U87V9t8GZFWVC4BFg/+zeFEv76SFpVE56iX7P1jpsu78z0m69hHlds77VJTdyfMSvtXv

sYHP3fxfzx9WyhipBwd8VPK/NgEP

-----END CERTIFICATE-----

-------------------------------------------------------------------------------------------------------

3、证书的导出:

keytool -export -alias yushan -keystore e:\yushan.keystore -file e:\yushan.crt(指定导出的证书位置及证书名称) -storepass 123456

4、查看导出的证书信息

keytool -printcert -file yushan.crt

显示:(在windows下可以双击yushan.crt查看)

-----------------------------------------------------------------------

所有者:CN=yushan, OU=xx公司, O=xx协会, L=湘潭, ST=湖南, C=中国

签发人:CN=yushan, OU=xx公司, O=xx协会, L=湘潭, ST=湖南, C=中国

序列号:4a6f29ed

有效期: Wed Jul 29 00:40:13 CST 2009 至Thu Jul 29 00:40:13 CST 2010

证书指纹:

MD5:A3:D7:D9:74:C3:50:7D:10:C9:C2:47:B0:33:90:45:C3

SHA1:2B:FC:9E:3A:DF:C6:C4:FB:87:B8:A0:C6:99:43:E9:4C:4A:E1:18:E8

签名算法名称:SHA1withRSA

版本: 3

-----------------------------------------------------------------------

5、证书的导入:

准备一个导入的证书:

keytool -genkey -alias shuany -keypass shuany -keyalg RSA -keysize 1024 -validity 365 -keystore e:\shuany.keystore -storepass 123456 -dname "CN=shuany,

OU=xx, O=xx, L=xx, ST=xx, C=xx";

keytool -export -alias shuany -keystore e:\shuany.keystore -file e:\shuany.crt -storepass 123456

现在将shuany.crt 加入到yushan.keystore中:

keytool -import -alias shuany(指定导入证书的别名,如果不指定默认为mykey,别名唯一,否则导入出错) -file e:\shuany.crt -keystore e:\yushan.keystore -storepass

123456

keytool -list -v -keystore e:\keytool\yushan.keystore -storepass 123456

显示:

------------------------------------------------------------------------------

Keystore 类型: JKS

Keystore 提供者: SUN

您的 keystore 包含 2 输入

别名名称: yushan

创建日期: 2009-7-29

项类型: PrivateKeyEntry

认证链长度: 1

认证 [1]:

所有者:CN=yushan, OU=xx公司, O=xx协会, L=湘潭, ST=湖南, C=中国

签发人:CN=yushan, OU=xx公司, O=xx协会, L=湘潭, ST=湖南, C=中国

序列号:4a6f29ed

有效期: Wed Jul 29 00:40:13 CST 2009 至Thu Jul 29 00:40:13 CST 2010

证书指纹:

MD5:A3:D7:D9:74:C3:50:7D:10:C9:C2:47:B0:33:90:45:C3

SHA1:2B:FC:9E:3A:DF:C6:C4:FB:87:B8:A0:C6:99:43:E9:4C:4A:E1:18:E8

签名算法名称:SHA1withRSA

版本: 3

*******************************************

*******************************************

别名名称: shuany

创建日期: 2009-7-29

输入类型: trustedCertEntry

所有者:CN=shuany, OU=xx, O=xx, L=xx, ST=xx, C=xx

签发人:CN=shuany, OU=xx, O=xx, L=xx, ST=xx, C=xx

序列号:4a6f2cd9

有效期: Wed Jul 29 00:52:41 CST 2009 至Thu Jul 29 00:52:41 CST 2010

证书指纹:

MD5:15:03:57:9B:14:BD:C5:50:21:15:47:1E:29:87:A4:E6

SHA1:C1:4F:8B:CD:5E:C2:94:77:B7:42:29:35:5C:BB:BB:2E:9E:F0:89:F5

签名算法名称:SHA1withRSA

版本: 3

*******************************************

*******************************************

------------------------------------------------------------------------------

6、证书条目的删除:

keytool -delete -alias shuany(指定需删除的别名) -keystore yushan.keystore -storepass 123456

7、证书条目口令的修改:

keytool -keypasswd -alias yushan(需要修改密码的别名) -keypass yushan(原始密码) -new 123456(别名的新密码) -keystore e:\yushan.keystore -storepass 123456

8、keystore口令的修改:

keytool -storepasswd -keystore e:\yushan.keystore(需修改口令的keystore) -storepass 123456(原始密码) -new yushan(新密码)

9、修改keystore中别名为yushan的信息

keytool -selfcert -alias yushan -keypass yushan -keystore e:\yushan.keystore -storepass 123456 -dname "cn=yushan,ou=yushan,o=yushan,c=us

Creating Keys Using Java Keytool

The Java keytool application manages a database of keys and certificates.Users can create their own self-authenticated certificates and public/private key pairs.

1.Create A Pair Of Keys

In the open terminal/command window, type:

keytool –genkey –alias %alias% -keystore %keystore%Replacing %alias% with a name for your pair of keys and %keystore% with a name for your keystore, then press Enter.In this example, %alias% is KeyPair_1, and %keystore% is MyPrivateKey.store.Once you have completed these steps, your keystore will be saved on the computer. It may be saved in your Documents folder, /home folder, or on the root drive.

2.Export A Certificate

In the terminal/command window, type:

keytool –export –alias %alias% -file %file% -keystore %keystore%3.Import A Certificate

In the terminal/command window, type:

keytool –import –alias %alias% -file %file% -keystore %keystore%Usually you want to import your cetificate to jre''s keystore,now fllowing steps:

cd /usr/java/jdk/jdk1.6.0_29/jre/lib/security # cd your $java_home/jre/lib/securitythen import to jre keystore:

sudo keytool -import -alias test -file /home/guolei/client.cert -keystore cacertsjre''s keystore default password is changeit,type the password,then everything is ok.

Java Jersey2使用总结

前言

在短信平台一期工作中,为便于移动平台的开发,使用了Java Jersey框架开发RESTFul风格的Web Service接口。在使用的过程中发现了一些问题并积累了一些经验。因此,做下总结备忘,同时也希望对有需要的同仁有好的借鉴和帮助。

简介

Jersey是JAX-RS(JSR311)开源参考实现用于构建RESTful Web service,它包含三个部分:

核心服务器(Core Server):通过提供JSR 311中标准化的注释和API标准化,可以用直观的方式开发RESTful Web服务。

核心客户端(Core Client):Jersey客户端API能够帮助开发者与RESTful服务轻松通信;

集成(Integration):Jersey还提供可以轻松继承Spring、Guice、Apache Abdera的库。

在本次开发中使用Jersey2.0,并且仅使用了核心服务器。

设置Jersey环境

Maven

<!--jersey-->

<dependency>

<groupId>org.glassfish.jersey.containers</groupId>

<artifactId>jersey-container-servlet-core</artifactId>

<version>2.0</version>

</dependency>

<!--JAXB API-->

<dependency>

<groupId>javax.xml.ws</groupId>

<artifactId>jaxws-api</artifactId>

<version>2.1</version>

</dependency>

<!-- Json支持 -->

<dependency>

<groupId>org.codehaus.jackson</groupId>

<artifactId>jackson-core-asl</artifactId>

<version>1.9.12</version>

</dependency>

<dependency>

<groupId>org.codehaus.jackson</groupId>

<artifactId>jackson-mapper-asl</artifactId>

<version>1.9.12</version>

</dependency>

<dependency>

<groupId>org.codehaus.jackson</groupId>

<artifactId>jackson-jaxrs</artifactId>

<version>1.9.12</version>

</dependency>

引入Jar文件方式

从Jersey开发包中将以下库复制的WEB-INF下的库目录:

服务器:jersey-server.jar 、jersey-container-servlet-core.jar、jersey-container-servlet.jar、javax.ws.rs-api-2.0.jar

客户端:jersey-client.jar

common:jersey-common.jar

json支持:在Jersey2.0中需要使用Jackson1.9才能支持json。

Hello World

以下将展示一个Hello World

第一步:编写一个名为HelloResource的资源,它接受Http Get请求并响应“Hello Jersey”

@Path("/hello")

public class HelloResource {

@GET

@Produces(MediaType.TEXT_PLAIN)

public String sayHello() {

return "Hello Jersey";

}

}

第二步:编写JAX-RS application

public class APIApplication extends ResourceConfig {

public APIApplication() {

//加载Resource

register(HelloResource.class);

//注册数据转换器

register(JacksonJsonProvider.class);

// Logging.

register(LoggingFilter.class);

}

}

第三步:在web.xml文件中定义servelt调度程序,目的是将所有REST请求发送到Jersey容器。除了声明Jersey Servlet外,还需定义一个初始化参数,指定JAX-RS application。

<!--用于定义 RESTful Web Service 接口-->

<servlet>

<servlet-name>JerseyServlet</servlet-name>

<servlet-class>org.glassfish.jersey.servlet.ServletContainer</servlet-class>

<init-param>

<param-name>javax.ws.rs.Application</param-name>

<param-value>cn.com.mink.resource.APIApplication</param-value>

</init-param>

<load-on-startup>1</load-on-startup>

</servlet>

<servlet-mapping>

<servlet-name>JerseyServlet</servlet-name>

<url-pattern>/services/*</url-pattern>

</servlet-mapping>

第四步:测试程序

在命令终端中输入以下命令,将会看到“Hello Jersey”。

curl http://host:port/services/hello

或者在浏览器中输入以下URL,将会看到“Hello Jersey”

http://host:port/services/hello

使用

资源

Root Resource And Sub-Resource

资源是组成RESTful服务的关键部分,可以使用HTTP方法(如:GET、POST、PUT和DELETE)操作资源。在JAX-RX中,资源通过POJO实现,使用@Path注释组成其标识符。资源可以有子资源,父资源是资源集合,子资源是成员资源。

在以下样例代码中,

Resources是"/services" URI组成是集合资源,UserResource是“/services/user” URI组成的成员资源;

@Path("/services")

public class Resources {

@Path("/user")

public UserResource getUserResource() {

...

}

@Path("/book")

public BookResource getBookResource() {

...

}

}

UserResource是“/user” URI组成的集合资源,getUser是“/user/{username}” URI组成的资源方法

@Path("/user")

public class UserResource {

@GET

@Path("{username"})

@Produces("application/json")

public User getUser(@PathParam("username") String userName) {

...

}

}

HTTP Methods

HTTP方法映射到资源的CRUD(创建、读取、更新和删除)操作,基本模式如下:

HTTP GET:读取/列出/检索单个或资源集合。

HTTP POST:新建资源。

HTTP PUT:更新现有资源或资源集合。

HTTP DELETE:删除资源或资源集合。

@Produces

@Produces注释用来指定将要返回给client端的数据标识类型(MIME)。@Produces可以作为class注释,也可以作为方法注释,方法的@Produces注释将会覆盖class的注释。

指定一个MIME类型

@Produces("application/json")

指定多个MIME类型

@Produces({"application/json","application/xml"})

@Consumes

@Consumes与@Produces相反,用来指定可以接受client发送过来的MIME类型,同样可以用于class或者method,也可以指定多个MIME类型,一般用于@PUT,@POST。

参数(Parameter Annotations)

Parameter Annotations用于获取client发送的数据。本文只介绍常用的注解,更多详见Jersey用户手册

@PathParam

使用@PathParam可以获取URI中指定规则的参数,比如:

@GET

@Path("{username"})

@Produces(MediaType.APPLICATION_JSON)

public User getUser(@PathParam("username") String userName) {

...

}当浏览器请求http://localhost/user/jack时,userName值为jack。

@QueryParam

@QueryParam用于获取GET请求中的查询参数,如:

@GET

@Path("/user")

@Produces("text/plain")

public User getUser(@QueryParam("name") String name,

@QueryParam("age") int age) {

...

}当浏览器请求http://host:port/user?name=rose&age=25时,name值为rose,age值为25。如果需要为参数设置默认值,可以使用@DefaultValue,如:

@GET

@Path("/user")

@Produces("text/plain")

public User getUser(@QueryParam("name") String name,

@DefaultValue("26") @QueryParam("age") int age) {

...

}当浏览器请求http://host:port/user?name=rose时,name值为rose,age值为26。

@FormParam

@FormParam,顾名思义,从POST请求的表单参数中获取数据。如:

@POST

@Consumes("application/x-www-form-urlencoded")

public void post(@FormParam("name") String name) {

// Store the message

}

@BeanParam

当请求参数很多时,比如客户端提交一个修改用户的PUT请求,请求中包含很多项用户信息。这时可以用@BeanParam。

@POST

@Consumes("application/x-www-form-urlencoded")

public void update(@BeanParam User user) {

// Store the user data

}

User Bean定义如下:

@XmlRootElement(name = "user")

public class User {

@PathParam("userName)

private String userName;

@FormParam("name")

private String name;

@FormParam("telephone")

private String telephone;

@FormParam("email")

private String email;

public String getUserName() {

return userName;

}

public void setUserName(String userName) {

this.userName = userName;

}

...

}

使用Map

在一个大型的server中,因为参数的多变,参数结构的调整都会因为以上几种方式而遇到问题,这时可以考虑使用@Context注释,并获取UriInfo实例,如下:

@GET

public String get(@Context UriInfo ui) {

MultivaluedMap<String, String> queryParams = ui.getQueryParameters();

MultivaluedMap<String, String> pathParams = ui.getPathParameters();

}

同样还可以通过@Context注释获取ServletConfig、ServletContext、HttpServletRequest、HttpServletResponse和HttpHeaders等,如下:

@Path("/")

public class Resource {

@Context

HttpServletRequest req;

@Context

ServletConfig servletConfig;

@Context

ServletContext servletContext;

@GET

public String get(@Context HttpHeaders hh) {

MultivaluedMap<String, String> headerParams = hh.getRequestHeaders();

Map<String, Cookie> pathParams = hh.getCookies();

}

}

Jersey返回Json和Xml

JAX-RS支持使用JAXB(Java API for XML Binding)将JavaBean绑定到XML或JSON,反之亦然。JavaBean必须使用@XmlRootElement标注,没有@XmlElement注释的字段将包含一个名称与之相同的XML元素,如下:

@XmlRootElement

public class OptionResult {

@XmlElement(name = "code")

private String result;

private String errorMsg;

public String getResult() {

return result;

}

public void setResult(String result) {

this.result = result;

}

public String getErrorMsg() {

return errorMsg;

}

public void setErrorMsg(String errorMsg) {

this.errorMsg = errorMsg;

}

}

然后在REST服务中使用:

@Path("/user")

public class UserResource {

@POST

@Produces("application/json")

public OptionResult create(@BeanParam User user) {

...

}

}

最后,要注册数据转换器,该转换器会自动将JavaBean转换为json数据:

public class APIApplication extends ResourceConfig {

public APIApplication() {

//加载Model

register(OptionResult.class);

//加载与OptionResult同一个packge的Model

//packages(OptionResult.class.getPackage().getName());

//加载Resource

register(UserResource.class);

//注册数据转换器

register(JacksonJsonProvider.class);

// Logging.

register(LoggingFilter.class);

}

}

说明:返回XML数据的原理相同,仅仅是数据转换器不同,只需要在APIApplication中同时注册XML数据转换器即可,详见 Jersey用户手册

问题总结

Ajax请求(POST、PUT和DELETE)无法将数据提交到Jersey容器

问题阐述

在短信平台的开发中,数据的CRUD全部使用Ajax技术完成,因此必须使用POST、PUT和DELETE请求。此三种请求的content-type均为“application/x-www-form-urlencoded”,使用UTF-8编码会变成“application/x-www-form-urlencoded; UTF-8”。在使用Firefox的tamperdata扩展调试程序的过程中发现,当content-type为“application/x-www-form-urlencoded”时,Jersey容器能够通过@FormParam注解获取到提交的数据,而content-type为“application/x-www-form-urlencoded; UTF-8”时便获取不到。

解决方案

最终我使用Java Filter和Jersey RequestFilter解决了问题。首先在Java Filter中使用UTF8将Request中的数据编码,然后在Jersey RequestFilter中将request对象中的content-type修改为“application/x-www-form-urlencoded”。如:

public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain) throws IOException, ServletException {

HttpServletRequest req = (HttpServletRequest)request;

req.setCharacterEncoding("UTF-8");

}

public class RequestFilter implements ContainerRequestFilter {

@Override

public void filter(ContainerRequestContext context) throws IOException {

String headerString = context.getHeaderString("content-type");

if (headerString != null) {

//如果content-type以"application/x-www-form-urlencoded"开头,则处理

if (headerString.startsWith(MediaType.APPLICATION_FORM_URLENCODED))

context.getHeaders().putSingle("content-type", MediaType.APPLICATION_FORM_URLENCODED);

}

}

}

最后在web.xml中注册Java Filter(要注册在Jersey容器之前),在APIApplication中注册Jersey RequestFilter,如下:

public class APIApplication extends ResourceConfig {

public APIApplication() {

register(RequestFilter.class);

}

}

说明:在修复此问题后,在Github的Jersey源代码仓库中看到已经有人发现并修复了此问题,在下个Jersey正式版本中应该不会再出现这样的问题,详见 此Discussion

后记

本人在使用Jersey的过程中发现网上有关Jersey的中文资料并不多,因此将本期开发中的使用经验总结于此,便于同样对Jersey感兴趣的同仁参考。如果你也有Jersey的开发经验并且对Jersey拥有浓厚的兴趣,欢迎与我联系并一起探讨技术,愿共同进步!

该文档创建于:2013/7/26

转载请注明出处.

原文地址:http://mlongbo.com/java-jersey2shi-yong-...

作者:Lenbo Ma

E-Mail:mlongbo@gmail.com

扫描二维码,关注我。

内容大多会是后端技术、前端工程、DevOps,偶尔会有一些大数据相关,会推荐一些好玩的东西。希望你会喜欢~

Java keytool 安全证书学习笔记

Keytool是一个Java数据证书的管理工具。

keystore

Keytool将密钥(key)和证书(certificates)存在一个称为keystore的文件中

在keystore里,包含两种数据:

密钥实体(Key entity)——密钥(secret key)又或者是私钥和配对公钥(采用非对称加密)

可信任的证书实体(trusted certificate entries)——只包含公钥

Alias(别名)

每个keystore都关联这一个独一无二的alias,这个alias通常不区分大小写

keystore的存储位置

在没有制定生成位置的情况下,keystore会存在与用户的系统默认目录,

如:对于window xp系统,会生成在系统的C:\Documents and Settings\UserName\

文件名为“.keystore”

keystore的生成

参数说明:

-genkey表示要创建一个新的密钥

-dname表示密钥的Distinguished Names,

CN=commonName

OU=organizationUnit

O=organizationName

L=localityName

S=stateName

C=country

Distinguished Names表明了密钥的发行者身份

-keyalg使用加密的算法,这里是RSA

-alias密钥的别名

-keypass私有密钥的密码,这里设置为kpi135

-keystore 密钥保存在C:\working目录下的mykeystore文件中

-storepass 存取密码,这里设置为ab987c,这个密码提供系统从mykeystore文件中将信息取出

-validity该密钥的有效期为 180天

cacerts证书文件(The cacerts Certificates File)

改证书文件存在于java.home\lib\security目录下,是Java系统的CA证书仓库

CA证书的导入(Importing Certificates)

命令:

这个命令将证书文件jcertfile.cer中别名为joe的证书导入系统的受信任证书列表中

通常该命令用以导入来自CA中心的证书(Importing a Certificate for the CA)

导入被CA中心授权的证书(Importing the Certificate Reply from the CA)

命令:

证书的导出(Exporting Certificates)

命令:

这个命令将别名为jane的证书导出到证书文件jcertfile.cer中

生成的证书可以交付客户端用户使用,用以进行SSL通讯,或者伴随电子签名的jar包进行发布者的身份认证。

参考资料: Key and Certificate Management Tool

java keytool 证书工具使用小结

转载自 micmiu – 软件开发 + 生活点滴 [ http://www.micmiu.com/ ]

Keytool 是一个 Java 数据证书的管理工具,Keytool 将密钥(key)和证书(certificates)存在一个称为 keystore 的文件中在 keystore 里,包含两种数据:密钥实体(Key entity)- 密钥(secret key)或者是私钥和配对公钥(采用非对称加密)可信任的证书实体(trusted certificate entries)- 只包含公钥.

JDK 中 keytool 常用参数说明(不同版本有差异,详细可参见【附录】中的官方文档链接):

- -genkey 在用户主目录中创建一个默认文件”.keystore”, 还会产生一个 mykey 的别名,mykey 中包含用户的公钥、私钥和证书 (在没有指定生成位置的情况下,keystore 会存在用户系统默认目录)

- -alias 产生别名 每个 keystore 都关联这一个独一无二的 alias,这个 alias 通常不区分大小写

- -keystore 指定密钥库的名称 (产生的各类信息将不在.keystore 文件中)

- -keyalg 指定密钥的算法 (如 RSA DSA,默认值为:DSA)

- -validity 指定创建的证书有效期多少天 (默认 90)

- -keysize 指定密钥长度 (默认 1024)

- -storepass 指定密钥库的密码 (获取 keystore 信息所需的密码)

- -keypass 指定别名条目的密码 (私钥的密码)

- -dname 指定证书发行者信息 其中: “CN = 名字与姓氏,OU = 组织单位名称,O = 组织名称,L = 城市或区域名 称,ST = 州或省份名称,C = 单位的两字母国家代码”

- -list 显示密钥库中的证书信息 keytool -list -v -keystore 指定 keystore -storepass 密码

- -v 显示密钥库中的证书详细信息

- -export 将别名指定的证书导出到文件 keytool -export -alias 需要导出的别名 -keystore 指定 keystore -file 指定导出的证书位置及证书名称 -storepass 密码

- -file 参数指定导出到文件的文件名

- -delete 删除密钥库中某条目 keytool -delete -alias 指定需删除的别 -keystore 指定 keystore – storepass 密码

- -printcert 查看导出的证书信息 keytool -printcert -file g:\sso\michael.crt

- -keypasswd 修改密钥库中指定条目口令 keytool -keypasswd -alias 需修改的别名 -keypass 旧密码 -new 新密码 -storepass keystore 密码 -keystore sage

- -storepasswd 修改 keystore 口令 keytool -storepasswd -keystore g:\sso\michael.keystore (需修改口令的 keystore) -storepass pwdold (原始密码) -new pwdnew (新密码)

- -import 将已签名数字证书导入密钥库 keytool -import -alias 指定导入条目的别名 -keystore 指定 keystore -file 需导入的证书

目录说明:

- 生成证书

- 查看证书

- 证书导出

- 附录资料

一、生成证书

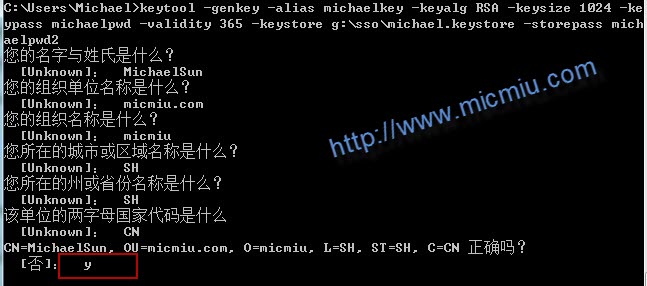

按 win 键 + R,弹出运行窗口,输入 cmd 回车,打开命令行窗户,输入如下命令:

keytool -genkey -alias michaelkey -keyalg RSA -keysize 1024 -keypass michaelpwd -validity 365 -keystore g:\sso\michael.keystore -storepass michaelpwd2

| 1 |

keytool -genkey -alias michaelkey -keyalg RSA -keysize 1024 -keypass michaelpwd -validity 365 -keystore g:\sso\michael.keystore -storepass michaelpwd2 |

截图如下:

二、查看证书

缺省情况下,-list 命令打印证书的 MD5 指纹。而如果指定了 -v 选项,将以可读格式打印证书,如果指定了 -rfc 选项,将以可打印的编码格式输出证书。

-v 命令如下:

keytool -list -v -keystore g:\sso\michael.keystore -storepass michaelpwd2

| 1 |

keytool -list -v -keystore g:\sso\michael.keystore -storepass michaelpwd2 |

回车看到的信息如下:

-rfc 命令如下:

keytool -list -rfc -keystore g:\sso\michael.keystore -storepass michaelpwd2

| 1 |

keytool -list -rfc -keystore g:\sso\michael.keystore -storepass michaelpwd2 |

回车看到的信息如下:

三、证书的导出和查看:

导出证书命令:

keytool -export -alias michaelkey -keystore g:\sso\michael.keystore -file g:\sso\michael.crt -storepass michaelpwd2

| 1 |

keytool -export -alias michaelkey -keystore g:\sso\michael.keystore -file g:\sso\michael.crt -storepass michaelpwd2 |

回车如下:

查看导出的证书信息:

keytool -printcert -file g:\sso\michael.crt

| 1 |

keytool -printcert -file g:\sso\michael.crt |

回车看到信息如下:

四:附录

官方有关 keytool 命令的介绍文档:

- jdk1.4.2 :http://docs.oracle.com/javase/1.4.2/docs/tooldocs/windows/keytool.html

- jdk1.6 :http://docs.oracle.com/javase/6/docs/technotes/tools/windows/keytool.html

- jdk1.7 :http://docs.oracle.com/javase/7/docs/technotes/tools/windows/keytool.html

关于java keytool 使用总结(转)和keytool.jar的问题就给大家分享到这里,感谢你花时间阅读本站内容,更多关于Creating Keys Using Java Keytool、Java Jersey2使用总结、Java keytool 安全证书学习笔记、java keytool 证书工具使用小结等相关知识的信息别忘了在本站进行查找喔。

本文标签: