对于SQLite加密库SQLCipher感兴趣的读者,本文将提供您所需要的所有信息,我们将详细讲解sql加密,并且为您提供关于android–net.sqlcipher.database.SQLite

对于SQLite加密库SQLCipher感兴趣的读者,本文将提供您所需要的所有信息,我们将详细讲解sql 加密,并且为您提供关于android – net.sqlcipher.database.SQLiteException:不是错误:、Android逆向之2-优雅拦截sqlcipher sqlite数据库密码、ARX项目中添加开源数据库SQLite3 的加密开源库wxsqlite3、c – SQLite是否使用SQLCipher扩展名泄漏内存?的宝贵知识。

本文目录一览:- SQLite加密库SQLCipher(sql 加密)

- android – net.sqlcipher.database.SQLiteException:不是错误:

- Android逆向之2-优雅拦截sqlcipher sqlite数据库密码

- ARX项目中添加开源数据库SQLite3 的加密开源库wxsqlite3

- c – SQLite是否使用SQLCipher扩展名泄漏内存?

SQLite加密库SQLCipher(sql 加密)

sqlCipher 提供了对SQLite数据库的传输层进行全面加密的工具。而通过使用 sqlCipher ,整个加密过程对客户端是透明的,无需改动应用程序。

具体看官网:http://sqlcipher.net/

android – net.sqlcipher.database.SQLiteException:不是错误:

我在我的Android应用程序数据库中收到此错误.

在sqlite数据库中,我借助此代码从资产文件夹中的脚本获取数据库查询.

manager = context.getResources().getAssets();

input = manager.open("createDb.xml");

xpp.setInput(input,null);

int type = xpp.getEventType();

while(type != XmlPullParser.END_DOCUMENT) {

if(type == XmlPullParser.START_DOCUMENT) {

Log.d(Tag,"In start document");

}

else if(type == XmlPullParser.START_TAG) {

Log.d(Tag,"In start tag = "+xpp.getName());

}

else if(type == XmlPullParser.END_TAG) {

Log.d(Tag,"In end tag = "+xpp.getName());

}

else if(type == XmlPullParser.TEXT) {

Log.d(Tag,"Have text = "+xpp.getText());

String strquery = xpp.getText();

db.execsql(strquery);

}

type = xpp.next();

}

}

catch (XmlPullParserException e) {

// Todo Auto-generated catch block

e.printstacktrace();

} catch (IOException e) {

// Todo Auto-generated catch block

e.printstacktrace();

}

它的工作正常.

但我在sqlCipher数据库中运行相同的代码,它总是给出这个错误和应用程序崩溃.

即使我已经添加了所有必要的库.

Failure 0 (not an error) on 0x1a1ab0 when executing '

FATAL EXCEPTION: main

net.sqlcipher.database.sqliteException: not an error:

at net.sqlcipher.database.sqliteDatabase.native_execsql(Native Method)

at net.sqlcipher.database.sqliteDatabase.execsql(sqliteDatabase.java:1834)

at com.acs.android.fwk.database.ScriptExecutor.executeScripts(ScriptExecutor.java:86)

at com.acs.android.fwk.database.DatabaseHelper.onCreate(DatabaseHelper.java:55)

at net.sqlcipher.database.sqliteOpenHelper.getWritableDatabase(sqliteOpenHelper.java:121)

at com.acs.android.fwk.database.DatabaseAdapter.open(DatabaseAdapter.java:79)

at com.acs.android.fwk.database.DatabaseAdapter.dispatchMessage(Handler.java:92)

at android.os.Looper.loop(Looper.java:137)

at android.app.ActivityThread.main(ActivityThread.java:4424)

at java.lang.reflect.Method.invokeNative(Native Method)

at java.lang.reflect.Method.invoke(Method.java:511)

at com.android.internal.os.ZygoteInit$MethodAndArgsCaller.run(ZygoteInit.java:784)

at com.android.internal.os.ZygoteInit.main(ZygoteInit.java:551)

at dalvik.system.NativeStart.main(Native Method)

请帮忙.

Thansk

Android逆向之2-优雅拦截sqlcipher sqlite数据库密码

《Android逆向之2-优雅拦截sqlcipher sqlite数据库密码》要点:

本文介绍了Android逆向之2-优雅拦截sqlcipher sqlite数据库密码,希望对您有用。如果有疑问,可以联系我们。

在你逆向分析**app时,分析分析其数据存储结构绝对是事倍功倍.

下面是我在hook 微信sqlite暗码的分享

知识准备

1:懂的利用xposed框架或Cydia框架hook技术

2 :jadx工具(定位分析工具)

static public void wechatOpenDatabase(String wechatVersionName,final XC_LoadPackage.LoadPackageParam lpparam) {

/**

*调用生成sqliteDatabase 重要入口

* //主要第3个参数是sqlite的暗码

public static sqliteDatabase openDatabase(String paramString1,LockedDevice paramlockedDevice,String paramString2,Arithmetic paramArithmetic,CursorFactory paramCursorFactory,int paramInt1,DatabaseErrorHandler paramDatabaseErrorHandler,boolean paramBoolean,int paramInt2)

{

sqliteDatabase localsqliteDatabase = new sqliteDatabase(paramString1,paramInt1,paramCursorFactory,paramDatabaseErrorHandler);

localsqliteDatabase.open(paramlockedDevice,paramString2,paramArithmetic,paramBoolean,paramInt2);

return localsqliteDatabase;

}

*/

try {

Class clazzPalue3= null;

if (wechatVersionName.equals("6.3.13.56_r238e8af")){

clazzPalue3 = String.class;

}else {

clazzPalue3 = byte[].class;

}

XposedHelpers.findAndHookMethod(PluginsConfigWechatsqlite.WECHAT_sqliteDatabase_CLASSE,lpparam.classLoader,"openDatabase",

String.class,//sqlite 数据库文件全路径如:/data/data/com.tencent.mm/MicroMsg/71daf7e10a38aa48ee8bad199dde232a/EnMicroMsg.db

lpparam.classLoader.loadClass(PluginsConfigWechatsqlite.WECHAT_sqliteDatabase_CLASSE+"$LockedDevice"),

clazzPalue3,//byte[].class,//String.class,//6.3.13版本string.class6.3.31是byte[].class sqlite数据库的暗码如21e8906

lpparam.classLoader.loadClass(PluginsConfigWechatsqlite.WECHAT_sqliteDatabase_CLASSE+"$Arithmetic"),

lpparam.classLoader.loadClass(PluginsConfigWechatsqlite.WECHAT_sqliteDatabase_CLASSE+"$CursorFactory"),

int.class,

lpparam.classLoader.loadClass(PluginsConfigWechatsqlite.WECHAT_sqliteDatabase_3Level_CLASSE+".DatabaseErrorHandler"),

boolean.class,

new XC_MethodHook() {

@Override

protected void afterHookedMethod(MethodHookParam param) throws Throwable {

super.afterHookedMethod(param);

String strsqliteDatabaseFilePaht= (String) param.args[0];

//if (strsqliteDatabaseFilePaht.endsWith("EnMicroMsg.db") && EnMicroMsgsqliteDatabaSEObject ==null) { //获取EnMicroMsg对应的sqliteDatabase

if (strsqliteDatabaseFilePaht.endsWith("EnMicroMsg.db")) { //获取EnMicroMsg对应的sqliteDatabase

EnMicroMsgsqliteDatabaSEObject = param.getResult();

System.out.println("sqliteDatabaSEObject的类名:"+ EnMicroMsgsqliteDatabaSEObject.getClass().getName());

}

}

@Override

protected void beforeHookedMethod(MethodHookParam param) throws Throwable {

//sqliteDatabase db = sqliteDatabase openDatabase(String path,sqliteDatabase.CursorFactory factory,int flags)

String mm ="";

if (param.args[2] !=null){

String str= param.args[2].getClass().getName();

if (str.equals("[B")){

byte[] mmbytes = (byte[]) param.args[2];

mm = new String(mmbytes,"UTF-8");

}else if (str.equals("java.lang.String")) {

mm =""+param.args[2];

}

}

//Log.i(TAG,"openDatabase String 0参数sqlite全路径和暗码: " +param.args[0]+"参数sqlite暗码:" +param.args[2].toString());

Log.i(TAG,"openDatabase String 0参数sqlite全路径和暗码: " +param.args[0]+"参数sqlite暗码:" +mm);

}

});

} catch (ClassNotFoundException e) {

e.printstacktrace();

}

}

jadx工具分析定位在com.tencent.mmdb.database.sqliteDatabase

启动**发现微信启动时同时打开的数据库有

最后感谢今日头条提供的分享平台,你觉得有用可以收藏便利以后查阅.

分享是一种美德,牵手是一种生活方式.

欢迎参与《Android逆向之2-优雅拦截sqlcipher sqlite数据库密码》讨论,分享您的想法,小编PHP学院为您提供专业教程。

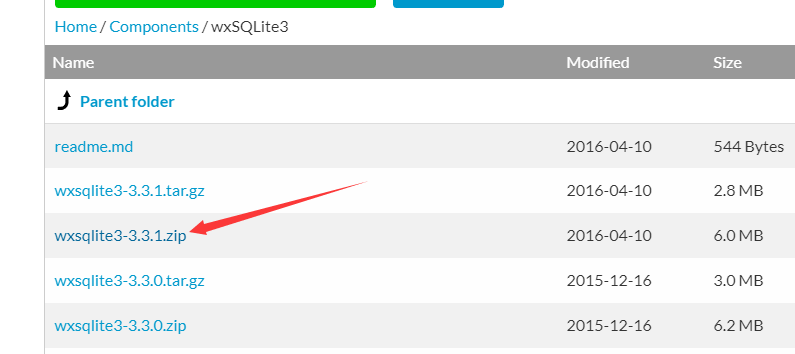

ARX项目中添加开源数据库SQLite3 的加密开源库wxsqlite3

RX添加wxsqlite3加密数据库,

下载 https://sourceforge.net/projects/wxcode/files/Components/wxSQLite3/

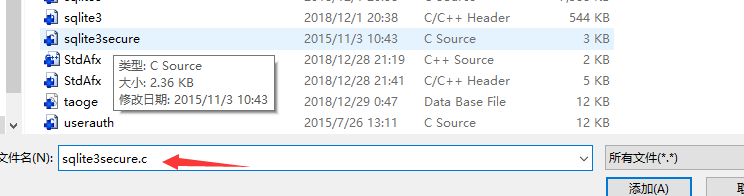

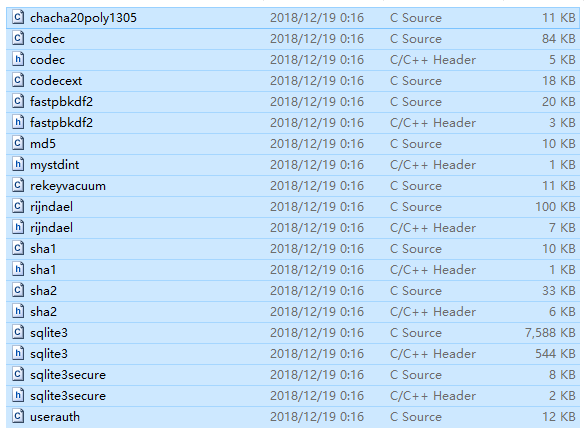

复制这11个文件到你出cpp目录

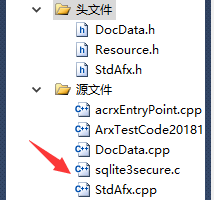

添加 sqlite3secure.c 这一个到当前项目列表,如果加了其他的可能会有错误

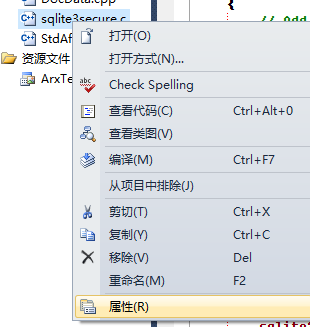

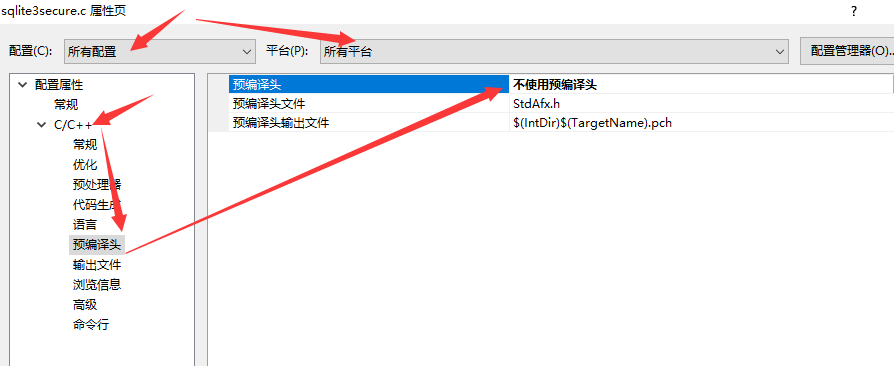

右键这个.c文件,选属性,选择所有配置,所有平台,取消使用预编译头

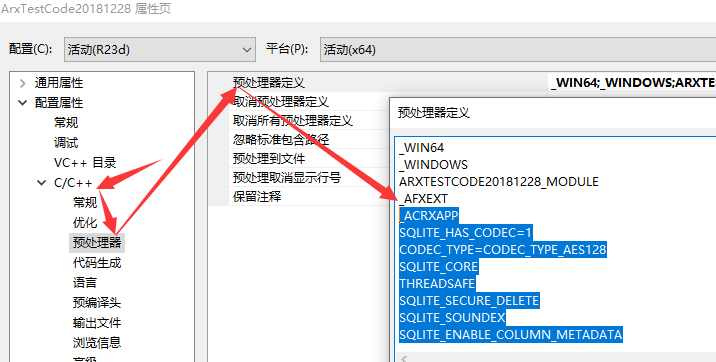

选择项目属性,添加预处理

SQLITE_HAS_CODEC=1

CODEC_TYPE=CODEC_TYPE_AES128

SQLITE_CORE

THREADSAFE

SQLITE_SECURE_DELETE

SQLITE_SOUNDEX

SQLITE_ENABLE_COLUMN_METADATA

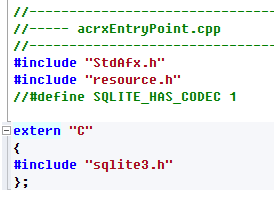

添加需要调用数据库的cpp中添加包含头文件,用extren "C" 方式

下面是测试函数

// 回调函数

static int sql_callBack(void *notused, int argc, char **argv, char **szColName)

{

int i = 0;

for (i = 0; i < argc; i++)

{

CStringA str;

//str.Format( "%s = %s\n",Utf8ToAnsi(szColName[i]) ,Utf8ToAnsi(argv[i]));

str.Format( "%s = %s\n",szColName[i] ,argv[i]);

CString str2;

str2=str;

AfxMessageBox(str2);

}

return 0;

}

// - sk_ArxTestCode20181228.MySql command (do not rename)

static void sk_ArxTestCode20181228MySql(void)

{

// Add your code for command sk_ArxTestCode20181228.MySql here

const char *sSQL1 = "create table users(name PRIMARY KEY, age int, score int);";

//const char *sSQL2 = GBKToUTF8("insert into users values(''中xxxxx文'', 26, 100);");

const char *sSQL2 = "insert into users values(''中xxxx文'', 26, 100);";

const char *sSQL3 = "insert into users values(''cainiao'', 5, 1);";

const char *sSQL4 = "select * from users;";

sqlite3 *pDb = NULL;

char *pErrMsg = NULL;

const char* szPassword="33554";

sqlite3_open("taoge.db", &pDb); // 打开数据库

sqlite3_key( pDb,szPassword,strlen(szPassword)); // 设置密码

sqlite3_rekey(pDb,NULL,NULL);//清除密码

//const char* szNewPassword = "33554";

//sqlite3_rekey(pDb,szNewPassword,strlen(szNewPassword));//重设密码,必须先执行sqlite3_key正确打开数据库

sqlite3_exec( pDb, sSQL1, NULL, NULL, &pErrMsg); // 创建基本信息格式

sqlite3_exec( pDb, sSQL2, NULL, NULL, &pErrMsg); // 增加信息

sqlite3_exec( pDb, sSQL3, NULL, NULL, &pErrMsg); // 增加信息

sqlite3_exec( pDb, sSQL4, sql_callBack, 0, &pErrMsg); // 查询数据库

sqlite3_close(pDb);

}

演示的是设置和清除密码。

如果不设置密码,通过记事本,都可以看到数据库的内容。

当设置密码后,保存的数据库看到的是乱码。

附:https://github.com/utelle/wxsqlite3/tree/master/sqlite3secure/src 这里的源码写的是更高版本(4.4.1),相同的方式可以实现加载,只不过文件的数量要多了些,至少是这些文件才能完成编译。

相关链接

https://www.sqlite.org/download.html

http://wxcode.sourceforge.net/components/wxsqlite3/

https://github.com/utelle/wxsqlite3/tree/master/sqlite3secure/src

参考资料

https://bbs.csdn.net/topics/380018685

一、用开源的wxsqlite3(我用的版本是3.2.1.3)

1、到SQLite官网http://www.sqlite.org/下载sqlite-amalgamation-XXXXXX.zip(我下的版本是3.78)

,它已经包含了所有的源文件,也不需要另外的辅助工具了,解压到某一目录,如Sqlite3。

2、在VS2010里新建一个空工程,把所有文件放入工程内;

3、到http://wxcode.sourceforge.net/components/wxsqlite3下载wxsqlite3,然后把sqlite3secure.c

文件加入到工程即可;

4、在配置属性中设置配置类型为静态库(.Lib),添加预处理:

SQLITE_HAS_CODEC=1

CODEC_TYPE=CODEC_TYPE_AES128

SQLITE_CORE

THREADSAFE

SQLITE_SECURE_DELETE

SQLITE_SOUNDEX

SQLITE_ENABLE_COLUMN_METADATA

5、编译生成Lib文件。编译时如提示未找到某某文件,则从wxsqlite3的sqlite3\secure\src\codec-c目

录内拷贝相关文件至你的工程目录下再编译即可,具体要拷贝的文件有:

codec.c;codec.h;rijndael.c;rijndael.h;codecext.c

二、SQLite3的加密函数说明

sqlite3_key是输入密钥,如果数据库已加密必须先执行此函数并输入正确密钥才能进行操作,如果数据

库没有加密,执行此函数后进行数据库操作反而会出现“此数据库已加密或不是一个数据库文件”的错

误。

int sqlite3_key( sqlite3 *db, const void *pKey, int nKey),db 是指定数据库,pKey 是密钥,

nKey 是密钥长度。例:sqlite3_key( db, "abc", 3);

sqlite3_rekey是变更密钥或给没有加密的数据库添加密钥或清空密钥,变更密钥或清空密钥前必须先正

确执行 sqlite3_key。在正确执行 sqlite3_rekey 之后在 sqlite3_close 关闭数据库之前可以正常操

作数据库,不需要再执行 sqlite3_key。

int sqlite3_rekey( sqlite3 *db, const void *pKey, int nKey),参数同上。

清空密钥为 sqlite3_rekey( db, NULL, 0)。

其实SQLite的两个加密函数使用起来非常的简单,下面分情况说明:

1、 给一个未加密的数据库添加密码:如果想要添加密码,则可以在打开数据库文件之后,关闭数据库

文件之前的任何时刻调用sqlite3_key函数即可,该函数有三个参数,其中第一个参数为数据库对象,第

二个参数是要设定的密码,第三个是密码的长度。例如:sqlite3_key(db,"1q2w3e4r",8); //给

数据库设定密码1q2w3e4r

注:如果数据库没有加密,执行此函数后进行数据库操作反而会出现“此数据库已加密或不是一个数据

库文件”的错误?经测试,只能在新建数据库时设置密码!

2、 读取一个加密数据库中的数据:完成这个任务依然十分简单,你只需要在打开数据库之后,再次调

用一下sqlite3_key函数即可,例如,但数据库密码是123456时,你只需要在代码中加入sqlite3_key

(db,"123456",6);

3、 更改数据库密码:首先你需要使用当前的密码正确的打开数据库,之后你可以调用sqlite3_rekey

(db,"112233",6) 来更改数据库密码。

4、删除密码:也就是把数据库恢复到明文状态。这时你仍然只需要调用sqlite3_rekey函数,并且把该

函数的第二个参数置为NULL或者"",或者把第三个参数设为0。

三、使用SQLITE3数据库在stdafx.h文件中加入的代码

#define SQLITE_HAS_CODEC 1

extern "C"

{

#include "sqlite3/sqlite3.h"

};

#ifdef _DEBUG

#pragma comment(lib, "sqlite3/Sqlite3EncryptionD.lib")

#else

#pragma comment(lib, "sqlite3/Sqlite3Encryption.lib")

#endif

/////////

c – SQLite是否使用SQLCipher扩展名泄漏内存?

#include <sqlite3.h>

int main()

{

sqlite3 * connection;

sqlite3_open_v2(":memory:",&connection,sqlITE_OPEN_READWRITE | sqlITE_OPEN_CREATE,NULL);

sqlite3_key(connection,"passphrase",10);

sqlite3_close(connection);

}

此示例产生内存泄漏.如果我删除对sqlite3_key的调用,内存泄漏就会消失.

我已经缩小了一些可能的罪魁祸首:

>虽然示例使用内存数据库(因此“:memory:”),但在使用基于文件的数据库时,我看到了相同的结果.

> sqlite3_ *调用的所有返回码都是sqlITE_OK,这意味着没有任何错误.

>“密码”的缓冲区长度为10不是问题.

但是,无论我创建多少个连接或使用多少个不同的加密密钥,内存泄漏总是大约8千字节.这让我怀疑这实际上并不是内存泄漏,而是sqlite / sqlCipher中的一些常量全局内存,它们不会被手动释放.

有谁之前经历过这个吗?有没有办法摆脱泄漏?即使这不是官方的内存泄漏,也很难用这种方法检测真正的内存泄漏.

我正在使用SQLCipher library for Windows.

解决方法

作为sqlCipher下一版本之前的快速解决方法,您可以在退出之前在程序中手动调用EVP_cleanup().

关于SQLite加密库SQLCipher和sql 加密的问题就给大家分享到这里,感谢你花时间阅读本站内容,更多关于android – net.sqlcipher.database.SQLiteException:不是错误:、Android逆向之2-优雅拦截sqlcipher sqlite数据库密码、ARX项目中添加开源数据库SQLite3 的加密开源库wxsqlite3、c – SQLite是否使用SQLCipher扩展名泄漏内存?等相关知识的信息别忘了在本站进行查找喔。

本文标签: