本文将为您提供关于修复Windows上的VeraCrypt“自动修复”问题的详细介绍,我们还将为您解释微软自动修复的相关知识,同时,我们还将为您提供关于CVE-2020-0601WindowsCryp

本文将为您提供关于修复 Windows 上的 VeraCrypt“自动修复”问题的详细介绍,我们还将为您解释微软自动修复的相关知识,同时,我们还将为您提供关于CVE-2020-0601 Windows CryptoAPI 验证绕过漏洞修复指南、LoveWindowsAgain:单击几下即可修复 Windows 11 问题、Pycrypto在windows上的pycrypto失败了、Rax 2020.03.02 发布:TypeScript 模板来了,修复 Windows 兼容问题的实用信息。

本文目录一览:- 修复 Windows 上的 VeraCrypt“自动修复”问题(微软自动修复)

- CVE-2020-0601 Windows CryptoAPI 验证绕过漏洞修复指南

- LoveWindowsAgain:单击几下即可修复 Windows 11 问题

- Pycrypto在windows上的pycrypto失败了

- Rax 2020.03.02 发布:TypeScript 模板来了,修复 Windows 兼容问题

修复 Windows 上的 VeraCrypt“自动修复”问题(微软自动修复)

VeraCrypt 是一种流行的开源加密工具,可用于加密文件、创建加密容器、加密整个硬盘驱动器和分区,甚至系统分区。系统分区的加密会向系统添加一个引导加载程序,它会在系统启动时加载 VeraCrypt。您输入密码,如果配置了 PIM,如果身份验证正确,系统将启动。

Windows 可能会干扰设置,因为它可能会向系统添加自己的引导加载程序,然后由设备而不是 VeraCrypt 引导加载程序使用;如果系统分区被加密,这是一个问题。Windows 的引导加载程序无法找到任何文件并因此加载修复选项。

修复不成功,因为无法读取任何数据,您最终会收到自动修复消息“自动修复无法修复您的 PC”。重新启动并不能解决问题,因为系统陷入了引导循环。同样的过程一遍又一遍地发生。

建议:为避免 Windows 设备上的启动信息自动更改,请在 UEFI 界面中设置密码。一旦您设置了密码,Windows 就无法再操作数据,这样问题就不会再次发生。

您可以选择暂时绕过该问题。如果主板包含选择引导加载程序的选项,您可以使用它来选择 VeraCrypt 引导加载程序;然而,并非所有系统都如此。您也可以在“自动修复”界面中选择“高级选项”“使用设备”“Veracrypt Bootloader”,使用正确的引导加载程序重新启动系统。输入您的密码和 PIM,系统应该可以正常启动。

您或许能够修复该问题。基本上,您需要做的是“告诉”系统在系统启动时使用 VeraCrypt 引导加载程序。像 Bootice 这样的程序可以帮助你。它是一个免费程序,可显示 UEFI 引导条目并在涉及这些条目时为您提供一些选项。

从此站点下载程序并在完成后将其解压缩。运行应用程序,允许提升,然后转到 UEFI 编辑引导条目。

您需要做的就是将 VeraCrypt 引导加载程序移到顶部。选择引导加载程序条目并使用“向上”按钮将其移动到那里。保留所有内容并选择关闭。退出应用程序并重新启动 Windows。

如果一切正常,您应该在启动时看到 VeraCrypt 密码提示。从那一刻起再次使用引导管理器。请注意,您可能仍希望设置密码以避免将来再次出现相同的问题。

CVE-2020-0601 Windows CryptoAPI 验证绕过漏洞修复指南

0x00 漏洞背景

2020 年 01 月 15 日,360CERT 监测到微软发布了 2020 年 1 月份的安全更新,其中包含 Windows CryptoAPI 的验证绕过漏洞 (CVE-2020-0601)。该漏洞由 NSA 报告给微软。

该漏洞存在于 Windows CryptoAPI (Crypt32.dll) 验证椭圆曲线加密算法证书的方式,影响 Windows 10 和 Windows Server 2016/2019 以及依赖于 Windows CryptoAPI 的应用程序。攻击场景包括:

1. 使用伪造的证书对恶意的可执行文件进行签名,使文件看起来来自可信的来源。

2. 进行中间人攻击并解密用户连接到受影响软件的机密信息。

目前 POC 已经公开,360CERT 提醒广大用户做好防范。

0x01 影响范围

Windows 10 for 32-bit Systems

Windows 10 for x64-based Systems

Windows 10 Version 1607 for 32-bit Systems

Windows 10 Version 1607 for x64-based Systems

Windows 10 Version 1709 for 32-bit Systems

Windows 10 Version 1709 for ARM64-based Systems

Windows 10 Version 1709 for x64-based Systems

Windows 10 Version 1803 for 32-bit Systems

Windows 10 Version 1803 for ARM64-based Systems

Windows 10 Version 1803 for x64-based Systems

Windows 10 Version 1809 for 32-bit Systems

Windows 10 Version 1809 for ARM64-based Systems

Windows 10 Version 1809 for x64-based Systems

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1803 (Server Core Installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

虽然该漏洞不影响 windows 7/Server 2008 系统,但是由于微软已经停止对 windows 7/Server 2008 系统的支持,360CERT 仍然强烈建议 windows 7/Server 2008 用户升级到 windows 10/Server 2016 (或更高的版本) 并安装补丁。

0x02 修复建议

用户可以通过下面的方式安装补丁:

1. 通过安装 360 安全卫士 (http://weishi.360.cn) 进行一键更新

2. 开启 windows10 的自动更新

3. 手动访问官方补丁下载链接下载安装更新包,链接如下

| 操作系统版本 | 补丁下载链接 |

|---|---|

| Windows 10 for 32-bit Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534306 |

| Windows 10 for x64-based Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534306 |

| Windows 10 Version 1607 for 32-bit Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534271 |

| Windows 10 Version 1607 for x64-based Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534271 |

| Windows 10 Version 1709 for 32-bit Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534276 |

| Windows 10 Version 1709 for ARM64-based Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534276 |

| Windows 10 Version 1709 for x64-based Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534276 |

| Windows 10 Version 1803 for 32-bit Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534293 |

| Windows 10 Version 1803 for ARM64-based Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534293 |

| Windows 10 Version 1803 for x64-based Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534293 |

| Windows 10 Version 1809 for 32-bit Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534273 |

| Windows 10 Version 1809 for ARM64-based Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534273 |

| Windows 10 Version 1809 for x64-based Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534273 |

| Windows 10 Version 1903 for 32-bit Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4528760 |

| Windows 10 Version 1903 for ARM64-based Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4528760 |

| Windows 10 Version 1903 for x64-based Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4528760 |

| Windows 10 Version 1909 for 32-bit Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4528760 |

| Windows 10 Version 1909 for ARM64-based Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4528760 |

| Windows 10 Version 1909 for x64-based Systems | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4528760 |

| Windows Server 2016 | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534271 |

| Windows Server 2016 (Server Core installation) | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534271 |

| Windows Server 2019 | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534273 |

| Windows Server 2019 (Server Core installation) | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534273 |

| Windows Server, version 1803 (Server Core Installation) | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4534293 |

| Windows Server, version 1903 (Server Core installation) | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4528760 |

| Windows Server, version 1909 (Server Core installation) | https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4528760 |

如果短时间难以实现对所有机器安装补丁,建议优先考虑修补关键服务。比如:

基于 Windows 的各类关键 web 应用、web 服务器,或执行 TLS 验证的代理。

托管关键基础架构的服务器(例如域控制器、DNS 服务器、更新服务器、VPN)。

还应优先考虑修补具有较高被攻击风险的终端。比如:

直接暴露到外网的终端。

特权用户经常使用的终端。

0x03 检查措施

一些企业通过现有的执行 TLS 检查的代理设备来路由流量,此类设备并不依赖 Windows 进行证书验证。这些设备可以帮助在漏洞修复过程中隔离代理之后的所有受影响终端。经过正确配置和管理的 TLS 检查代理可以独立地从外部实体验证 TLS 证书,并将拒绝无效或不受信任的证书,从而保护终端免受试图利用此漏洞的证书的攻击。请确保为 TLS 代理启用了证书验证功能,以缩小受此漏洞影响的服务、系统的暴露面,并通过相关日志查看是否有漏洞利用的迹象。

数据包捕获分析工具(例如 Wireshark)可用于从网络协议数据中解析和提取证书来进行其他分析。诸如 OpenSSL 和 Windows certutil 之类的程序可用于进一步分析证书以检查其恶意属性。

通过运行以下命令,可使用 Certutil 来检查 X509 证书:

certutil –asn <证书文件名>

通过运行以下命令,可使用 OpenSSL 来检查 X509 证书:

openssl asn1parse –inform DER –in <证书文件名> –i –dump

或

openssl x509 –inform DER –in <证书文件名> –text

这些命令解析并展示指定 DER 编码的证书文件中的 ASN.1 对象。查看带有可疑属性的椭圆曲线对象的结果。带有命名椭圆曲线的证书具有显式的曲线 OID 值,可以被判定为良性证书。比如,标准曲线 nistP384 的曲线 OID 值为 1.3.132.0.34。具有明确定义的、自身参数完全匹配标准曲线参数(如素数,a,b,基数,顺序和余因子)的证书可以被近似判定为良性。

通过运行以下命令,可以使用 Certutil 列出已注册的椭圆曲线并查看其参数:

certutil –displayEccCurve

certutil –displayEccCurve <曲线名称>

通过运行以下命令,可以使用 OpenSSL 查看已启用 / 已编译到 OpenSSL 中的标准曲线:

openssl ecparam –list_curves

openssl ecparam –name <曲线名称> –param_enc explicit –text

如果一个证书包含显式定义的椭圆曲线参数,而其参数仅部分匹配标准曲线参数,那么此证书是可疑的。特别是当其包含一个被信任的证书的公钥,并展现出漏洞利用尝试时。

0x04 时间线

2020-01-14 微软官方发布安全公告

2020-01-15 360CERT 发布通告

2020-01-16 漏洞 POC 公开

2020-01-16 360CERT 发布简要分析

2020-01-16 360CERT 发布修复指南

0x05 参考链接

1.https://cert.360.cn/report/detail?id=082c39952ca78152857c31e35e9af6d5

2.https://cert.360.cn/warning/detail?id=ae1a55dda462ae805e7c54faa1fbe232

3.https://media.defense.gov/2020/Jan/14/2002234275/-1/-1/0/CSA-WINDOWS-10-CRYPT-LIB-20190114.PDF

![]() 推荐阅读:

推荐阅读:

1、Intel 修复多个高危漏洞通告

2、CVE-2020-2546 Weblogic Application Containe T3 风险预警

3、CVE-2020-2551 Weblogic WLS Core Components IIOP 风险预警

长按下方二维码关注 360CERT!谢谢你的关注!

注:360CERT 官方网站提供《CVE-2020-0601 Windows CryptoAPI 验证绕过漏洞修复指南》完整详情,点击阅读原文

本文分享自微信公众号 - 三六零 CERT(CERT-360)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与 “OSC 源创计划”,欢迎正在阅读的你也加入,一起分享。

LoveWindowsAgain:单击几下即可修复 Windows 11 问题

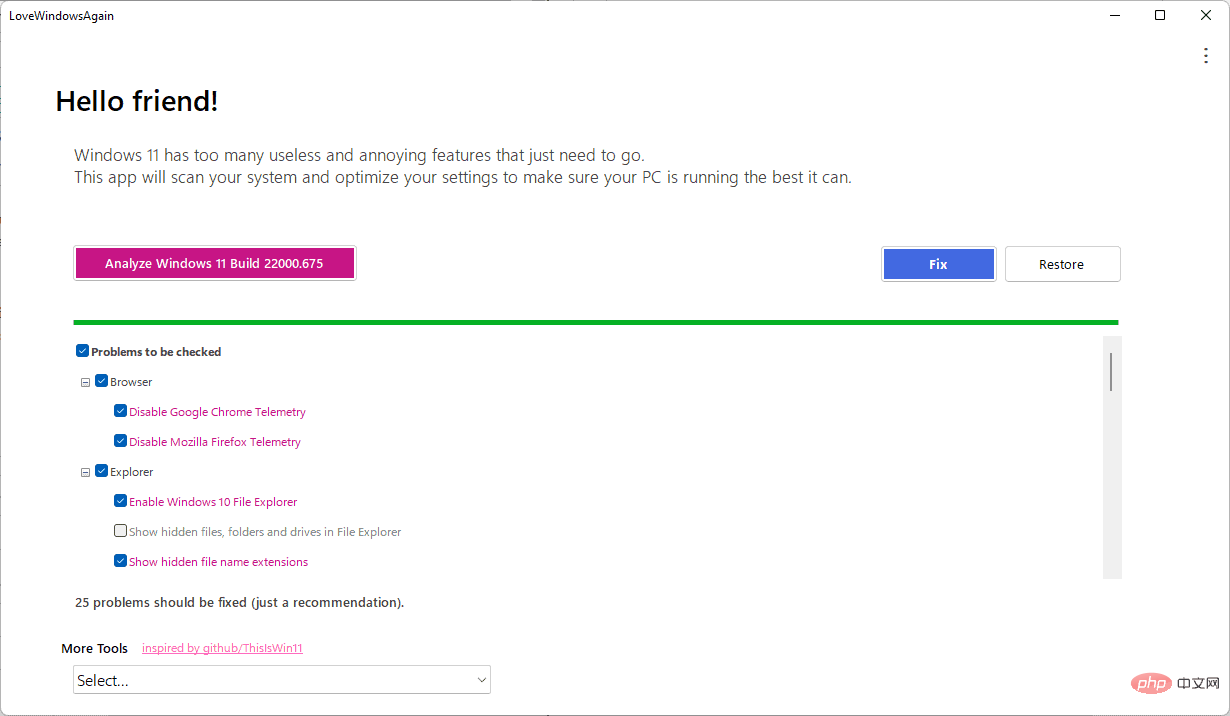

lovewindowsagain 是 thisiswin11 和 tweakuix 的开发者推出的全新开源应用程序。新应用程序专注于解决用户在使用 windows 11 操作系统时可能遇到的问题,但它也可用于使用 windows 包管理器快速安装流行程序。

下载后,Microsoft Defender 可能会阻止该应用程序。它在测试系统上检测到 Trojan:Script/Wacatac.B!ml。对 Virustotal 的扫描未返回任何命中。该程序会修改系统设置,以及 Microsoft Defender 标记它的原因。

LoveWindowsAgain 感觉很像 Microsoft Fix-It 应用程序和故障排除应用程序。它扫描系统中的问题并向用户显示选项以自动或手动解决这些问题。扫描速度很快,大多数用户可能希望选择菜单 > 高级模式来显示程序建议修复的所有检测到的问题。

可以通过单击按钮自动解决所有这些问题,但让程序对您可能不知道的系统进行更改通常不是一个好主意。高级模式显示程序扫描的所有问题和建议的操作。

LoveWindowsAgain 的初始版本扫描了两打问题。它建议在 Chrome 和 Firefox 中禁用遥测,在文件资源管理器中启用隐藏文件扩展名的显示,禁用 Windows 11 小部件功能,或在文件资源管理器中启用完整的上下文菜单。

所有这些选项都可以在 Windows 中手动修改,但该程序使其更容易,尤其是在系统首次启动时执行时。提供了恢复初始状态的选项。

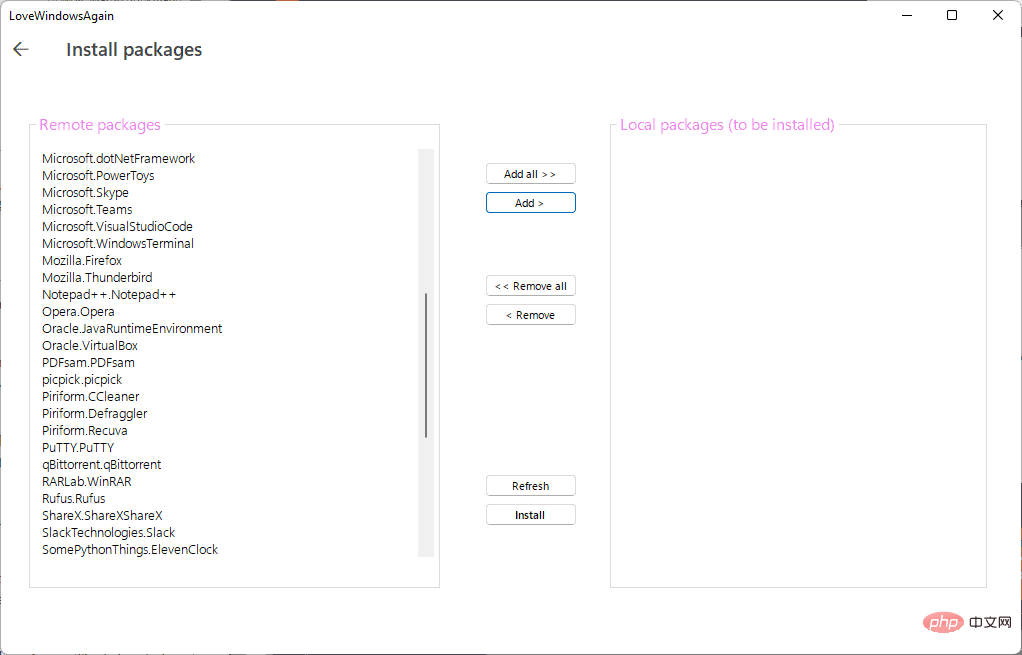

从 Windows 安装或删除应用程序

屏幕底部的“更多工具”部分列出了应用程序用户的其他选项。在撰写本文时,这两个主要工具为用户提供了使用 Windows 包管理器安装流行的第三方应用程序以及从系统中删除已安装的 Windows 应用程序的选项。

选择第一个选项会显示用户可以在其设备上安装的应用程序列表。该列表包括 KeePass、Brave、Gimp、Microsoft PowerToys、BleachBit、Acrobat Reader 或 Putty 等应用程序。没有初始检查可以从可用应用程序列表中隐藏已安装的程序。

您可以添加部分或全部程序,然后点击安装按钮以在设备上一次快速操作安装它们。

删除工具使用相同的界面,但它列出了用户可以使用它删除的已安装 Windows 应用程序。您可以选择一个、部分或所有应用程序并点击卸载按钮将它们从系统中删除。

以上就是LoveWindowsAgain:单击几下即可修复 Windows 11 问题的详细内容,更多请关注php中文网其它相关文章!

Pycrypto在windows上的pycrypto失败了

有人可以帮我吗? 本指南剂量工作: PyCrypto在python 3.5上

命令行:

创build生成 temp.win32-3.6 Release src C: Program Files(x86) Microsoft Visual Studio 14.0 VC BIN cl.exe / c / nologo / Ox / W3 / GL / DNDEBUG / MD -Isrc / -Isrc / inc-msvc / -IC: python36-32 include -IC: python36-32 include“-IC: Program Files(x86) Microsoft Visual Studio 14.0 VC INCLUDE”“-IC: Program Files(x86) Windows Kits 10 include 10.0.15063.0 ucrt“”-IC: Program Files(x86) Windows Kits NETFxsdk 4.6.1 include um“”-IC: Program Files (x86) Windows Kits 10 include 10.0.15063.0 shared“”-IC: Program Files(x86) Windows Kits 10 include 10.0.15063.0 “-IC: Program Files(x86 ) Windows Kits 10 include 10.0.15063.0 winrt“/Tcsrc/winrand.c/Fobuildtemp.win32-3.6Releasesrc/winrand.obj winrand.c C: Program Files(x86) Windows Kits 10 include 10.0.15063.0 ucrt inttypes.h(26):error C2061:Syntax error:identifier'intmax_t'

C: Program Files(x86) Windows Kits 10 include 10.0.15063.0 ucrt inttypes.h(27):error C2061:Syntax error:identifier'rem'C: Program Files(x86) Windows Kits 10 include 10.0.15063.0 ucrt inttypes.h(27):error C2059:Syntax error:';'

有没有办法确定一个Linux的PID是否暂停?

rsync跳过源上的非现有文件

在虚拟环境中使用PIP,我如何安装MysqL-python

列出Linux中的所有USB驱动器

为什么在python中安装外部软件包在windows中给出valueEror?

C: Program Files(x86) Windows Kits 10 include 10.0.15063.0 ucrt inttypes.h(28):error C2059:Syntax error:'}'

C: Program Files(x86) Windows Kits 10 include 10.0.15063.0 ucrt inttypes.h(30):error C2061:Syntax error:identifier'imaxdiv_t'

错误:命令'C: Program Files(x86) Microsoft Visual Studio 14.0 VC BIN cl.exe'失败,退出状态2

pycrypto的build筑轮失败

运行setup.py clean for pycrypto无法构buildpycrypto

安装收集的软件包:pycrypto运行setup.py安装pycrypto …错误

警告:未findGMP或MPIR库; 不构buildCrypto.PublicKey._fastmath。

----------------------------------------

命令“C: python36-32 python.exe -u -c”导入setuptools,tokenize; file ='C: Users CHRIST〜1 AppData Local Temp pip-build-1hsm_c69 pycrypto setup.py'; f = getattr(tokenize,'open',open)( file ); code = f .read()。replace(' r n',' n'); f.close(); exec(compile(code, file ,'exec'))“install –record C: Users CHRIST 〜1 AppData Local Temp pip-wl7h4k32-record install-record.txt –single-version-external-managed -compile“在C: Users CHRIST〜1 AppData 本地的 Temp PIP-集结1hsm_c69 pycrypto

有没有办法如何安装PyCrypto? Visual Studio 2015已安装; 我应该为visual studio设置环境variables吗?

uWsgi服务器日志…拒绝读取文件的权限…哪个文件?

RhythmBox:如何通过Python脚本访问轨道的“评分”字段?

Python:Nginx + FLASK的uWsgiconfiguration

如何在Linux上打包Kivy IOS应用程序?

在Python中,如何在使用WPF的程序中自动控制UI?

你的Python版本是3.6,这就是为什么你可以运行这个错误。你需要改变python3.5,正确的是3.5.2。 我想你可以成功导入。

Rax 2020.03.02 发布:TypeScript 模板来了,修复 Windows 兼容问题

三月的第一个工作日,一起来看下 Rax 团队上周的发布吧~有没有能够解决你手边正好碰到的问题?或者你还有什么别的诉求,可以在评论区和我们互动,Rax 关注每一个用户的开发体验,希望能成为你的选择。

Rax 工程

-

支持 TypeScript 模板:初始化新工程支持 TypeScript 模板

-

修复 Windows 下 MPA 插件路径错误

-

修复 KeepAlive 页面在 url 变化时 useEffect 被触发问题

-

修复 MPA 应用 app.json hydrate 配置不生效问题

-

新增 rax-webpack-config

-

新增 rax-babel-config

-

新增 rax-types

Rax 小程序

-

修复 windows 路径相关问题

-

支持了循环的某些特殊场景,目前循环渲染已经趋于稳定,可用性有了很大提升

-

修复微信小程序因为数据没有经过 diff,导致

componentDidMount每次更新都触发的问题,待下周工程重构后发布 -

支持了更多

class component的使用方式,比如继承、导出匿名类 -

支持了

memouseMemouseCallback等功能,memo 需要等工程重构完发布 -

在微信小程序侧通过编译手段修复

rax-text的渲染问题,彻底解决了 text 内容更新以及样式问题

Rax 基础组件

-

修复 rax-countdown: 去除使用模板时带来的空节点

-

重构 rax-scrollview: Web 上支持

scrollIntoView方法,同时支持 Rax 小程序运行时方案

Rax VS Code Extension

其它生态

-

Create Rax 发布 0.1.1 版本:修复创建组件缺少组件类型问题

-

Rax Config Config 发布 0.0.1 版本:可在 VSCode 中快速编辑 build.json

-

Rax Scripts 发布 0.0.1 版本:完善 Rax 工程在 VSCode 中的开发生命周期

-

数据驱动的模块搭建方案 rax-builder-framework:增加 react 示例

其它

-

Rax 开源仓库

-

往期文章

我们今天的关于修复 Windows 上的 VeraCrypt“自动修复”问题和微软自动修复的分享就到这里,谢谢您的阅读,如果想了解更多关于CVE-2020-0601 Windows CryptoAPI 验证绕过漏洞修复指南、LoveWindowsAgain:单击几下即可修复 Windows 11 问题、Pycrypto在windows上的pycrypto失败了、Rax 2020.03.02 发布:TypeScript 模板来了,修复 Windows 兼容问题的相关信息,可以在本站进行搜索。

本文标签:

![[转帖]Ubuntu 安装 Wine方法(ubuntu如何安装wine)](https://www.gvkun.com/zb_users/cache/thumbs/4c83df0e2303284d68480d1b1378581d-180-120-1.jpg)