如果您对CWE4.7中的新视图:工业控制系统的安全漏洞类别感兴趣,那么本文将是一篇不错的选择,我们将为您详在本文中,您将会了解到关于CWE4.7中的新视图:工业控制系统的安全漏洞类别的详细内容,我们还

如果您对CWE 4.7中的新视图:工业控制系统的安全漏洞类别感兴趣,那么本文将是一篇不错的选择,我们将为您详在本文中,您将会了解到关于CWE 4.7中的新视图:工业控制系统的安全漏洞类别的详细内容,我们还将为您解答工业控制系统的漏洞包括哪些的相关问题,并且为您提供关于.NET Web应用程序的安全漏洞测试工具、2023 年最具威胁的 25 种安全漏洞 (CWE TOP 25)、2023年最具威胁的25种安全漏洞(CWE TOP 25)、5G工业路由器工业自动化联网 工业控制的有价值信息。

本文目录一览:- CWE 4.7中的新视图:工业控制系统的安全漏洞类别(工业控制系统的漏洞包括哪些)

- .NET Web应用程序的安全漏洞测试工具

- 2023 年最具威胁的 25 种安全漏洞 (CWE TOP 25)

- 2023年最具威胁的25种安全漏洞(CWE TOP 25)

- 5G工业路由器工业自动化联网 工业控制

CWE 4.7中的新视图:工业控制系统的安全漏洞类别(工业控制系统的漏洞包括哪些)

摘要:CWE今年的第一个版本在5/1前发布了,做为软件安全的重要分类标准,我们来看下这个版本有那些变化。

本文分享自华为云社区《CWE 4.7中的新视图 -- 工业控制系统的安全漏洞类别》,作者:Uncle_Tom 。

1. CWE 4.7的变化

CWE今年的第一个版本在5/1前发布了,做为软件安全的重要分类标准,我们来看下这个版本有那些变化。

从汇总图可以看出,新增了3个弱点,废弃了一个弱点;新增1个视图,25分类。 从这些数字的变化,我们不难看到,又有新视图了,到底这个新视图是关于什么的方面的缺陷呢?

下面我们来的看下具体弱点的变动。

1.1. 新增的CWE弱点

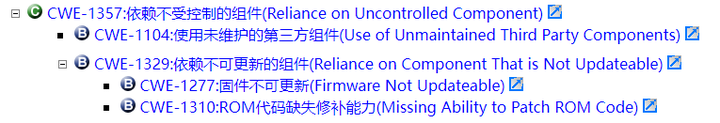

1.1.1. CWE-1357: 依赖不受控制的组件

- 弱点类型:类(Class)

这个弱点的类型是类(Class)。具体的弱点的类型介绍可参见《话说CWE 4.2的新视图》中关于弱点类型的介绍部分。 - 弱点的描述

许多硬件和软件产品是通过多个较小的组件组合成一个较大的实体来构建的。这些组件可能由外部供货商提供或无法修改,即这里指出的的“不受控制”。例如,硬件组件可能由单独的制造商构建,或者产品可能使用由与产品供应商没有正式合同的人开发的开源库。或者,组件的供应商由于不再营业,导致无法提供组件的更新或更改。

这种对“不受控制”组件的依赖,意味着如果在不受控制的组件中发现安全风险,产品供应商不一定能够修复它们。 - 弱点间的关系

在研究者视图(CWE-1000)中,此弱点被放在编程规范违背(CWE-710)下,并包含已有的两个CWE:使用未维护的第三方组件( CWE-1104)和

依赖不可更新的组件(CWE-1329)进行了归类。 - 缺陷举例

- CVE-2020-9054

IoT设备在发生命令注入问题后,因为产品已经终止服务而不能及时完成补丁的修复。

- CVE-2020-9054

- 消减措施

通过维护软件物料清单(SBOM), 掌握软件组件和依赖项清单、以及有关这些组件的信息以及它们的层次关系。持续监控每个产品组件的变化,特别是当出现新的漏洞、服务终止 (EOL) 时,及早采取措施。

1.1.2. CWE-1384: 极端物理环境条件处理不当

- 弱点的描述

在极端物理环境下,产品无法正确检测和处理,例如温度、辐射、湿度、功率或其他物理现象。 - 注

属于硬件导致的问题,不做过多的分析。

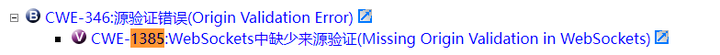

1.1.3. CWE-1385: WebSockets 中缺少来源验证

- 弱点的描述

WebSockets在客户端和服务器之间提供双向低延迟通信(接近实时)。 WebSockets 与 HTTP 的不同之处在于连接是长期存在的,因为通道将保持打开状态,直到客户端或服务器准备好发送消息,而在 HTTP 中,一旦发生响应(通常立即发生),事务完成。

WebSocket可以在端口80和443上利用现有的HTTP协议(不限于 HTTP)。 WebSockets可以发出不受基于浏览器的保护机制限制的跨域请求,例如同源策略(SOP)或跨域资源共享(CORS)。如果没有明确的来源验证,这会使 CSRF攻击的危害更大。

- 弱点间的关系

在研究者视图(CWE-1000)中,此弱点被放在访问控制不恰当(CWE-284),以及保护机制失效(CWE-693)下的对数据真实性的验证不充分(CWE-345) 下的源验证错误(CWE-346)下面。 - 缺陷举例

- CVE-2020-25095

LogRhythm 的管理平台(PM) 7.4.9的Web 界面如果登录PM的用户在同一浏览器会话中访问恶意站点,则该站点可以执行 CSRF 攻击以创建从受害者客户端到易受攻击的PM服务器的WebSocket。一旦创建了套接字,恶意站点就可以在登录用户的上下文中与易受攻击的Web 服务器进行交互。这可以包括导致命令执行的 WebSocket,从而造成跨站点 WebSocket劫持(CSWH)。

- CVE-2020-25095

- 消减措施

- 通过在 WebSocket 握手期间验证“Origin”标头来保护类似跨域资源共享(CORS)的访问限制;

- 在建立 WebSocket 连接之前对用户身份验证。例如使用WS库中的“verifyClient”函数。

1.2. 删除的CWE弱点

1.2.1. CWE-365: 废弃: Switch中的条件竞争

- 删除原因

此条目可能最初是基于对原始源材料的误解而创建的。最初的来源旨在解释在使用线程时,switch控制表达式使用的数据或变量可能会在不同线程的执行之间发生变化,那么切换是如何不可预测的。 另外CWE-367 已经涵盖了这个弱点。

注:CWE 一样会出现理解歧义,随着认识的统一会形成新的统一,所以不纠结,这是人类认知的进化过程。

2. CWE的新视图

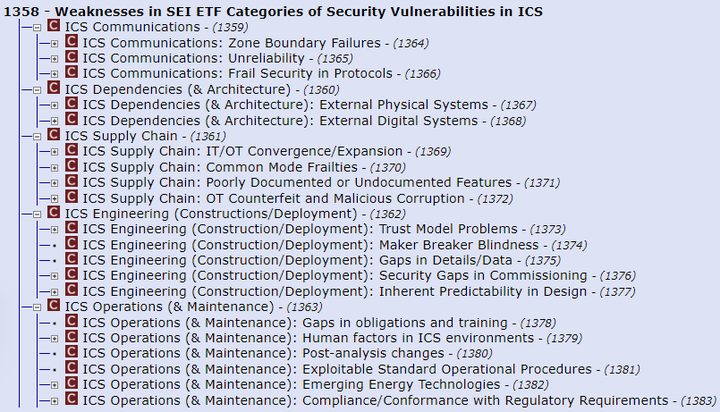

2.1. CWE-1358视图: 安全能源基础设施执行工作组(SEI EFT)给出的工业控制系统(ICS)中存在的安全缺陷分类

该视图中的CWE条目是参照美国安全能源基础设施执行工作组(Securing Energy Infrastructure Executive Task Force (SEI ETF))在2022年3月发布的《工业控制系统(ICS)中存在安全缺陷类别(Categories of Security Vulnerabilities in ICS)》。 可见该视图聚焦在工业控制系统(ICS)中存在弱点问题上。但由于CWE以前一直强调的是企业IT软件的弱点,并未涵盖工业控制中的弱点问题,所以该视图中的弱点是基于“相近的IT弱点”的方式建立的,在未来的CWE版本中,这些关系可能会发生变化。

该视图包含5个大类,20个小类。

2.2. 背景介绍

制造商一直在寻找提高生产效率、降低成本、提升监控质量以确保符合标准的方法。因此,全球的制造工厂采用和部署了越来越多的资产和设备连接到网络的技术,用于收集生产过程的数据,并通过分析这些数据来发现生产流程趋势或者对设备故障能够进行预测。

2.2.1. 工业控制系统(IndustrialControl Systems(ICS))

工业控制系统通常用于描述硬件和软件与网络连接的集成,以支持关键基础设施。ICS技术包括但不限于监控和数据采集(SCADA)和分布式控制系统(DCS)、工业自动化和控制系统(IACS)、可编程逻辑控制器(PLC)、可编程自动化控制器(PAC)、远程终端单元(RTU)、控制服务器、智能电子设备(IED)和传感器。通常出现在工业部门和关键基础设施中。

ICS主要用于电力,水利,石油,天然气和数据等行业。基于从远程站点获取的数据,自动化或者操作者驱动的监控命令可以推送到远程站点的控制设备,这种设备通常被称为现场设备。现场设备控制诸如开闭阀和断路器的本地操作,从传感器系统收集数据,并监测本地环境的报警条件。

2.2.2. 运营技术(Operational Technology(OT))

运营技术可定义为:对企业的各类终端、流程和事件进行监控或控制的软硬件技术,含数据采集和自动控制技术。OT 既包括硬件设施(如机器人、电机、阀门、数控机床等),也包括对这些设施进行控制的各种软件技术。运营技术实质为电子、信息、软件与控制技术的综合运用。

OT安全主要是由Gartner提出并推广,Gartner 将OT 安全定义为, 借助实践和技术来:

- (a) 保护人员、资产和信息;

- (b) 监视和/或控制物理设备、流程和事件;

- © 发起企业 OT 系统状态更改。

使用软硬件来监视和控制物理流程、物理设备和基础设施。运营技术系统存在于许多资产密集型产业中,可以执行从监视关键基础设施 (CI) 到控制生产车间机器人等各种任务。

OT 应用于各种行业,包括制造业、石油和天然气、发电和配电、航空、海事、铁路和公共事业。

2.2.3. ICS/OT和IT安全的差别

2.3. 对ICS/OT的攻击

互联网带动着各行各业的快速发展。万物互联乃至智能化的发展对工业领域也带来了极大的便捷,与之伴随的则是互联网的传统弊病,网络安全问题。工业领域由闭塞的环境走向互联,因为攻击面的增加,更容易发生网络安全问题。

2.3.1. 震网事件

2006-2010年美、以情报和军情领域的软件和网络专家,工业控制和核武器的专家编制震网病毒,经历了5年的持续开发和改进,对伊朗纳坦兹铀离心设施的可编程逻辑控制器(PLC)控制系统进行攻击,修改了离心机压力参数、离心机转子转速参数,导致大量离心机瘫痪,铀无法满足武器要求,几乎永久性迟滞了伊朗核武器计划。

震网被认为是第一个以现实世界中的关键工业基础设施为目标的恶意代码,并达到了预设的攻击目标,这是第一个“网络空间”意义上的重大攻击事件,而非传统的网络攻击事件。

2.3.2. 乌克兰电力部门遭受到恶意代码攻击

2015年12月23日,乌克兰电力部门遭受到恶意代码攻击,乌克兰新闻媒体TSN在24日报道称:至少有三个电力区域被攻击,并于当地时间15时左右导致了数小时的停电事故; 攻击者入侵了监控管理系统,超过一半的地区和部分伊万诺-弗兰科夫斯克地区断电几个小时。因遭到入侵,导致7个110KV的变电站和23个35KV的变电站出现故障,导致80000用户断电。

2.3.3. 奥尔德斯马水处理设施安全事故

2021年2月5日,有黑客未经授权远程访问了位于佛罗里达州奥尔德斯马的Bruce T. Haddock水处理厂的操作员工作站,该工厂位于佛罗里达州坦帕市西北约15英里处。根据皮涅拉斯县警长办公室描述,身份不明的网络攻击者当天在两个不同的场合访问了操作员工作站,时间相隔大约五小时。

- 在当天上午大约 8 点的第一次非法入侵期间,工厂操作员观察到鼠标光标在操作员站的屏幕上移动,并认为可能是管理员正在监视系统(因为过去发生过这种情况)。

- 当天下午 1 点半左右,操作员观察到有人再次访问了系统,这次操作员终于可以确定异常。攻击者操控了鼠标,将指针挪到了控制水处理的软件上,并展开了持续 3~5 分钟的操作。网络攻击者将氢氧化钠(碱液)的设定值从100 ppm更改成11,100 ppm,然后退出系统。操作员看到了变化,立即将氢氧化钠的设定值改回了100 ppm。

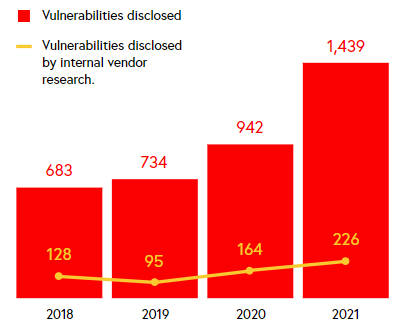

2.3.4. Claroty的《ICS风险及漏洞报告 2H:2021》

Claroty被著名的研究机构和咨询公司FORRESTER评为2021年第四季度工业控制系统安全解决方案(Industrial Control Systems (ICS) Security Solutions)的领导者。Claroty研究部门最近发布的2021下半年《ICS风险及漏洞报告》,报告全面分析了2021年下半年公开披露的工业控制系统漏洞,包括供应商、安全研究人员、以及其他组织的专家发现的漏洞。

- 2021年共计披露了1439个ICS漏洞,比2020年的942个增加了53%。

- 2021年漏洞影响147家ICS供应商,比2020年的102家增加了44%。

2.4. NIST SP800-82 OT网络安全指南

美国国家标准与技术研究院 (NIST)4月26日发布了NIST SP 800-82和3版的一份初步公开草案,该草案指导如何提高运营技术(OT) 系统的安全性,同时满足其性能、可靠性和安全要求。更新后的NIST SP 800-82文档提供了OT和典型系统拓扑的概述,识别了OT支持的组织使命和业务功能的典型威胁,描述了OT中的典型漏洞,并提供了推荐的安全保护措施和应对措施来管理相关风险。

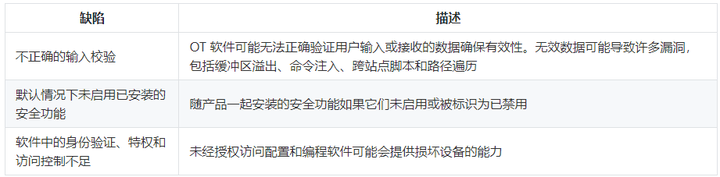

- OT 中典型的漏洞:

- 表 15:体系结构和设计漏洞

- 表 16:配置和维护漏洞

- 表 17:物理漏洞

- 表 18:软件开发漏洞

- 表 19:通信和网络配置漏洞

- 表 20:传感器、最终元件和资产管理漏洞

- 其中软件开发造成的漏洞,如下:

- 注:这些漏洞,也是目前软件安全危害最大的漏洞类型。

3. 结论

- 随着供应链攻击的加剧,人们已经提高了对供应链问题的防范, CWE以加入了相关的缺陷分类;

- 随着IT和OT的融合,企业在数字化转型中,需要对工业控制中可能造成的网络攻击引起足够的重视和防范;

- OT的安全会对基础设施造成影响更为广泛的灾害,特别是供电、供水、运输等基础设施的破坏;

- 美国通过SP800-82 OT网络安全指南来提升运营技术(OT) 系统的性能、可靠性和安全要求;

- CWE 4.7版本的工业控制系统(ICS)中存在的安全缺陷分类,为我们提供了发现OT领域的安全问题和防范提供了系统的视角。

4. 参考

- Differences between Version 4.6 and Version 4.7

- OT安全的定义及特点:https://www.freebuf.com/articles/ics-articles/213474.html

- 面向“互联网 +”的 OT 与 IT 融合发展研究: https://www.engineering.org.cn/ch/10.15302/J-SSCAE-2020.04.015

- SEI-ETF-NCSV-TPT-Categories-of-Security-Vulnerabilities-ICS-v1_03-09-22: https://inl.gov/wp-content/uploads/2022/03/SEI-ETF-NCSV-TPT-Categories-of-Security-Vulnerabilities-ICS-v1_03-09-22.pdf

- The Differences Between ICS/OT and IT Security : https://www.sans.org/posters/the-differences-between-ics-ot-and-it-security/

- Operational Technology Security – Focus on Securing Industrial Control and Automation Systems: https://blogs.gartner.com/earl-perkins/2014/03/14/operational-technology-security-focus-on-securing-industrial-control-and-automation-systems/

- NIST SP800-82 Guide to Operational Technology (OT) Security v3: https://csrc.nist.gov/publications/detail/sp/800-82/rev-3/draft

- 乌克兰电力系统遭受攻击事件综合分析报告: https://www.antiy.cn/research/notice&report/research_report/20160323.html

- Florida water hack highlights risks of remote access work without proper security: https://edition.cnn.com/2021/02/13/us/florida-hack-remote-access/index.html

点击关注,第一时间了解华为云新鲜技术~

.NET Web应用程序的安全漏洞测试工具

解决方法

Skipfish – 开源自动化Web应用程序扫描程序

http://code.google.com/p/skipfish/

积极发展和维护

GrendelScan – 开源自动Web应用扫描器

http://grendel-scan.com/

Netsparker社区版

http://www.mavitunasecurity.com/communityedition/

免费,限量版的Netsparker

RatProxy

不拦截代理,执行外发现

http://code.google.com/p/ratproxy/

这里有几个让你开始.

最好的方法是进行手动测试,并使用自动化测试来覆盖“低挂水果”场景.

2023 年最具威胁的 25 种安全漏洞 (CWE TOP 25)

摘要: CWE Top 25 是通过分析美国国家漏洞数据库 (NVD) 中的公共漏洞数据来计算的,以获取前两个日历年 CWE 弱点的根本原因映射。

本文分享自华为云社区《2023 年最具威胁的 25 种安全漏洞 (CWE TOP 25)》,作者: Uncle_Tom 。

CWE Top 25 是通过分析美国国家漏洞数据库 (NVD) 中的公共漏洞数据来计算的,以获取前两个日历年 CWE 弱点的根本原因映射。这些弱点会导致软件中的严重漏洞。攻击者通常可以利用这些漏洞来控制受影响的系统、窃取数据或阻止应用程序运行。对此类漏洞数据进行趋势分析使组织能够在漏洞管理方面做出更好的投资和政策决策。许多处理软件的专业人士会发现 CWE Top25 帮助降低风险的方便且实用资源。

1. CWE 4.12 发布

最近几年,每年 6 月 CWE 发布的版本都成为一年中最重要的版本,因为里面包含了新的 CWE TOP 25 视图,也就是我们常说的:CWE 最具威胁的 25 种缺陷。

CWE 4.12 在 6 月 29 号发布,里面包含了重要的 2023 年 TOP25 视图: CWE-1425。同时这次的 TOP 25 还包括从美国网络安全和基础设施安全局 (Cybersecurity and Infrastructure Security Agency’s (CISA)) 已知被利用漏洞 (Known Exploited Vulnerabilities (KEV)) 目录中观察到的示例,以显示与现实世界漏洞的相关性。

另一个重要的变动是在所有 CWE 条目中添加了一个新的节点 - 漏洞映射说明(Mapping_Notes)。这些说明将使用户能够更准确地将漏洞(例如 CVE)映射到其根本原因弱点。以前,映射注释仅在 “注释” 部分中可用于少数 CWE 条目。为此新版本的 CWE,将原有的 xml 的 schema 从 6.9 升级到 7.0, 用于完善这个节点的定义。

2. CWE 新的节点 – 漏洞映射说明 (Mapping_Notes)

我们从 cwe_schema_v7.0.xsd 中可以看到,新增加的节点 "Mapping_Notes" 的定义类型为:

“cwe:MappingNotesType”。

<xs:element name="Mapping_Notes" type="cwe:MappingNotesType" minOccurs="0" maxOccurs="1"/>再看 "MappingNotesType" 的具体定义为:

<xs:complexType name="MappingNotesType">

<xs:annotation>

<xs:documentation>The MappingNotesType complex type provides guidance for when (and whether) to map an issue to this CWE entry or to suggest alternatives. The Usage element describes whether the CWE should be used for mapping vulnerabilities to their underlying weaknesses as part of root cause analysis. The Rationale element provides context for the Usage. The Comments element provides further clarification to the reader. The Reasons element uses a limited vocabulary to summarize the Usage. The Suggestions element includes suggestions for additional CWEs that might be more appropriate for the mapping task.</xs:documentation>

</xs:annotation>

<xs:sequence>

<xs:element name="Usage" type="cwe:UsageEnumeration" minOccurs="1" maxOccurs="1"/>

<xs:element name="Rationale" type="cwe:StructuredTextType" minOccurs="1" maxOccurs="1"/>

<xs:element name="Comments" type="cwe:StructuredTextType" minOccurs="1" maxOccurs="1"/>

<xs:element name="Reasons" type="cwe:ReasonsType" minOccurs="1" maxOccurs="1"/>

<xs:element name="Suggestions" type="cwe:SuggestionsType" minOccurs="0" maxOccurs="1"/>

</xs:sequence>

</xs:complexType>从这个定义可以看出在 "Mapping_Notes" 节点下,还有 5 个子节点,其中 "Usage",“Rationale”,“Comments”,"Reasons" 是强制必须有的节点,"Suggestions" 为可选节点。

这个节点信息的增加,将为我们在 CWE 与缺陷映射时,提供极大的帮助,以提高映射的准确性。

CWE 的工作者们已经意识到 CWE 与缺陷的映射时出现的重叠或 CWE 之间存在模糊的交集,会给缺陷分类带来很多的困惑,最最近的几个版本中,正试图通过增加节点以及映射说明,逐步的修正这个问题。特别是 CWE 4.11 中添加了新的软件保障趋势视图综合分类:CWE-1400,将所有弱点分组(如 “内存安全”),以便于分析软件保障中的趋势和优先级。

3. CWE 2023 TOP 25

CWE Top 25 是通过分析美国国家标准与技术研究院 (National Institute of Standards and Technology(NIST)) 美国国家漏洞数据库 (U.S. National Vulnerability Database(NVD)) 中的公共漏洞数据来计算的,以获取前两个日历年 CWE 弱点的根本原因映射。这些弱点会导致软件中的严重漏洞。攻击者通常可以利用这些漏洞来控制受影响的系统、窃取数据或阻止应用程序运行。

2023 年 CWE TOP25 包含最近常见漏洞和披露(Common Vulnerabilities and Exposures (CVE))记录的更新弱点数据,这些数据是网络安全和基础设施安全局 (Cybersecurity and Infrastructure Security Agency’s (CISA)) 已知被利用漏洞 (Known Exploited Vulnerabilities (KEV)) 目录的一部分。

CWE 通过分析 2021 到 2022 年报告的 43,996 个 CVE 漏洞,得到了 2023 最具威胁的 25 种漏洞。

对此类漏洞数据进行趋势分析使组织能够在漏洞管理方面做出更好的投资和政策决策。许多处理软件的专业人士会发现 CWE Top 25 是帮助降低风险的实用且方便的资源。

- 2023 CWE TOP25 排行

3.1. 缺陷变动情况

-

名单中上升最快的是:

- CWE-416: 释放后使用,从 #7 上升到 #3;

- CWE-862: 授权机制缺失,从 #16 上升到 #11;

- CWE-269: 特权管理不恰当,从 #29 上升到 #22;

- CWE-863: 授权机制不正确,从 #28 上升到 #24。

-

名单中跌幅最大的是:

- CWE-502: 不可信数据的反序列化,#12 降为 #15;

- CWE-798: 使用硬编码的凭证,从 #15 降为 #18;

- CWE-276: 缺省权限不正确,从 #20 降为 #25。

-

前 25 名中的新进缺陷是:

- CWE-269: 特权管理不恰当,从 #29 上升到 #22;

- CWE-863: 授权机制不正确,从 #28 上升到 #24。

-

跌出前 25 名的缺陷是:

- CWE-400: 未加控制的资源消耗 (资源耗尽), 从 #23 跌到 #37;

- CWE-611:XML 外部实体引用的不恰当限制 (XXE), 从 #24 跌到 #28。

点击关注,第一时间了解华为云新鲜技术~

2023年最具威胁的25种安全漏洞(CWE TOP 25)

1. CWE 4.12发布

最近几年,每年6月CWE发布的版本都成为一年中最重要的版本,因为里面包含了新的CWE TOP 25 视图,也就是我们常说的:CWE最具威胁的25种缺陷。

CWE 4.12 在6月29号发布,里面包含了重要的2023年TOP25视图: CWE-1425。同时这次的TOP 25还包括从美国网络安全和基础设施安全局(Cybersecurity and Infrastructure Security Agency’s (CISA))[已知被利用漏洞(Known Exploited Vulnerabilities (KEV))]() 目录中观察到的示例,以显示与现实世界漏洞的相关性。

另一个重要的变动是在所有 CWE 条目中添加了一个新的节点 - 漏洞映射说明(Mapping_Notes)。这些说明将使用户能够更准确地将漏洞(例如 CVE)映射到其根本原因弱点。以前,映射注释仅在“注释”部分中可用于少数 CWE 条目。为此新版本的CWE,将原有的xml的schema从6.9升级到7.0, 用于完善这个节点的定义。

2. CWE新的节点 – 漏洞映射说明(Mapping_Notes)

我们从cwe_schema_v7.0.xsd中可以看到,新增加的节点"Mapping_Notes"的定义类型为:“cwe:MappingNotesType”。

<xs:element name="Mapping_Notes" type="cwe:MappingNotesType" minOccurs="0" maxOccurs="1"/>再看"MappingNotesType"的具体定义为:

<xs:complexType name="MappingNotesType">

<xs:annotation>

<xs:documentation>The MappingNotesType complex type provides guidance for when (and whether) to map an issue to this CWE entry or to suggest alternatives. The Usage element describes whether the CWE should be used for mapping vulnerabilities to their underlying weaknesses as part of root cause analysis. The Rationale element provides context for the Usage. The Comments element provides further clarification to the reader. The Reasons element uses a limited vocabulary to summarize the Usage. The Suggestions element includes suggestions for additional CWEs that might be more appropriate for the mapping task.</xs:documentation>

</xs:annotation>

<xs:sequence>

<xs:element name="Usage" type="cwe:UsageEnumeration" minOccurs="1" maxOccurs="1"/>

<xs:element name="Rationale" type="cwe:StructuredTextType" minOccurs="1" maxOccurs="1"/>

<xs:element name="Comments" type="cwe:StructuredTextType" minOccurs="1" maxOccurs="1"/>

<xs:element name="Reasons" type="cwe:ReasonsType" minOccurs="1" maxOccurs="1"/>

<xs:element name="Suggestions" type="cwe:SuggestionsType" minOccurs="0" maxOccurs="1"/>

</xs:sequence>

</xs:complexType>从这个定义可以看出在"Mapping_Notes"节点下,还有5个子节点,其中"Usage",“Rationale”,“Comments”,"Reasons"是强制必须有的节点,"Suggestions"为可选节点。

这个节点信息的增加,将为我们在CWE与缺陷映射时,提供极大的帮助,以提高映射的准确性。

CWE的工作者们已经意识到CWE与缺陷的映射时出现的重叠或CWE之间存在模糊的交集,会给缺陷分类带来很多的困惑,最最近的几个版本中,正试图通过增加节点以及映射说明,逐步的修正这个问题。特别是CWE 4.11中添加了新的软件保障趋势视图综合分类:CWE-1400,将所有弱点分组(如“内存安全”),以便于分析软件保障中的趋势和优先级。

3. CWE 2023 TOP 25

CWE Top 25 是通过分析美国国家标准与技术研究院(National Institute of Standards and Technology(NIST)) [美国国家漏洞数据库(U.S. National Vulnerability Database(NVD)]())中的公共漏洞数据来计算的,以获取前两个日历年 CWE 弱点的根本原因映射。这些弱点会导致软件中的严重漏洞。攻击者通常可以利用这些漏洞来控制受影响的系统、窃取数据或阻止应用程序运行。

2023年 CWE TOP25 包含最近[常见漏洞和披露(Common Vulnerabilities and Exposures (CVE)]())记录的更新弱点数据,这些数据是网络安全和基础设施安全局(Cybersecurity and Infrastructure Security Agency’s (CISA))[已知被利用漏洞(Known Exploited Vulnerabilities (KEV))]() 目录的一部分。

CWE 通过分析2021到2022年报告的43,996个CVE漏洞,得到了2023 最具威胁的25种漏洞。

对此类漏洞数据进行趋势分析使组织能够在漏洞管理方面做出更好的投资和政策决策。许多处理软件的专业人士会发现 CWE Top 25 是帮助降低风险的实用且方便的资源。

- 2023 CWE TOP25排行

| 排行 | CWE | 得分 | CVE in KEV | 变动 |

|---|---|---|---|---|

| 1 | CWE-787:跨界内存写 | 63.72 | 70 | 0 |

| 2 | CWE-79:在Web页面生成时对输入的转义处理不恰当(跨站脚本) | 45.54 | 4 | 0 |

| 3 | CWE-89:SQL命令中使用的特殊元素转义处理不恰当(SQL注入) | 37.27 | 6 | 0 |

| 4 | CWE-416:释放后使用 | 16.71 | 44 |  +4 +4 |

| 5 | CWE-78:OS命令中使用的特殊元素转义处理不恰当(OS命令注入) | 15.65 | 23 |  +1 +1 |

| 6 | CWE-20:输入验证不恰当 | 15.50 | 35 |  -2 -2 |

| 7 | CWE-125:跨界内存读 | 14.6 | 2 |  -2 -2 |

| 8 | CWE-22:对路径名的限制不恰当(路径遍历) | 14.11 | 16 | 0 |

| 9 | CWE-352:跨站请求伪造(CSRF) | 11.73 | 0 | 0 |

| 10 | CWE-434:危险类型文件的不加限制上传 | 10.41 | 5 | 0 |

| 11 | CWE-862:授权机制缺失 | 6.90 | 0 |  +5 +5 |

| 12 | CWE-476:空指针解引用 | 6.59 | 0 | 0 |

| 13 | CWE-287:认证机制不恰当 | 6.39 | 10 |  +1 +1 |

| 14 | CWE-190:整数溢出或超界折返 | 5.89 | 4 |  -1 -1 |

| 15 | CWE-502:不可信数据的反序列化 | 5.56 | 14 |  -3 -3 |

| 16 | CWE-77:在命令中使用的特殊元素转义处理不恰当(命令注入) | 4.95 | 4 |  +1 +1 |

| 17 | CWE-119:内存缓冲区边界内操作的限制不恰当 | 4.75 | 7 |  +2 +2 |

| 18 | CWE-798:使用硬编码的凭证 | 4.57 | 2 |  -3 -3 |

| 19 | CWE-918:服务端请求伪造(SSRF) | 4.56 | 16 |  +2 +2 |

| 20 | CWE-306:关键功能的认证机制缺失 | 3.78 | 8 |  -2 -2 |

| 21 | CWE-362:使用共享资源的并发执行不恰当同步问题(竞争条件) | 3.53 | 8 |  +1 +1 |

| 22 | CWE-269:特权管理不恰当(Improper Privilege Management) | 3.31 | 5 |  +7 +7 |

| 23 | CWE-94:对生成代码的控制不恰当(代码注入) | 3.30 | 6 |  +2 +2 |

| 24 | CWE-863:授权机制不正确(Incorrect Authorization) | 3.16 | 0 |  +4 +4 |

| 25 | CWE-276:缺省权限不正确 | 3.16 | 0 |  -5 -5 |

3.1. 缺陷变动情况

名单中上升最快的是:

- CWE-416:释放后使用, 从 #7 上升到 #3;

- CWE-862:授权机制缺失, 从 #16 上升到 #11;

- CWE-269:特权管理不恰当, 从 #29 上升到 #22;

- CWE-863:授权机制不正确, 从 #28 上升到 #24。

名单中跌幅最大的是:

- CWE-502:不可信数据的反序列化, #12 降为 #15;

- CWE-798:使用硬编码的凭证, 从 #15 降为 #18;

- CWE-276:缺省权限不正确, 从 #20 降为 #25。

前25名中的新进缺陷是:

- CWE-269:特权管理不恰当, 从 #29 上升到 #22;

- CWE-863:授权机制不正确, 从 #28 上升到 #24。

跌出前25名的缺陷是:

- CWE-400:未加控制的资源消耗(资源耗尽), 从 #23 跌到 #37;

- CWE-611:XML外部实体引用的不恰当限制(XXE), 从 #24 跌到 #28。

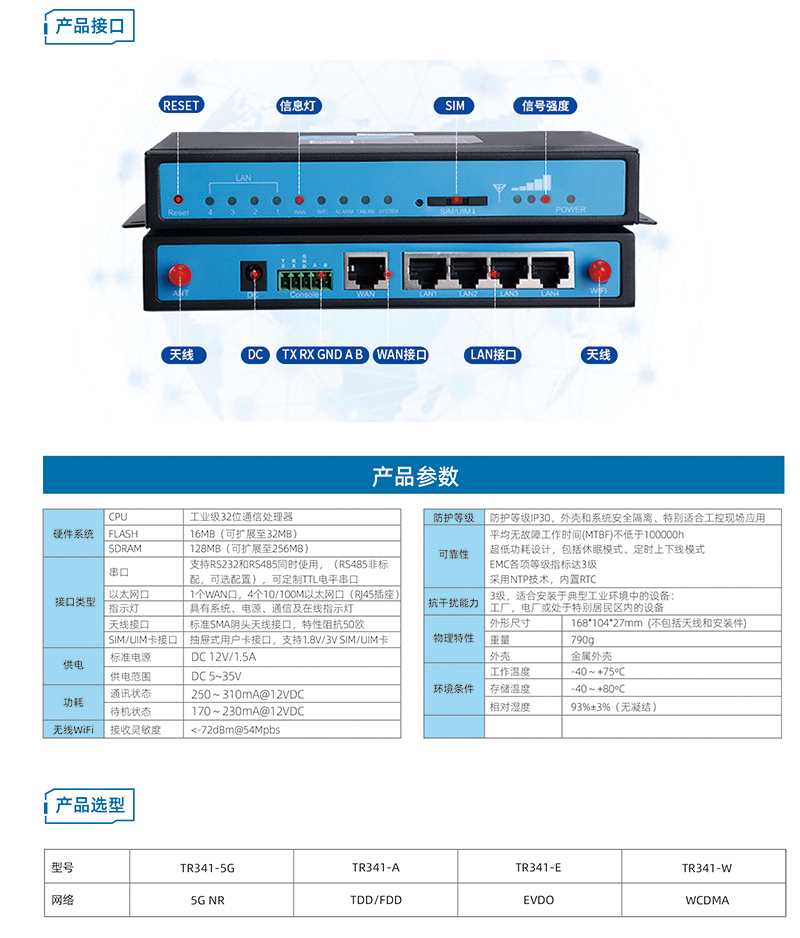

5G工业路由器工业自动化联网 工业控制

计讯物联工业级路由器,支持全网通5G/4G蜂窝网络、wifi、以太网组网,网口/串口,具备数据采集、边缘计算、数据处理、无线通信、视频深度解析等功能,支持PLC远程运维、控制,对接主流云平台,实现现代工业的数字化、智能化管理,广泛应用于高速、高通量和低时延的应用场景。

同时支持 WIFI,5G/4G,网口等方式接入互联网,可多网同时在线;

超强的边缘计算能力,整合数据采集、处理、执行,实时分析,安全高效;

支持内置锂电池供电,支持 4 路 POE 口,可为外接设备提供稳定电源;

可通过增加或删减嵌入式交换通信模块来灵活配置网络端口数量,适应各类组网端口 需求;支持 OPC UA 协议标准,可工业设备远程 PLC 程序更新/下载;

可兼容欧姆龙、西门子、三菱、台达、MODBUS 等主流协议;

多项稳定性测试,确保设备恶劣环境长时间无人值守。(5G 速率测试、耐高低温高潮湿恶劣环境测试、长时间稳定性测试、大流量压力测试、CPU 占用测试、flash 连续读写干扰测试、电源稳定性测试、EMC 电磁兼容、机械振动测试。);

支持 LTE/3G/PPPoE/DHCP/静态地址等通信方式,有线和无线互为备份(可选);

支持 APN/VPDN 数据安全传输;

支持 IPSec VPN、L2TP VPN、PPTP VPN、OPEN VPN;

支持 DHCP server,DDNS,防火墙,NAT,DMZ 主机,QoS,流量统计等功能;

支持 TCP/IP、UDP、FTP、HTTP 等多种网络协议;

支持 SPI 防火墙,DoS 防攻击,VPN 穿越,访问控制,端口映射、DMZ 映射、访问控制功能(ACL)等功能;

支持心跳链路检测,达到断线自动重连;

支持设备运行软硬件自检技术,达到运行故障自修复;

支持系统状态、网络连接状态、路由状态查询;

支持 telnet、web、SSH 等管理方式;

支持 web 升级、本地系统日志、远程日志、串口输出日志;

内嵌花生壳内网版客户端,支持内网穿透;

工业自动化路由器参数选型

关于CWE 4.7中的新视图:工业控制系统的安全漏洞类别和工业控制系统的漏洞包括哪些的问题就给大家分享到这里,感谢你花时间阅读本站内容,更多关于.NET Web应用程序的安全漏洞测试工具、2023 年最具威胁的 25 种安全漏洞 (CWE TOP 25)、2023年最具威胁的25种安全漏洞(CWE TOP 25)、5G工业路由器工业自动化联网 工业控制等相关知识的信息别忘了在本站进行查找喔。

本文标签: