最近很多小伙伴都在问CVE-2021-21871:PowerISO内存越界写漏洞通告和内存越界pushback报错这两个问题,那么本篇文章就来给大家详细解答一下,同时本文还将给你拓展CVE-2018-

最近很多小伙伴都在问CVE-2021-21871: PowerISO 内存越界写漏洞通告和内存越界pushback报错这两个问题,那么本篇文章就来给大家详细解答一下,同时本文还将给你拓展CVE-2018-15688 systemd dhcp6组件越界写漏洞分析、CVE-2020-11100: HAProxy 内存越界写入漏洞通告、CVE-2020-1181: SharePoint 远程代码执行漏洞通告、CVE-2020-12321:英特尔无线蓝牙产品特权升级漏洞通告等相关知识,下面开始了哦!

本文目录一览:- CVE-2021-21871: PowerISO 内存越界写漏洞通告(内存越界pushback报错)

- CVE-2018-15688 systemd dhcp6组件越界写漏洞分析

- CVE-2020-11100: HAProxy 内存越界写入漏洞通告

- CVE-2020-1181: SharePoint 远程代码执行漏洞通告

- CVE-2020-12321:英特尔无线蓝牙产品特权升级漏洞通告

CVE-2021-21871: PowerISO 内存越界写漏洞通告(内存越界pushback报错)

报告编号:B6-2021-062903

报告来源:360CERT

报告作者:360CERT

更新日期:2021-06-29

2021年06月29日,360CERT监测发现Cisco Talos发布了PowerISO内存越界漏洞的风险通告,漏洞编号为CVE-2021-21871,漏洞等级:高危,漏洞评分:8.8。

PowerISO是Windows下热门的光盘镜像处理软件。可以便捷的对镜像文件进行编辑和加密等操作。

PowerISO作为用户级应用软件,攻击者能便利的利用漏洞入侵用户个人计算机。

对此,360CERT建议广大用户及时将PowerISO升级到最新版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

360CERT对该漏洞的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 高危 |

| 影响面 | 一般 |

| 攻击者价值 | 较高 |

| 利用难度 | 高 |

| 360CERT评分 | 8.8 |

CVE-2021-21871: PowerISO内存越界写漏洞

CVE: CVE-2021-21871

组件: PowerISO

漏洞类型: 内存越界写

影响: 内存越界写,任意代码执行,接管用户计算机

简述: PowerISO 在处理DMG格式的镜像文件时存在内存越界写漏洞。攻击者通过构造特制的DMG镜像文件,诱使用户使用该软件打开,即可控制用户计算机

| 组件 | 影响版本 | 安全版本 |

|---|---|---|

| PowerISO:PowerISO | 7.9 | 7.9(版本内修复) |

通用修补建议

根据影响版本中的信息,排查并升级到安全版本

临时修补建议

1. 不要随意下载和打开 DMG 格式的镜像文件

2. DMG格式并非Windows常用磁盘格式,主要由MacOS使用

若想了解更多产品信息或有相关业务需求,可移步至http://360.net。

360安全卫士

Windows用户可通过360安全卫士实现对应补丁安装、漏洞修复、恶意软件查杀,其他平台的用户可以根据修复建议列表中的安全建议进行安全维护。

360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360安全卫士团队版

用户可以通过安装360安全卫士并进行全盘杀毒来维护计算机安全。360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360本地安全大脑

360本地安全大脑是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑已支持对相关漏洞利用的检测,请及时更新网络神经元(探针)规则和本地安全大脑关联分析规则,做好防护。

360终端安全管理系统

360终端安全管理系统软件是在360安全大脑极智赋能下,以大数据、云计算等新技术为支撑,以可靠服务为保障,集防病毒与终端安全管控功能于一体的企业级安全产品。

360终端安全管理系统已支持对相关漏洞进行检测和修复,建议用户及时更新漏洞库并安装更新相关补丁。

2021-06-28 Talos发布通告

2021-06-29 360CERT发布通告

1、 PowerISO DMG File Format Handler memory corruption vulnerability

https://talosintelligence.com/vulnerability_reports/TALOS-2021-1308

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。用户可直接通过以下链接进行特制报告的下载。

buddha_alert

http://certdl.qihucdn.com/cert-public-file/【360CERT】CVE-2021-21871__PowerISO_内存越界写漏洞通告/%!s(MISSING).pdf

若有订阅意向与定制需求请扫描下方二维码进行信息填写,或发送邮件至g-cert-report#360.cn ,并附上您的 公司名、姓名、手机号、地区、邮箱地址。

【POC公开】CVE-2021-1675: Windows Print Spooler远程代码执行漏洞通告

西部数据NAS设备网络攻击通告

CVE-2021-34824: Istio 敏感信息窃取漏洞通告

https://cert.360.cn/

进入官网查看更多资讯

本文分享自微信公众号 - 三六零CERT(CERT-360)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与“OSC源创计划”,欢迎正在阅读的你也加入,一起分享。

CVE-2018-15688 systemd dhcp6组件越界写漏洞分析

编译的话 , 用 ubuntu 18.10, 没有 patch 的源码下载路径

https://codeload.github.com/poettering/systemd/zip/3941f8329a44596d77e9b9240f6e792656726fea

漏洞位于 dhcp6_option_append_ia

switch (ia->type) {

case SD_DHCP6_OPTION_IA_NA:

len = DHCP6_OPTION_IA_NA_LEN;

iaid_offset = offsetof(DHCP6IA, ia_na);

break;

case SD_DHCP6_OPTION_IA_TA:

len = DHCP6_OPTION_IA_TA_LEN;

iaid_offset = offsetof(DHCP6IA, ia_ta);

break;

default:

return -EINVAL;

}

if (*buflen < len)

return -ENOBUFS;

ia_hdr = *buf;

ia_buflen = *buflen;

*buf += offsetof(DHCP6Option, data);

*buflen -= offsetof(DHCP6Option, data);

memcpy(*buf, (char*) ia + iaid_offset, len);

*buf += len;

*buflen -= len;

buflen 为 buf 剩余的空间大小, len 根据 ia这个选项的类型来确定

程序通过

if (*buflen < len)

来判断 buf 剩下的空间够不够存储 ia, 但是后面通过 *buf += offsetof(DHCP6Option, data) 相当于把 buf 的空间减少了 0x4 字节,这就有可能造成 4 字节的溢出。

漏洞条件:需要能劫持 dhcp 服务器, 同时客户端要发送 dhcp6 的请求报文。

不过没有找到触发的方法,先贴一个发送 dhcp6 数据包的脚本。

from scapy.all import *

from time import sleep

sol = DHCP6_Solicit()

adv = DHCP6_Advertise()

opreq = DHCP6OptOptReq()

et= DHCP6OptElapsedTime()

duid = "00010001236be812000c292038db".decode("hex")

cid = DHCP6OptClientId(duid=duid)

sid = DHCP6OptServerId(duid=duid)

sid.add_payload("s"*800)

iana = DHCP6OptIA_NA(iaid=0xdeadbeef, ianaopts=DHCP6OptIAAddress(addr="fe80::431a:39d4:839d:215c"))

l2 = Ether(src="00:0c:29:27:59:f1")

l3 = IPv6(dst="fe80::431a:39d4:839d:215c", src="fe80::847:8219:1871:5a0f")

l4 = UDP()

pkt = l2/l3/l4/adv/iana/cid/sid

while True:

sendp(pkt, iface=''ens38'')

sleep(0.3)

参考

https://bugs.launchpad.net/ubuntu/+source/systemd/+bug/1795921

https://github.com/poettering/systemd/commit/49653743f69658aeeebdb14faf1ab158f1f2cb20

CVE-2020-11100: HAProxy 内存越界写入漏洞通告

0x00 漏洞背景

2020年04月06日, 360CERT监测发现 HAProxy 官方发布了针对其 HTTP/2 HPACK 解码器中存在的一个严重漏洞的修复公告。

该漏洞由 Google Project Zero 团队的 @Felix Wilhelm 发现,该漏洞会导致内存的越界写入,从而导致服务崩溃或代码执行。

HAProxy 是一个使用C语言编写的开源软件,其提供高可用性、负载均衡,以及基于TCP和HTTP的应用程序代理。互联网中大量的网络服务系统都使用了HAProxy。同时 HAProxy 可以选择使用 HTTP/2 协议来更有效地利用网络资源。

0x01 风险等级

360CERT对该漏洞进行评定

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 高危 |

| 影响面 | 有限 |

根据目前互联网中暂时未将 HTTP/2作为主流标准,故将影响面判定为有限。

360CERT建议广大用户及时更新 HAProxy。做好资产 自查/自检/预防 工作,以免遭受攻击。

0x02 影响版本

HAProxy 1.8.0 – 1.8.24

HAProxy Enterprise 1.8r1 1.0.0-186.251 – 193.716

HAProxy Enterprise 1.8r2 2.0.0-190.714 – 205.1000

ALOHA 10.0.0 – 10.0.14

ALOHA 10.5.0 – 10.5.12

HAProxy 1.9.0 – 1.9.14

HAProxy Enterprise 1.9r1 1.0.0-197.290 – 208.876

HAProxy ALOHA 11.0.0 – 11.0.7

HAProxy 2.0.0 – 2.0.13

HAProxy Enterprise 2.0r1 1.0.0-204.260 – 219.645

HAProxy ALOHA 11.5.0 – 11.5.3

HAProxy 2.1.0 – 2.1.3

HAProxy Enterprise 2.1r1 1.0.0-217.0 – 221.38

0x03 修复建议

更新 HAProxy 到以下版本:

HAProxy 1.8.25+

HAProxy Enterprise 1.8r2 2.0.0-205.1048+

ALOHA 10.5.13+

HAProxy 1.9.15+

HAProxy Enterprise 1.9r1 1.0.0-213.948+

HAProxy ALOHA 11.0.8+

HAProxy 2.0.14+

HAProxy Enterprise 2.0r1 1.0.0-220.698+

HAProxy ALOHA 11.5.4+

HAProxy 2.1.4+

HAProxy Enterprise 2.1r1 1.0.0-221.93+

HAProxy 官方临时缓解方案及更多信息可以参考:

HAProxy 官方修复指南

https://www.haproxy.com/blog/haproxy-1-8-http-2-hpack-decoder-vulnerability-fixed/#affected-versions-remediation

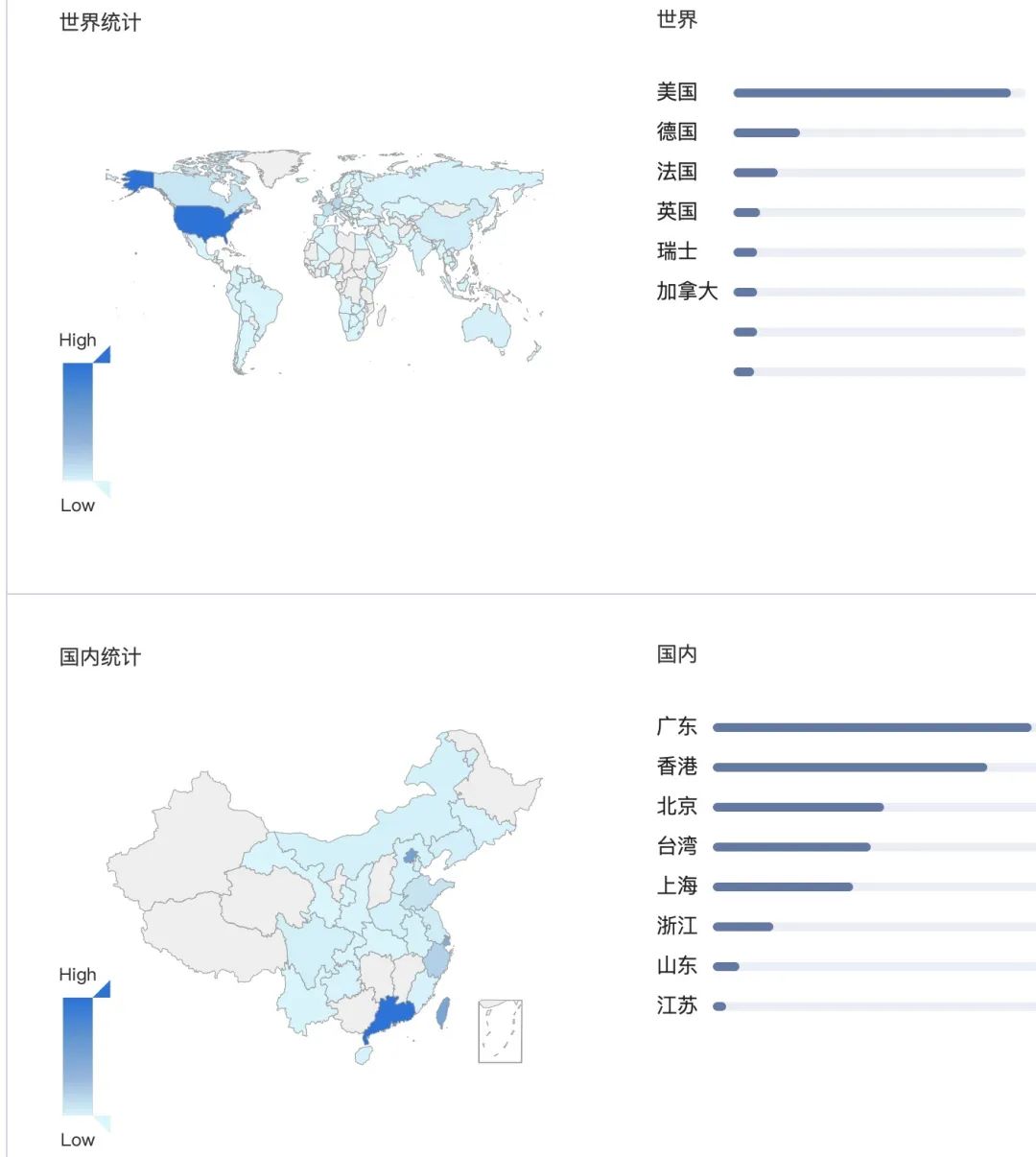

0x04 相关空间测绘数据

360安全大脑-Quake网络空间测绘系统通过对全网资产测绘,发现 HAProxy 在全球均有使用,且国内使用尤其突出。具体分布如下图所示。

0x05 产品侧解决方案

360城市级网络安全监测服务

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类 漏洞/事件 进行监测,请用户联系相关产品区域负责人获取对应产品。

0x06 时间线

2020-04-02 HAProxy官方发布更新通告

2020-04-06 360CERT发布预警

0x07 参考链接

HAProxy 1.8+ HTTP/2 HPACK Decoder Vulnerability Fixed - HAProxy Technologies

[https://www.haproxy.com/blog/haproxy-1-8-http-2-hpack-decoder-vulnerability-fixed/]

NVD - CVE-2020-11100

[https://nvd.nist.gov/vuln/detail/CVE-2020-11100]

CVE-2020-11100 haproxy: malformed HTTP/2 requests can lead to out-of-bounds writes - Red Hat Customer Portal

[https://access.redhat.com/security/vulnerabilities/haproxy]

![]() 推荐阅读:

推荐阅读:

1、关于境外非法组织利用深信服SSL VPN设备下发恶意文件并发起APT攻击活动的通告

2、CVE-2020-6819|CVE-2020-6820:Firefox在野利用漏洞通告

长按下方二维码关注360CERT!谢谢你的关注!

注:360CERT官方网站提供

《CVE-2020-11100: HAProxy 内存越界写入漏洞通告》完整详情,点击阅读原文

推荐阅读:

推荐阅读: